美国境内共有370万公里油气管道,它们将石油、天然气及其它液态产品输送到机场、炼油厂、家庭和企业等交付地点。

天然气管道中,每过60千米就会有一个压气站,帮助油气沿着管道移动。所有压气站都依赖于可编程逻辑控制器,它们可以调节流量并进行关键工作信息通讯。最近,这些设备已经受到了恶意软件的针对性攻击。

过去的几年里,被用于接管并控制管道泵和压气站等设备SCADA的恶意软件正变得越来越普遍。你可能听过的例子有BlackEnergy、Stuxnet、Shamoon和Dragonfly/Havex。

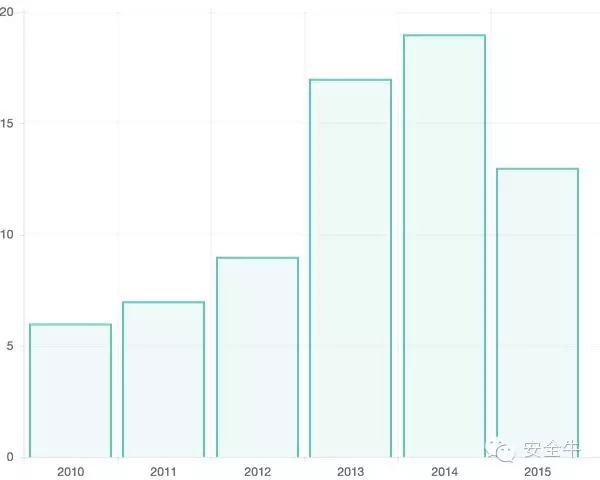

自2011年以来,相关入侵事件增长迅速。2015年,该趋势仍在延续。数据来源:Recorded Future

2012年10月23日发生了针对沙特阿美石油公司的攻击。CIO博客作者康斯坦·冯霍夫曼写道:“摧毁3万个工作站不可能不造成大量破坏。攻击有可能并没有直接攻击地面上的石油生产或运输设施,至少和我聊过的人没有人这样说。但很明显,如果公司的声明属实,其中的字段「石油生产」涵盖的范围就非常狭窄了。”

遭受威胁的SCADA段落/组件

对美国管道设施至关重要的设备和系统并不是常见的微软或者Linux服务器。这些设备往往是特别设计的,有时候只在油气行业中才能见到。

终端:远程终端单元、可编程逻辑控制器是管道最关键的组成部分之一,它们非常容易遭到黑客攻击,可以让威胁源远程控制甚至摧毁设备本身,乃至设备控制的设施,比如压气站、泵、发电机。

通讯网络:当今的很多管道依赖于卫星甚小孔径终端技术,以提供关键的SCADA通讯。传统的通讯方式通常在管道穿越的地区不可用,比如运营商网络和其它网络媒介。如果使用共享卫星网络,在主卫星链路掉线时,还可以启用热备用的卫星服务。

SCADA主机:也就是管道控制中心。人机界面对于想要接管控制管道的黑客而言通常是敞开的,而且如果管道SCADA系统“面向”互联网,网络上的威胁源就可以侵入管道。

通常而言,标准、现成的方法对于管道基础设施并不适用。

相应的安全措施

美国工业控制系统网络安全应急响应小组ICS-CERT

保护美国国家管道设施需要齐心协力。了解ICS-CERT是解决办法之一。

ICS-CERT主管与工业控制系统相关的安全事件,会将信息与美国联邦政府、州政府、地方机构和组织、情报机构、其它国际或私营领域的网络应急响应小组,以及供应商、股东、运营商等私营主体进行共享。该小组对工业控制系统安全的专注性给协调关键基础设施的利益相关者群体提供了一条直接的路径。

工控系统咨询及报告

- ICS-CERT警报:面向关键基础设施所有者和经营者,提供网络威胁方面的警报和实时通知;

- ICS-CERT咨询:定期提供关于当前安全问题、漏洞及其利用方面的信息;

- ICS-CERT监控:这份通讯旨在为与关键基础设施资产保护息息相关的个人提供服务;

- 联合安全意识报告:ICS-CERT和US-CERT以及其它合作伙伴共同负责这份报告,向公众提供关于网络安全的最新态势信息;

- 其它报告:技术信息文件、年度回顾以及其它ICS-CERT提供的产品面向那些对于从事工业控制系统保护有兴趣的个人。

InfraGard

你可以加入InfraGard,并每月参加在你所处地区举办的会议,学习更多关于关键基础设施威胁的知识。InfraGard的伙伴是联邦调查局和数千名致力于保护美国国家关键基础设施的志愿者。

InfraGard的分会遍布全国,管道行业在InfraGard分类中属于运输领域。InfraGard分为很多特殊利益小组,每个InfraGard分会都有“油气行业特殊利益小组”,它们每个月都会召开集会,帮助成员学习更多关于保护油气领域安全的技术知识。领先的行业专业人士每月都会进行演示,分享能够提供关键基础设施保护的成熟技术。

支持发展网络安全框架

网络安全领域有很多标准和框架,但很少面向油气管道安全。你可以在支持先行标准的同时,推动制定机构将管道基础设施加入考虑范畴。

2013年,美国总统发布了13636号行政令,以改善关键基础设施的网络安全状况。这份行政令促使美国国家标准与技术研究所发布网络安全框架并建立国家Excellent网络安全中心。

这份网络安全框架目前是1.0版本,它使用商业驱动要素来指导网络安全活动,包括三个部分:框架核心、框架配置文件、框架实现层。管道公司和相关专业人士应当支持这一框架,并通过国家标准研究所主办的研讨会及活动推动其改进。

结语

管道行业的网络安全可能没有得到太多关注,但它是美国能源基础设施的重要组成部分,也受到网络攻击的威胁。信息安全专家应当鼓励更具发散性的思考,并推动管道安全加入关键基础设施的讨论。只要一点点额外的关注和参与,就可以起到重要作用。

协同保护管道安全,确保能源供应不受网络攻击威胁。