上个月,职业黑客Samy Kamkar成功入侵汽车巨头通用汽车的RemoteLink移动应用,造成汽车解锁并发动,一时间在业界掀起了渲染大波。在今年的第23届DEF CON年度黑客大会上,他解释了是如何进入目标汽车车库的。

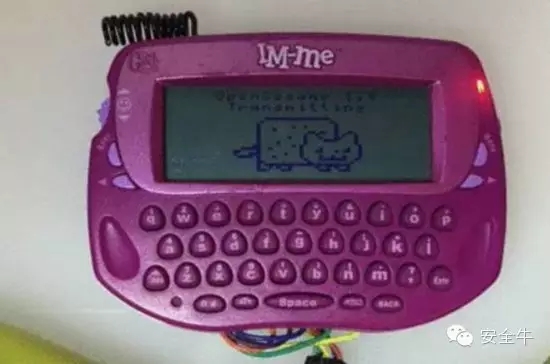

Kamkar说,能够成功攻破的关键是薄弱的无线电安全和缺乏基本防御。入侵所使用的工具不过是一台Mattel GirlTech IM-ME文本游戏机上的部件经过改装而成。IM-ME游戏机上有几样东西是像Kamkar这样的黑客所钟爱的,特别是其中的得州芯片组和千兆赫收发器,以及允许该设备重组成非常有效盗窃工具的电路板插针。

第一步,是打开车库的大门。Kamkar使用无线电分析仪发现,要找开无线车库的大门,通常都需要12位的访问密码,这就意味着他最多只需要检查4096个组合就可以找到正确的密码,这大约需要30分钟的时间。

说到这儿,人们可能不免会怀疑,这时间也有点长吧。经过对发送信息进行检测,Kamkar发现每个用来尝试打开车库大门的密码都会被重复发送五次,然后是两毫秒的暂停时间,以确保接收器正确接收到所发送的密码。去除这些重复发送的密码,实际上打开车库的时间仅仅只需要6分钟,而去除中间的暂停,更是让打开车库的时间减少了一半。

Kamkar觉得三分钟还是太长,于是他利用荷兰数学家Nicolaas de Bruijn的算法,将密码序列优化成比特流,以可能的最小字节数向接收设备发射所有最可能的密码组合,使得整个破解时间缩短到仅仅8秒钟,特别适合以此进行犯罪活动。Kamkar会发布这些密码,但目前软件中还有一些错误。对于DEF CON黑客大会的与会者来说,差不多都可以对这些错误进行修改,不过一般的脚本小子做起来就没那么容易了。

为了入侵汽车,Kamkar跟朋友借了一辆通用汽车,并对车辆和RemoteLink智能手机应用之间的无线电信号进行了分析。RemoteLink是通用汽车安吉星系统通过蜂窝电话网络提供汽车互联网接入的一个组件。车辆内部的安吉星设备连接到移动网络,并通过内置Wi-Fi提供网络接入,从而实现 RemoteLink应用对汽车进行远程连接和控制。Kamkar还发现,RemoteLink应用在和通用汽车通讯时没有使用加密证书进行真实性验证,很容易就可以扮演中间人攻击的角色。

Kamkar要做的就是制作一个假扮汽车的装置,附近如果有人使用这个应用,应用就会把这个假扮的汽车装置当作是汽车而去进行通讯连接。通过这种方式,他就可以收集到足够的信息,然后再假扮智能手机应用与汽车进行连接、控制。(截止本文发稿前,该应用在安全方面已经做了加强)

他组装了一个树莓派(著名的开源硬件电脑),一个装有预付费SIM卡的GSM模块,一个Edimax Wi-Fi适配器,并使用马洛里开源工具包扮演中间人攻击。他给自己的硬件起名为OwnStar,只需放在车下,远程就可以操作。

有了这个,他就可以操纵RemoteLink软件,并使用该应用跟踪汽车、打开车门、启动引擎等。但他还不能把车开走,因为还需要钥匙,不过他发现,还是有办法可以解决的。

无线电子车钥匙通常通过空气发送40到60位解锁密码。解锁密码使用滚动密码算法生成,即每次按下钥匙按钮都会生成一个新密码,而一旦汽车接收了这个密码,就不会再次接收。这样就可以防止密码截取攻击。然而,还是可以对密码传输进行干扰,使其无法被汽车接收得到,而被攻击者接收,然后再发送给汽车,从而实现打开车门。

要找出设备运行的频宽是件很容易的事情,然后对该频率进行干扰,因为所有的射频设备都会在其网站上公布其设备的频率范围。

使用基本的无线电装置,Kamkar就可以干扰电子汽车钥匙的信号,让汽车无法收到密码,同时将电子汽车钥匙发送的密码记录下来。通过持续干扰,持有电子汽车钥匙的人将会再次进行重试,从而泄漏了第二个密码。干扰解除后,原来的电子汽车钥匙还可以照常使用,但Kamkar已经拿到了两个可用的解锁密码。

这种招数并是适合所有的汽车,许多电子汽车钥匙都带有无线RFID射频识别芯片,汽车在收到密码后执行解锁前会对密码进行检测。尽管如此,Kamkar的演讲还是表明,汽车制造商在汽车安全方面还有很长、很长的路要走。