奔驰、宝马也难逃OnStar魔手

如果你以为最近披露的影响克莱斯勒和通用汽车的漏洞与你的奔驰宝马无关,那你就错了。

最近安全圈有两个汽车入侵的大漏洞,一个是Spint网络的漏洞,另一个则是研究人员赛米·卡马尔发现的OnStar漏洞。前者致使克莱斯勒官方召回140万辆汽车,后者的发现人员当时则警告说OnStar的问题并非通用一家,汽车物联网领域的漏洞太多了。很快,卡马尔就证明了自己的断言。

就在上周,卡马尔分析了宝马Remote、奔驰mBrace、克莱斯勒Uconnect,以及警报系统奎蛇Smartstart的iOS应用。他发现所有这些与互联网连接的APP应用都存在与OnStar RemoteLink一样的漏洞。黑客可以利用漏洞解锁汽车、跟踪位置,甚至远程点火发动引擎。

如果你使用这四种APP的任意一种,我就能自动获取所用你的登录信息,然后毫无限制的以你的身份认证登录。

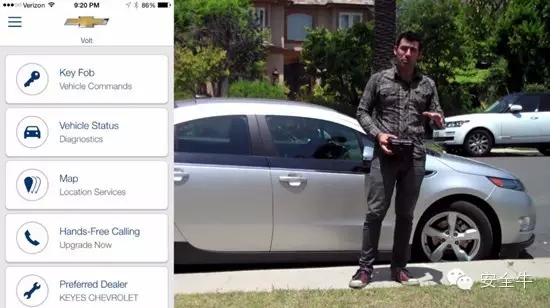

卡马尔使用一个他称之为Ownstar的设备,价值100美元。把这个设备安装到车体的底部,冒充熟悉的Wi-Fi网络,诱使司机把手机接入这个网络。当司机在这个Wi-Fi范围内使用OnStar的手机应用时,OwnStar设备利用该应用中SSL加密协议中的一个认证漏洞,拦截用户证书,并把证书通过一个蜂窝式移动网络连接发送给黑客。自此,黑客拥有与合法用户一样的操作权限,包括定位、解锁,以及远程发动汽车。

下面是OwnStar的使用视频:

关键词:

申明:本文系厂商投稿收录,所涉观点不代表安全牛立场!

下一篇