从应用层到传输层 谷歌披露如何保护数据安全

谷歌将ALTS描述为“高度可靠的可信系统,可为内部远程过程调用(RPC)通信提供身份验证和安全”,确保该公司基础设施内的安全。所有生产工作负载发出或收到的RPC,都默认受ALTS保护,只要它们处于谷歌控制的物理边界之内。

标签:ALTS, 数据安全, 谷歌2017年十大最酷网络安全产品

整个2017年,安全厂商们都忙于将网络功能与自身安全操作中的其他元素整合到一起,从平台到代码库。大家特别专注于将网络和终端产品结合在一起,以便更全面地解决从未分类网络流量到威胁检测及响应等等诸多挑战。

标签:网络安全产品什么是漏洞管理?四大漏管软件推荐

漏洞本身并非活跃威胁,公司企业难以分辨需解决什么漏洞,又该按何种顺序处理。当漏洞数量攀升至惊人水平时,该问题就特别突出了,尤其是在大型网络中甚至会出现百万个漏洞的时候。

标签:CAWS持续安全验证平台, Crossbow, Kenna Security, Risk Fabric, 漏洞管理介绍一下应用安全测试领导者:Synopsys

在企业对软件的开发、测试和采购的全生命周期,以应用安全测试(AST)为核心,辅以对软件代码组成的分析与监控、用以对软件安全性计划(SSI)自检的内置安全成熟度模型(BSIMM)等服务,是防患软件安全风险于未然的重要方法和途径。

标签:Synopsys, 应用安全测试, 开源代码安全, 软件安全面对气势汹汹的机器人攻击 拿什么拯救你的安全防御系统?

过将网页原始代码动态变形的技术,增加目标系統行为的“不可预测性”,使黑客无法找到入侵网页的入口与漏洞,并大幅提升攻击难度与成本,从而迫使攻击者放弃攻击,将攻击抑制在源头。

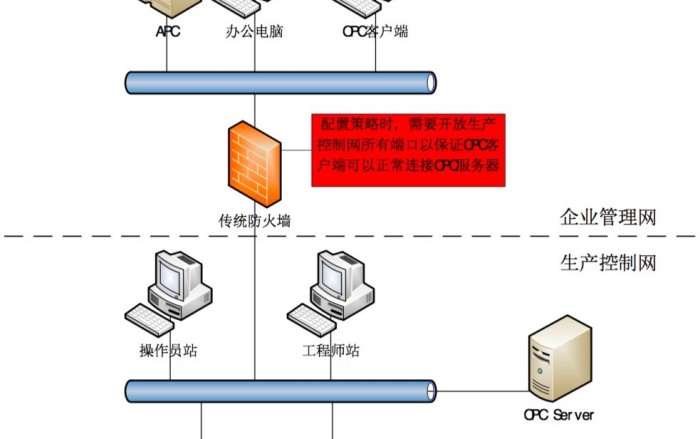

标签:动态安全, 安全自动化, 瑞数信息基于OPC协议的工控网络系统防护浅析

对于生产现场有OPC协议的企业来讲,对OPC协议的解析到指令级还不够,后续还需要深度解析到OPC协议操作指令所操作的对象是否在安全范围内,对操作对象的值进行安全检测,确保OPC协议发送的每一个字节都是可识别、可控制、安全无害的。

标签:OPC协议, 威努特, 工业防火墙, 工控网络AWS发布PrivateLink扩展私有云服务

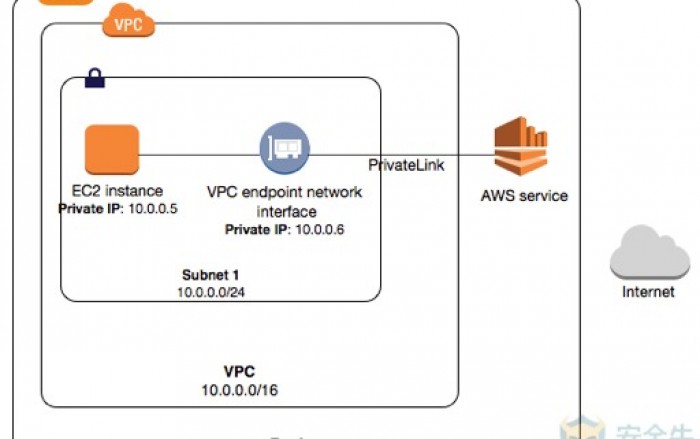

默认设置下,启用私有DNS名后,PrivateLink终端的使用,就像用SDK、AWS CLI 或其他从VPC内部访问服务API的软件一样直接。无需更改任何代码或设置。

标签:AWS, PrivateLink, 私有云服务国内CASB服务模式探索

但CASB的提出是基于美国的云服务现状的,对比中美两国云服务发展程度的不同,仍要从不同的视角看待CASB在中国的落地。出于成本的考虑,作为CASB潜在客户的中小型企业会有多少动力再额外采购专门的CASB设备,这个是CASB厂商需要考虑的。

标签:CASB, 云服务, 闪捷信息孙子兵法+人工智能 打造网络防御“杀手锏

“智能动态防御”技术通过频繁变化、灵活分布的防御手段,打破了传统防御方式针对漏洞、被动防护的技术缺陷,使防御系统能够在动态环境下有效破坏攻击路径,阻断攻击进程,从而实时保护网络安全。

标签:动态防御, 卫达安全记一次突发的数据库病毒攻击事件

最近几天,北方某单位出现了一起数据库病毒攻击事件,数据库遭遇重启失败。安华金和数据库攻防实验室撰写此文,回溯事件始末,以本次攻击事件为出发点进行技术分析,并延伸至各类数据库病毒攻击的特征手法及防范策略。

标签:安华金和, 恶意攻击, 数据库病毒看看GuardiCore Centra是怎么做好微隔离的

微隔离最大的问题,在于其要求对受保护网络的大量洞见和可见度,第4层(传输层)和第7层(应用层)都需要,而这几乎是每家企业当前所欠缺的。且其本质就是极端限制性的,对用户可做的事和做事的方式限制极严。

标签:GuardiCore Centra, 微隔离市面上出现的两种数据库审计技术有何差别

两类数据库审计的技术路线区别,根本来自于两者的部署方式、获取数据库访问记录的途径不同以及SQL解析方式不同,审计效果自然不同。本文将对目前数据库审计市场上的两类技术路线进行分析,从使用效果出发,浅析两者在各维度的审计效果上存在哪些差异。

标签:技术路线, 数据库审计, 部署方式