发个快递即可实施网络入侵 IBM X-Force 发现新型网络风险

2018 年 8 月,IBM 安全事业部宣布成立了 X-Force Red 实验室,其是由四个安全实验室,分别设...

标签:IBM X-Force团队, Warshipping保险公司以网络战为由拒绝理赔 战争除外条款是否适用于网络攻击?

“网络战” 的本质特征就是无论武器还是目标都是网络本身。2017年6月,臭名昭著的 NotPetya恶意...

标签:安全保险, 战争除外条款, 网络战“鲸钓攻击”兴起,美英企业高管成为关键目标

虽然这是一个可怕的前景,但未来的商业电子邮件妥协 (BEC) 骗局可能就是这样! 所谓 “鲸钓攻...

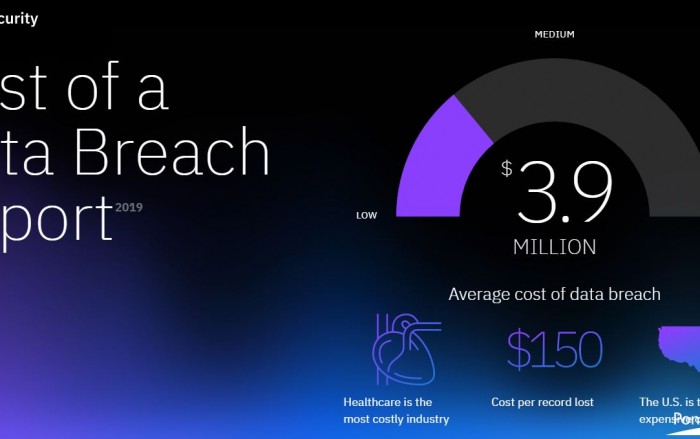

标签:互联网犯罪, 商业电子邮件妥协 (BEC) 骗局数据泄露平均成本高达310万英镑:人为错误仍是罪魁祸首

在过去五年中,企业数据泄露的成本已经飙升了12%,达到了现在的平均310万英镑(约合392万美...

标签:IBM安全, Ponemon Institute, 中小企业, 数据泄漏成本, 财务影响Elasticsearch 数据库被植后门 变成 DDoS 僵尸网络

弹性搜索 (ElasticSearch) 是目前流行的基于 Java 开源技术的分布式搜索引擎,被云服务提供商...

标签:DDoS僵尸网络, Elasticsearch 数据库GDPR最新罚单:继英航之后,万豪也因泄露3.83亿用户信息面临9900万英镑罚款

继英国航空公司 (British Airways,简称BA) 因数据泄露被开出创纪录的2.3 亿美元罚单之后,国...

标签:GDPR罚单, ICO, 万豪酒店GDPR出手英国航空 因去年数据泄露面临2.3亿美元罚款

英国数据保护监管机构——英国信息专员办公室 (ICO) 本周一(7月8日)宣布称,他们已经向英国航...

标签:GDPR, 数据泄露, 罚款, 英国航空