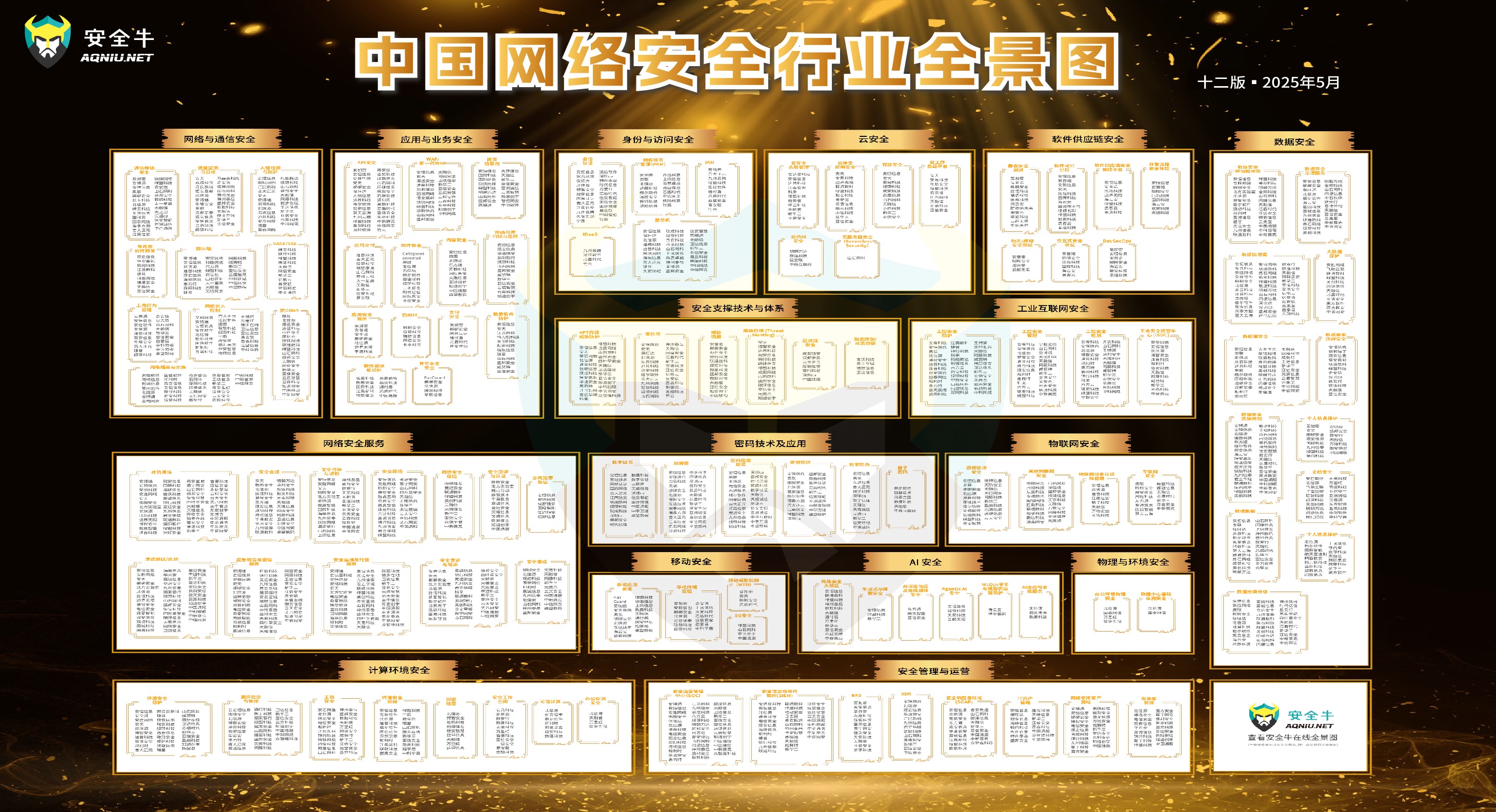

重构新质价值:中国网络安全行业全景图(第十二版)发布

历经十年,安全牛《中国网络安全行业全景图》迎来第十二次迭代发布。本次全景图研究工作于2025年1月正式启动,历时4个月,共收到350多家国内安全厂商近3000项申报,实际收录311家厂商、2223项二

特权账号管理(PAM)方案选型的9个关键因素

特权账户由于拥有对系统、数据的高级访问权限,一旦被攻击者获取,将会引发灾难性后果。而特权账号管理(PAM)解决方案可以对特权账号的访问行为进行有效的管理和审计,因此成为现代企业网络安全建设中一项高优先

政策驱动,实战崛起!探索入侵与攻击模拟(BAS)在中国的演进之路

在中国数字经济蓬勃发展的今天,网络安全已然升至企业持续发展的基石地位。入侵与攻击模拟(BAS)技术,秉持 “以攻促防” 的核心要义,正在国内安全市场迅速崭露头角。不仅是提升企业安全防御效能的关键利器,

《网络安全靶场应用指南(2025版)》报告暨代表性厂商评估调研启动

智能洞察威胁挑战,开启安全范式变革新纪元 数字化时代,网络安全已成为国家和企业发展的关键。高级持续性威胁(APT)日益复杂,新兴技术带来的安全风险也持续增加。国家相关法律法规的实施,对企业网络安全实战

如何给工业互联网安全一个准确的定义

在工业互联网蓬勃发展的当下,工业领域安全的重要性愈发凸显,而当前工业领域安全相关概念众多,极易混淆,进而导致在标准研制、技术发展、企业应用等环节出现概念理解和实际落地的偏差。精准把握工业领域安全内涵,

安全大讲堂

牛聘

行业大客户销售-军工/能源30k以上

1. 大专及以上学历,计算机相关专业或有一定技术背景优先;

2. 具备5年以上该行业IT销售相关工作经验优先考虑;

3. 市场感觉敏锐,具备较强的客户沟通能力和商务处理能力;

4. 优秀的学习能力及执行力,有成功团队管理经验、乐于培养新人优先;

5. 强烈的责任感,良好的心理素质,能承受较大的工作压力。

行业大客户销售-金融30k以上

1. 大专及以上学历,计算机相关专业或有一定技术背景优先;

2. 具备5年以上该行业IT销售相关工作经验优先考虑;

3. 市场感觉敏锐,具备较强的客户沟通能力和商务处理能力;

4. 优秀的学习能力及执行力,有成功团队管理经验、乐于培养新人优先;

5. 强烈的责任感,良好的心理素质,能承受较大的工作压力。

1. 大专及以上学历,计算机相关专业或有一定技术背景优先;

2. 具备5年以上网络安全或IT行业销售相关工作经验,对行业政策和合规性有一定的了解;

3. 市场感觉敏锐,具备较强的客户沟通能力和商务处理能力;

4. 优秀的学习能力及执行力;

5. 强烈的责任感,良好的心理素质,能承受较大的工作压力。

电力行业销售经理/总监15k以上

1、5年以上工作经验,具备电力行业销售经验,能够独立开拓行业市场;

2、具备一定IT基础知识,有ToB、ToG销售模式以下大客户销售经验或者同业渠道建设经验者优先;

3、具备良好的关系建立能力,优秀的思维能力和成就导向意识,能承受较高的工作压力,上进心强;

4、网络安全/信息安全/自动化等行业背景加分。