域名系统(DNS)是一项明文服务,能搭上网线的人都能捕获用户的DNS流量,看看他们访问的是不良网站还是正常网站。于是,为强化用户的隐私安全,一组研究人员提出了更加“隐身”的DNS协议。

研究人员解释称,甚至加密DNS(比如TLS加密的DNS)也依然暴露在递归域名解析服务器面前(直接连接客户端的DNS),因为该服务器要解密用户DNS请求才可以获得用户想访问站点的IP地址。

换句话说,无论用的是ISP的域名解析服务器,还是第三方提供的域名解析服务器,比如谷歌或Cloudflare的,在某种程度上,用户不得不信任该解析服务器会好好处理你的DNS请求。

而身处司法机构对互联网流量监控越来越严的时代,DNS请求也需要端到端的保护,因为运营商可能就是司法机构要求数据的对象。

看看IPv6艰难的推进过程就知道,互联网基础设施拥有者几乎不可能部署需要对自身装备大举重构的技术。

为避免遭遇到和IPv6相同的窘境,“隐身DNS”被设计成无需对现有DNS做任何修改即可操作的模式,能在当前DNS服务器毫无改动的情况下提升数据隐私安全。

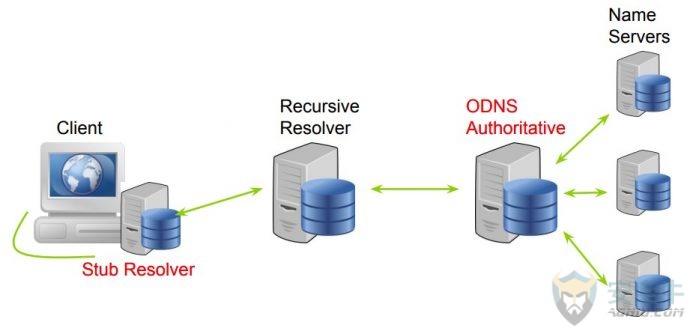

“隐身DNS”是在当前系统的基础上增加2个基础设施组件:递归域名解析服务器和客户端之间插进一个存根解析服务器;并新增一个主域名服务器,.odns处于根服务器和顶级域名服务器相同的层级。

隐身DNS概览

这种模式下:

- 存根服务器接受用户查询(“某域名的IP地址是什么呀?”),以会话密钥/公钥的组合加密该查询请求;

- 递归域名解析服务器接收该被加密过的请求(附加了.odns域)和会话密钥;

- 递归解析服务器看到.odns就会将该请求转给ODNS主域名服务器,由主域名服务器解密该请求并像递归服务器一样按正常的模式处理该DNS解析请求(继续传递给上一级域名服务器或就地解析);

- ODNS加密返回的解析结果并将之传回给存根服务器,再由存根服务器发回客户端。

这样就能将DNS解析请求与用户的身份解耦了。

用户连接的递归服务器知道用户的IP地址,但不知道用户的查询请求内容;ODNS解析服务器可以看到查询请求,但只知道用户连接的递归服务器的IP地址,而不知道用户的IP地址。

同样地,可以访问域名服务器的攻击者不可能看见用户的IP地址,因为用户的域名查询请求来自于ODNS服务器。

提出“隐身DNS”协议的研究人员均为标准制定社区中的大拿级人物。他们在3月底的时候贴出了会议演讲内容,并强调,“隐身DNS”还在不断完善中。

https://odns.cs.princeton.edu/pdf/ODNS_OARC28.pdf