等保2.0大数据应用安全扩展要求解读

1. 大数据概述

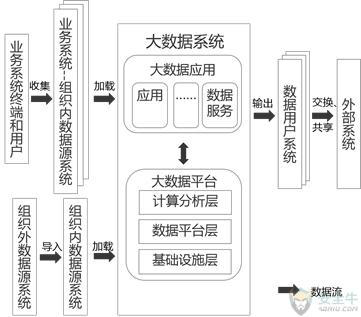

本标准中将采用了大数据技术的信息系统,称为大数据系统。大数据系统通常由大数据平台和大数据应用构成,图1给出了大数据系统的模型。

图1 大数据系统

大数据平台为其支撑的大数据应用提供资源和服务的支撑集成环境。其中,基础设施层提供物理或虚拟的计算、网络和存储能力;数据平台层提供结构化和非结构化数据的物理存储、逻辑存储能力;计算分析层提供处理大量、高速、多样和多变数据的分析计算能力。大数据应用完成数据采集、处理、存储、分析和展示功能,运用综合知识为数据创造价值。

2. 大数据生命周期

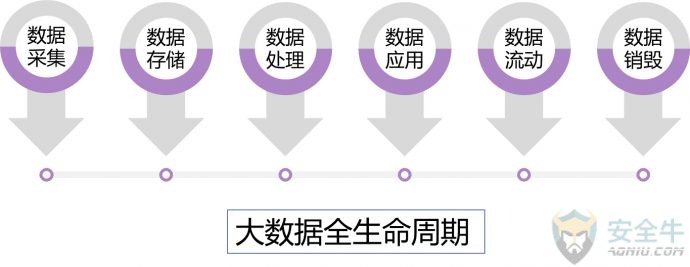

大数据的采集、应用、传输等过程涉及到组织内、外其他的业务系统,这些业务系统包括为大数据系统提供原始数据的数据源系统,也包括数据用户系统,为保证在数据全生命周期中提供全程一致的数据安全保护。

大数据数据集合的特征是体量大、种类多、聚合快、价值高,受到破坏、泄露或篡改会对国家安全、社会秩序或公共利益造成影响,因此大数据安全保护的原则以数据为核心,提出针对不同安全保护等级大数据及其支撑系统安全保护扩展要求。

图2 大数据全生命周期

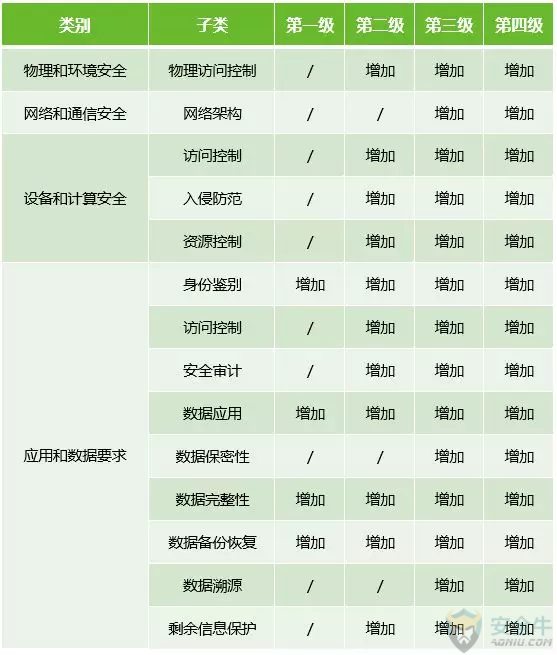

3. 大数据应用安全等保2.0扩展要求

注:本文只对第三级要求做详细分析解读

3.1. 物理和环境安全

物理访问控制

- 大数据存储设备必须在中国境内

- 数据分析设备必须在中国境内

- 数据清除或销毁必须在中国境内

3.2. 网络和通信安全

网络架构

保证大数据平台的管理流量与系统业务流量分离

3.3. 设备和计算安全

访问控制

- 大数据平台应具备授权控制和数据分类分级功能

- 大数据应用对数据资源必须做授权,及分类分级保护

入侵防范

- 分布式系统完整性检测,提供告警和恢复

- 数据副本完整性检测,提供告警和恢复

- 自动识别检测仿造的虚假节点

资源控制

- 集中管控平台—-计算和存储资源使用状况

- 对数据资源的隔离与控制

- 对资源运维过程不能影响正常业务运行

3.4. 应用和数据要求

身份鉴别

数据采集、导出实施身份鉴别

访问控制

大数据平台提供细粒度的访问控制策略

- 采用技术包括:分类分级、数据标记

- 控制对象包括:实施数据、调用接口

- 控制行为包括:采集、处理、关联

安全审计

- 时钟同步—-保证审计的正确性

- 集中审计、隔离存放—-降低失窃风险

- 大数据应用应能审计到大数据平台对其资源的操作

数据应用

包括但不仅限于:

- 鉴别数据

- 重要业务数据

- 重要个人信息

数据保密性

采集终端留存的重要个人信息的保密性

数据完整性

整体数据迁移,并保证完整性

数据备份恢复

- 数据一致性:与原数据、多副本数据

- 数据可用性:备份的重要业务数据

- 异地实时备份

数据溯源

溯源数据完整性、合规性、真实性、保密性、可重现

剩余信息保护

在数据整体迁移的过程中,应杜绝数据残留。

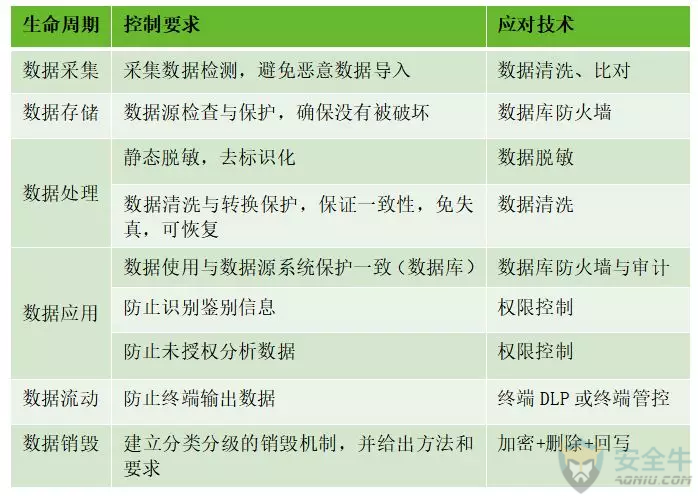

4. 结论

等保2.0对大数据应用安全扩展要求总体上就是冗余+权限+审计

- 对大数据应用必须做冗余,运维或故障时不能影响正常业务运行

- 对大数据环境分布式数据库进行清洗、脱敏、防护、审计

- 对大数据平台和应用必须做访问授权

关键词: