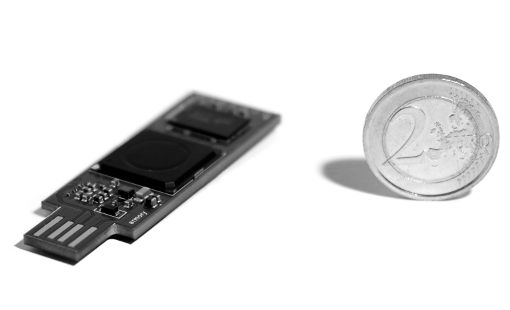

上周在巴黎举办的2014“天下无欺”国际安全大会(No Such Con )上,由意大利逆径安全咨询公司(Inverse Path)的首席安全工程师安德里亚·巴利桑尼(Andrea Barisani)带来的一款USB安全设备——USB军火库(USB Armory)轰动全场,受到了极大的关注。这个小小的东西看起来就像一个U盘,但却集成了自加密数据存储、Tor路由器、密码保险箱等诸多安全特性。在 其只有拇指大小的电路板上,集成了microSD卡槽、i.MX53处理器以及USB插头。

上周在巴黎举办的2014“天下无欺”国际安全大会(No Such Con )上,由意大利逆径安全咨询公司(Inverse Path)的首席安全工程师安德里亚·巴利桑尼(Andrea Barisani)带来的一款USB安全设备——USB军火库(USB Armory)轰动全场,受到了极大的关注。这个小小的东西看起来就像一个U盘,但却集成了自加密数据存储、Tor路由器、密码保险箱等诸多安全特性。在 其只有拇指大小的电路板上,集成了microSD卡槽、i.MX53处理器以及USB插头。

像树莓派(Raspberry Pi)这样的小微计算机如今已经非常强大,然而这个USB军火库却既不能连接显示屏,也不能连接键盘或电源,除了微处理器、内存和存储空空如也。它依赖 USB插头连接的主机为其供电和进行通讯,并从microSD卡上加载操作系统,使用的是Debian或Ubuntu系统。它和其他USB微机的不同之 处,在于其选择的是包含有ARM’s TrustZone可信执行环境技术的i.MX53处理器。该处理器具备包含安全启动在内的一系统安全特性。

该处理器还可以实现加密密钥的可信存储功能,这就让USB军火库变成了一支自加密的优盘,而且还可以实现在其插入未经授权电脑时清除加密密钥。加密数据也无 须存储在本地存储,完全可以通过USB连接,模拟网络设备,实现与所有网盘一样的通讯。网络模拟还包含其他一些安全应用程序,可以让不受信任的机器通过 SSH或VPN安全地接入远程计算机,也可以通过Tor浏览器进行匿名浏览而不必在电脑上安装Tor客户端。

巴 利桑尼解释说,“如果我使用的是不受信任的网络,我就不能通过SSH连接到我家里的电脑,因为我担心密码泄露,而且我也没有密钥。那我就可以插入USB军 火库,用一次性密码进行连接,使用存储在上面的密钥通过SSH连接到我家里的电脑。将USB军火库作为Tor客户端或VPN客户端使用,就像使用路由一 样,无论是Linux还是Windows都非常简单。”

两个USB军火库还可以通过交换加密密钥进行配对,配对后两个USB军火库的所有 者就都能够进行加密和交换文件,通过拖放的方式进行安全的通讯。“我们的理念就是要为个人安全应用程序提供一个安全平台,希望人们可以像在 Arduino、树莓派上一样构建应用程序,”巴利桑尼说。

参加大会的与会者将会有五个人有幸将USB军火库的原型带回去把玩,剩下的人就只能等了。巴利桑尼有望在两到三周内获得即将公布的样机模型,逆径公司也将很快就能接受到上千个甚至更多的最初预订,预计在今年年底左右就可以交付。

因 为七月举办的2014黑帽子大会的曝光,安全USB设备的概念似乎受到了一定程度的不利影响。大会上,德国安全公司SR实验室(SR Labs)的卡斯滕·诺尔(Karsten Nohl)展示了一种名叫“BadUSB”的可以通过对特定USB控制器芯片进行重新编码而让电脑感染恶意软件的技术。十月初,有研究人员发布了可以复制 BadUSB攻击的代码。从那这后,许多USB设备都成了嫌疑,因为运行在主机电脑上的传统安全软件无法检测到该攻击,也没有简单的方法来识别哪些设备可 能会有漏洞或不可信任。

虽然USB军火库可以通过软件编程模仿成各种各样的USB周边设备,但在BadUSB攻击面前还是无懈可击的。这 是因为其操作系统和应用程序一旦经过加密认证,处理器的安全引导功能就可以拒绝对源码进行修改或认证去除。然而,能力越强,责任越大,对于白帽子渗透测试 人员来说,USB军火库的灵活性意味其可以通过编程来自己实现类似黑客攻击的BadUSB攻击或很多的其他攻击。

USB军火库与那些不堪 一击的USB设备与众不同的另一个关键点,在于其到达终端用户的供应链。造成BadUSB攻击威胁如此之大的根本原因,是因为你根本搞不清USB设备中集 成了什么控制芯片、组件来自何方,所以你永远都无法信任这样的一个设备。而巴利桑尼则致力于USB军火库组件的透明化,逆径公司提供的是“开源硬件”设计 方案,如果你信不过该公司的制造商,你完全可以使用自己信任的组件重新打造一个。USB军火库原型的设计资料就放在开源代码库Github上,而根据逆径 公司计划,一旦满足生产条件,生产版本的相关资料也将第一时间发布。

---

要闻、干货、原创、专业

关注“信息安全知识”

我们是安全牛!