新的流预防技术,能够实时收集、关联并分析终端事件以检测和阻止正在进行中的攻击。

恶意攻击越来越多地用起了非恶意软件的方法。53%的攻击已经不使用恶意软件。而且,据估测,未来90天里,1/3的公司将面对非恶意软件攻击。由于现有反病毒(AV)技术,无论第一代还是采用机器学习的第二代,都几乎只关注检测释放到终端的恶意文件,这种攻击很有可能成功。

为对抗这种新攻击方法,Carbon Black 在本月上旬发布了其新的“流预防( Streaming Prevention )”技术。该公司CTO麦克·维斯卡索解释了这项新技术的工作原理及其必要性。

维斯卡索将标准AV描述为“现时”预防;并用NSA的一个例子进行了阐述。由于NSA兼具攻击和防御两项职责,其本身的工具会用标准防御解决方案进行测试。举个例子,新的迈克菲产品发布,被NSA工具测试——成功拦截了这些工具中的一个。该工具会产生一个可以远程操作的命令行shell。为绕过拦截,NSA操作员简单地重命名了该shell,竟然就真的绕过了。

这里面的关键在于,大多数反恶意软件产品都在找“点”,这些“点”通常就是文件。它们不去查找上下文中的行为。如果攻击者根本不释放这些可以被分析的文件,或者文件涉及到防御方案不能识别的某些东西,那么攻击就能很容易地被放行。“近些年的很多大型数据泄露,雅虎、甲骨文和DNC,都是非恶意软件攻击的杰作。”

这种新的攻击方法利用了操作系统的现有能力。它采用OS信任的工具,比如PowerShell和WMI,来进行暗黑活动。举个例子,被控制的网站可会要求使用Flash,而Flash可被利用来运行PowerShell。PowerShell就会执行攻击。这个过程中,没有东西留给现有的反恶意软件产品来检测和预防。

反恶意软件产品手段太单一。新文件放到电脑上时,反恶意软件产品会进行扫描以确定该文件是恶意还是良性的。未免太过关注当下。但现实是,攻击者越来越不爱使用恶意软件。他们已经演进太多,但技术同样在发展。我们正在利用其他行业里非常成功的新技术——事件流处理,来查看系统或过程乃至过程集的行为历史。

Carbon Black 的流预防,已经超出了为算法交易设计的事件流处理。一个简单的算法可以告诉交易员在某价格购入某只股票,而在某价格抛出。但如果整个市场都变了,这些现时指令可能就是很糟的建议了。该算法需要的,是对整个市场更深入的理解。

“它需要更多数据。”维斯卡索说道,“于是,被称为事件流处理的技术出现了,消费海量数据点,拥有快速分析数据以做出正确决策的能力,还能进一步更新自身算法,在毫秒级周而复始地更新,可随着时间流逝做出越来越好的决策。”

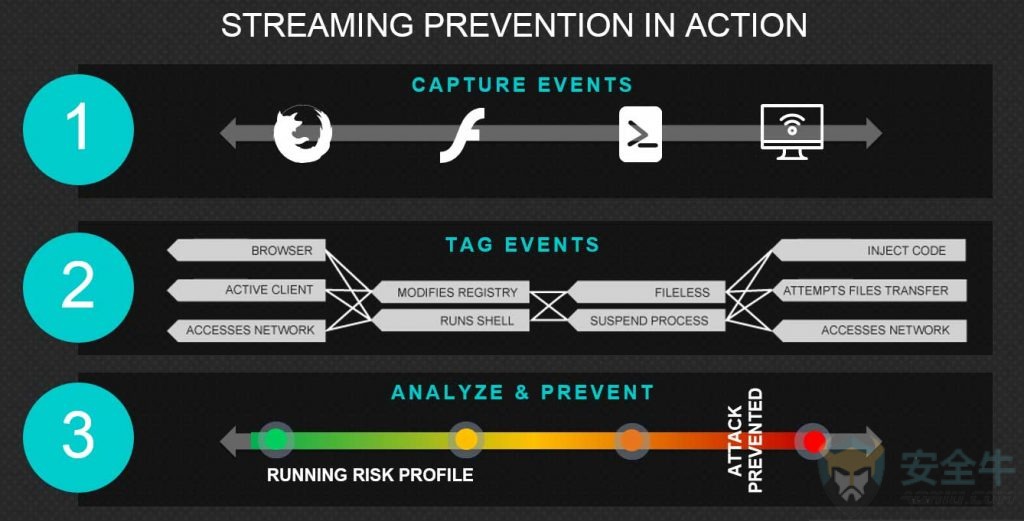

这就是流预防的基础。它将机器学习和网络异常检测技术应用到了终端,检查并标记恶意活动用到的TTP(战术、技术和过程),在上下文中分析它们。“该技术不断从当下所见和历史看到过的内容中学习,学会判断特定序列的事件出现可能会导致数据泄露,然后将风险决策应用到该事件序列以确定是否是一次攻击。随时间推进,该风险决策会变得更加准确和敏锐,最终将学会如何预防所有非恶意软件攻击。”

流预防是云服务。分析动作在云端执行,分析结果推送到终端,供终端独立动作。但数据要从所有客户终端收集到云端。“然后结果由所有客户共享,以便他们能挡住本地攻击和其他地方发生的新攻击。”于是,终端也可以对付恶意软件和非恶意软件攻击了。

2016年10月,Carbon Black 宣布与IBM安全监理合作伙伴关系,让其终端威胁数据馈送至IBM的BigFix以进行即时攻击缓解。

作为一家公司,Carbon Black 拥有600多名员工,是Bit9在2014年与 Carbon Black 合并的结果。2016年10月,《华尔街日报》报道称,Carbon Black 在《创业企业融资法案》( JOBS Act )规则下申请了保密IPO。