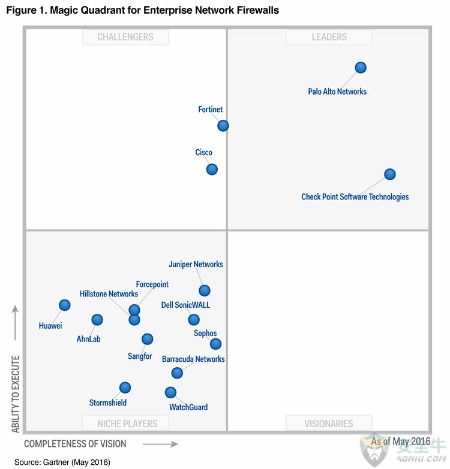

提到Palo Alto Networks(以下简称“Palo Alto”),所有人都知道是一家在下一代防火墙领域非常牛X的厂商,今年便是其作为Gartner企业网络防火墙魔力象限的领导者之一的第五年。

2016年5月Gartner企业网络防火强魔力象限

除了对下一代防火墙领域的专注外,Palo Alto自身对目前的安全形势,以及企业安全的安全理念,都有自己的理解。

Palo Alto Networks的安全理念

与摩根大通、索尼影业等大企业所遭受的APT攻击而引发的数据泄露事件不同,随着勒索软件的爆发,那些对黑客不具有如此高攻击价值的中小企业和个人,也切身感觉到了“安全”的意义所在。

“勒索攻击创造了一种新的商业模式,不同于传统攻击对于隐蔽性的追求,勒索软件造成的后果是显而易见。它直接暴露了企业安全架构的问题和缺失。”

勒索攻击对现有安全架构的挑战

针对目前的安全形势,Palo Alto 提出了以下3个安全理念:

1. 被攻击是常态,需要快速和自动化的防御体系

随着网络犯罪成本的降低,成熟且完全自动化的攻击手段,使得黑客攻击变得更加频繁;而防御手段的滞后也让发起成功的攻击变得更加容易。同时,黑客为了利益的最大化,也变得更加没有耐心,永远会寻找更容易得手的目标。

安全事件频发,企业网络被攻击的常态已经成为企业和安全厂商默认的事实。在安全威胁检测方面,Palo Alto 正在试图搭建快速且自动化的防御体系。也就是说,最大程度的减少企业安全人员的参与,把所有的诸如策略配置的事情,交给机器去做。

只有机器可以对抗机器,安全的发展最终一定是要摆脱对人的依赖性,利用计算资源,进行完全自动化的工作。我们认为这是种不可逆的趋势。

2. 全球一体化的安全防护

“全球一体化“,即意味着全球所有 Palo Alto 的客户,无论购买 Palo Alto 任何安全产品,都可以得到一样的安全能力支撑——每5分钟一次的威胁情报更新;同时,每个产品也作为一体化防护的一员,向 Palo Alto 的云沙盒发送本地检测发现的未知和可疑文件,用以分析,并产生新的威胁情报。

据统计,截止到2016年9月,云沙盒WildFire已分析的未知文件约为16亿个,搜集超过1亿病毒样本、全球用户数量超过1.2万。

企业不能把自己当做一个堡垒,而是要把自己当作全球堡垒里面的一部分,只有这样,你的安全防御能力才会大大提高,而且你的防御能力是全球化的。

3. 零信任的安全架构

大幅提高企业被黑客成功入侵且达成目标的成本,这不是通过安全产品的堆砌可以做到的,而是需要一个正确的安全架构来完成。

“零信任”的安全架构,主要针对内网安全。在网络边界日渐模糊的背景下,企业的安全防护理念和相应架构不应仅停留在看住网络的入口,而是对所有区域都不信任。90%的安全事件都是从内部发起的,这种防止内部安全威胁蔓延的意识非常重要。

瓦解高级攻击

除了NGFW以外的两大核心安全能力

Palo Alto Networks的下一代防火墙,作为其明星产品,其强大的安全能力不言而喻。除此以外,Palo Alto 还提供云沙箱WildFire、URL过滤PAN-DB以及威胁情报云服务 AutoFocus。

全球威胁知识库和情报分析

AutoFocus 作为 Palo Alto 的核心安全能力之一,从全面的可视性、减少攻击面、预防已知和未知威胁4方面构成其对网络攻击的防护能力;并以全行业最快的5分钟一次的更新频率,将全球汇集的威胁情报,“分享”给正在部署的所有 Palo Alto 安全产品。安全平台会根据最新的威胁情报对安全设备的防护策略进行自动更新。同时,沙箱对全球各NGFW传回的未知数据的分析和裁决的结果,也将作为最新的威胁情报补充。

减少攻击途径

阻止已知威胁

识别并阻止未知威胁

“企业要尽可能减少网络中的盲区,这是做检测和响应的前提。”

除了围绕威胁情报和NGFW的安全能力外,终端安全也在 Palo Alto 以2亿美元完成对终端安全公司Cyvera的收购后,纳入了其整体安全框架。(注:Cyvera在2013年Gartner“基础设施保护”领域被评为“最酷厂商”,其终端安全产品Traps,因成功阻断0day攻击而名声大噪。)

传统反病毒解决方案只能封锁已知威胁,一旦威胁是未识别的,便很有可能穿透防护。EDR解决方案数年前便已出现,但勒索软件的大量出现,让EDR解决方案开始获得越来越多的关注,企业安全团队也被迫重新评估现有安全解决方案,认识到立即部署EDR的重要性。

在针对未知威胁方面,沙盒是比较传统的检测手段,这点 Palo Alto 的WildFire有在做,但是,技术本身有替代性,比如沙盒逃逸。

黑客在投放勒索病毒之前,一定会送到VirusTotal做检查,要最大化攻击收益,所以这也是为什么在勒索软件投放之初,大部分反病毒软件检出率都比较低的原因。

不同于传统依赖病毒特征码和联网更新病毒库的杀软,Traps就像它的名字“陷阱”一样,驻守在系统内存,等待攻击者为了绕过操作系统的保护机制夺取控制权限,而触发漏洞利用行为。也正因为此,其具有对未知漏洞和恶意软件的防护能力。

Traps的多重检测和预防机制

如果你想带着一个放有贵重物品的黑色钱包在开放的咖啡馆里谈事情,我们就会预先做好几个一模一样的黑色钱包,散布在咖啡馆内。我们不关心黑客是否有偷到你钱包的能力,也不关心他如何通过咖啡馆门口的安检,而只关心他是否会试图接触某一个黑色钱包。这样我就会判断他为可疑人物,并叫保安对他进行更加严格的审查。而不是找两个保安,对你形影不离。这便是Traps的思路。

勒索软件的大规模流行,给了传统反病毒“重创”,因为依赖病毒样本和特征码的传统反病毒无法应对未知的病毒变种或恶意威胁,而这恰恰是Traps的着眼点所在。

但是,仅仅是Traps产品本身的先进防护理念,就足以让 Palo Alto “破例”,开了收购的先河?事实是,Traps和 Palo Alto 的云沙盒WildFire,在其核心数学模型的建立和修正上,也有着很好的结合点。

WildFire会对目前已收集到的这超过1亿个病毒样本,通过数据挖掘抽取出300个以上的文件特性,并据此搭建多个病毒分析数学模型,利用每天新增的恶意样本对模型进行训练的同时,也会利用正常文件对模型进行修正,以减少误报率。最后,Palo Alto 的安全专家,根据其在安全病毒和恶意样本研究的经验积累,给予不同安全特性不同的打分权重,形成Traps的打分模型。

除此以外,Traps本身因其驻守在系统内存、占用系统资源小、以及不需要频繁联网更新等特性,即使是用于相对封闭的环境,如工控安全领域,也不会丧失对最新恶意软件的防护能力。

安全牛评

Palo Alto Networks是安全领域非常专注的厂商,依托其云端的威胁情报和沙盒所提供的基础安全能力,基于其明星产品下一代防火墙这个“平台”,将“分享”和“自动化”这两个理念,很好的贯彻到其安全产品中。同时,通过对Cyvera的收购,一直缺失的终端安全也得到了有力补充,云、网络和终端的“三角安全防护架构”所提供的安全能力,也开始初步显现。