2011年10月,网络安全公司Q1 Labs被IBM以3440万美元的价格收购,Q1 Labs旗下的“明星”SIEM产品QRadar(2008至2012年处在Gartner魔力象限的SIEM领导者地位)也自然被IBM收入囊中,并纳入其安全产品线之列。

很多人仍有这样一个误区:不像IBM Watson那样“高大上”,QRadar仍旧只是一个进行日志分析和事件管理的工具。其实则不然。

不只是SIEM

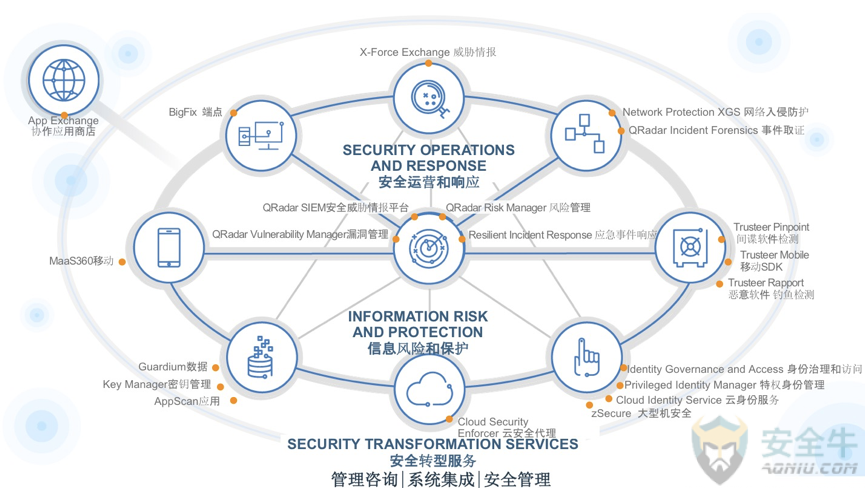

在IBM安全对其安全产品线进行梳理,进而提出的安全免疫系统中,QRadar处于安全智能,也是中心的位置。其本身包含SIEM、日志管理、漏洞管理和风险管理等功能模块。以及,例如,针对QRadar的用户行为分析(UBA)功能扩展,在Security App Exchange由合作伙伴或IBM为QRadar开发的61个功能扩展包,以便QRadar产品自身功能性的延展以及和其它厂商的安全设备的联动。

Security App Exchange平台

由此可见,QRadar目前的所具备的功能,远不止SIEM这么简单。然而,由于QRadar本身是由SIEM起家,所以对于QRadar来讲,它首先仍是对日志的管理,之后才是安全事件,以及对事件响应流程的控制。同时,延伸出对漏洞、风险的管理,以及对用户行为的分析等。这些都是QRadar的重要能力所在,也是实现和安全设备联动的基础。

以QRadar为核心的联动

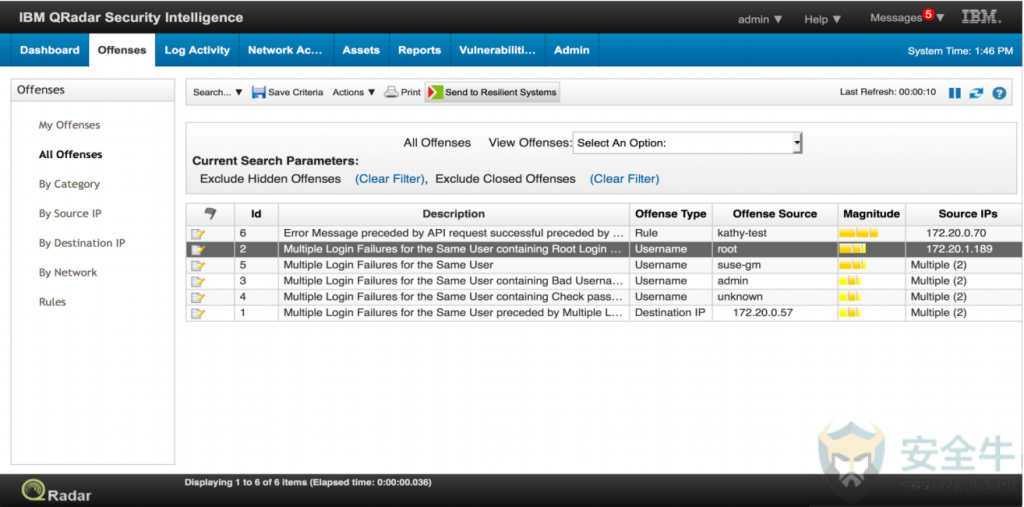

QRadar与传统SIEM的最大区别,在于传统SIEM更多的只是针对安全事件进行预警,而QRadar更多的则是通过与安全设备的联动,即安全设备根据QRadar的指令做出响应动作,使企业整个安全防御体系可以根据不同安全事件的发现或发生,进行实时动态的防御规则变更,对安全事件进行自动化的响应。

安全免疫系统

当然,QRadar和企业内部网络部署的安全设备的关系,不会像一个“糖葫芦”一样分先后,而更像是司令部,在企业安全防线的后方,搜集战情,分析战况,甚至作为指挥中心,调兵遣将。

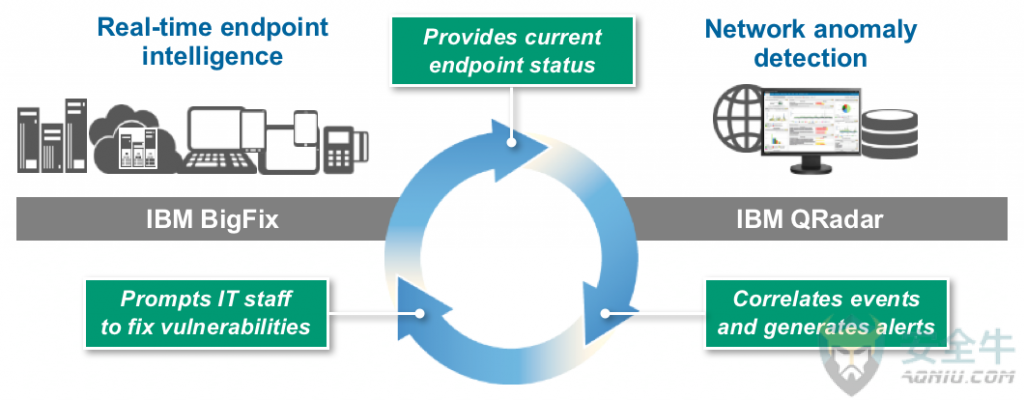

1. 安全漏洞的修复——与BigFix的联动

BigFix是IBM在2010年完成收购的终端安全管理软件,其主要是针对桌面和资产进行管理,以及软件和安全补丁的分发。在漏洞管理方面,QRadar本身有自己的相应模块。但其不同点在于,QRadar会将所有漏洞,如终端、网络设备或应用漏洞等全部汇聚到QRadar的漏洞管理模块中,同时还可以接入一些第三方的漏洞扫描工具。而BigFix则除了漏洞的发现外,更侧重于对安全漏洞的修复能力。

BigFix的安全漏洞信息来源分成两部分,本身BigFix自身有一个漏洞库,漏洞库中的补丁都是厂商发布的官方补丁。另一部分是IBM的X-Force平台提供的威胁情报,比如说某个漏洞的CVE。但是,因为情报出来了不代表就有了安全补丁,所以BigFix本身有部分研究人员去对这些暂时没有补丁的漏洞开发一些和其它设备联动,或对相关漏洞利用进行检查或阻断的方法。

在与QRadar的联动方面,从终端的系统和软件来看,通过BigFix的客户端发现存在安全漏洞后,QRadar会通知管理员这个安全漏洞的情况以及相应的风险评级,安全管理员可以通过QRadar来告知BigFix是否决定修复;如果决定修复,补丁分发的操作可以在BigFix平台上一键执行。

BigFix与QRadar的联动

通过在不同终端安装客户端的方式,BigFix能够收集客户所有安装软件的基本信息,并将这些信息定时反馈给QRadar。而QRadar则从服务器(而不是终端)的视角,将BigFix给出的信息进行汇总和分类。如果确认某个服务器缺少某个补丁,那么QRadar就会通过BigFix及其客户端实现漏洞的修复。同时,管理员可以通过BigFix平台对漏洞修复进度进行实时监控。修复完成后,会将修复信息再次反馈给QRadar的漏洞管理模块,并对系统内存在漏洞的信息根据修复结果进行变更。

安全漏洞的修复与否,决定权在管理人员手里,他们会根据QRadar给出的漏洞风险等级,以及是否会影响到企业业务连续性等指标去具体地权衡。

2. X-Force——QRadar的主要威胁情报来源

谈到安全漏洞,势必要谈谈威胁情报。目前QRadar的威胁情报源,更多的是通过X-Force平台的接入,其提供的诸如恶意软件样本、恶意IP或恶意DNS库,CVE信息等,都是QRadar非常重要的情报来源。

IBM在全球拥有12个安全运营中心(SOC),很多SOC客户都与IBM签有相关协议,一些在运营过程中发现的安全问题,允许IBM共享到X-Force平台,所以X-Force有大量的安全数据来自IBM的SOC,对这些数据的分析和利用无疑成为了IBM安全的重要支撑力量。

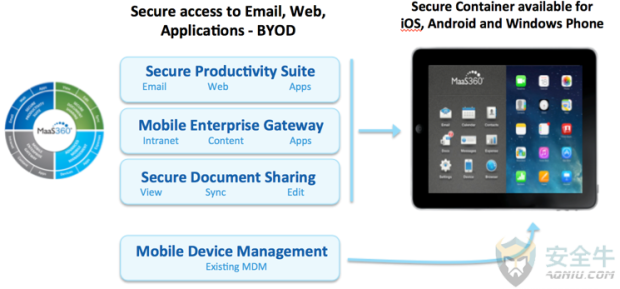

除此以外,还有一些来自本地的网络或安全设备的情报,例如MaaS360(IBM实现对移动端设备进行管理的软件)来确认企业员工是否对其手机进行了越狱或root。这种行为因为增加了被安装恶意app的风险而被定义为“违规事件”,那么作为一项脆弱资产,当这个高风险设备对内部资源进行访问时,QRadar就会有所警觉。

MaaS360对BYOD安全的支持

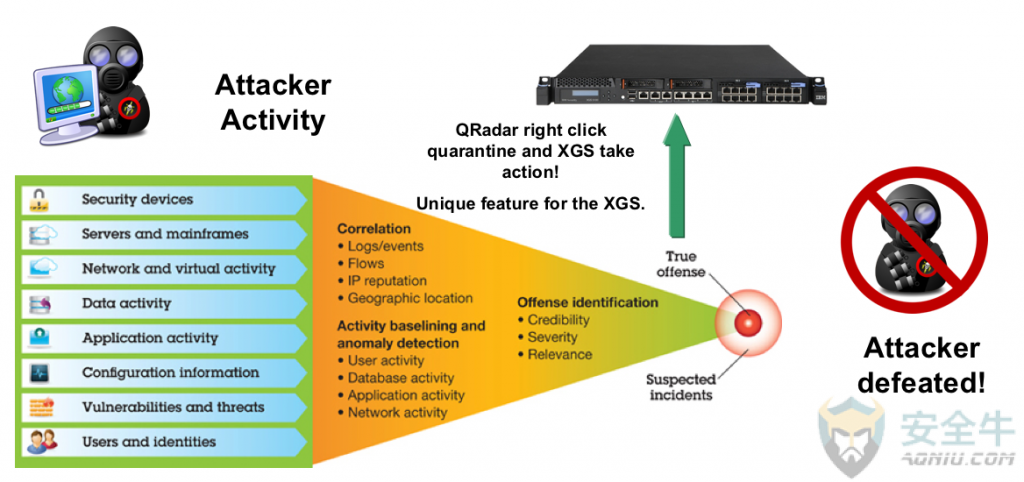

3. 网络层动态阻断——与Network Protection XGS的联动

与BigFix相比,Network Protection XGS(以下简称XGS),作为功能类似于传统的IPS的网络层的安全设备来讲,其与QRadar的联动则因为大量规则的动态配置,反而要复杂一些。与防火墙较为基础的通过黑白名单进行规则匹配不同,IPS则是通过DPI(深度包检测),将网络层的数据包进行7层解析,进而发现其中的安全威胁并实现阻断动作。这也是IPS本身的优势所在。

XGS与QRadar的联动

当XGS将其分析得来的数据以日志的形式接入QRadar后,通过QRadar对XGS日志和黑客可能攻击的目标设备日志进行比较分析后,就可以清楚地得知黑客在通过何种攻击手段攻击企业网络中的哪部分资产,并在告知企业安全管理员的同时,QRadar会命令XGS和目标设备做出相应动作,同时在网络层和目标设备的访问这两个点进行阻断。例如,XGS通过对数据包的解析确定是数据库服务器在遭到攻击,那么Guardium或者其它数据库安全产品,就会对数据库访问控制策略进行动态变更,并同时XGS在网络层对攻击IP等进行阻断。

在发现攻击的情况下,网络层和受攻击设备两个方面,同时进行防御动作,这个过程也正是IPS数据对QRadar的意义所在。

除此以外,如果企业通过某个漏洞扫描软件,发现了某部分资产存在脆弱性,比如说安全漏洞,但是由于所处行业比较特殊,或者相关厂商还未发布安全补丁,那么QRadar也可以根据这个漏洞的利用方式,在XGS上生成特定的规则,以实现对相关漏洞利用请求的阻断。

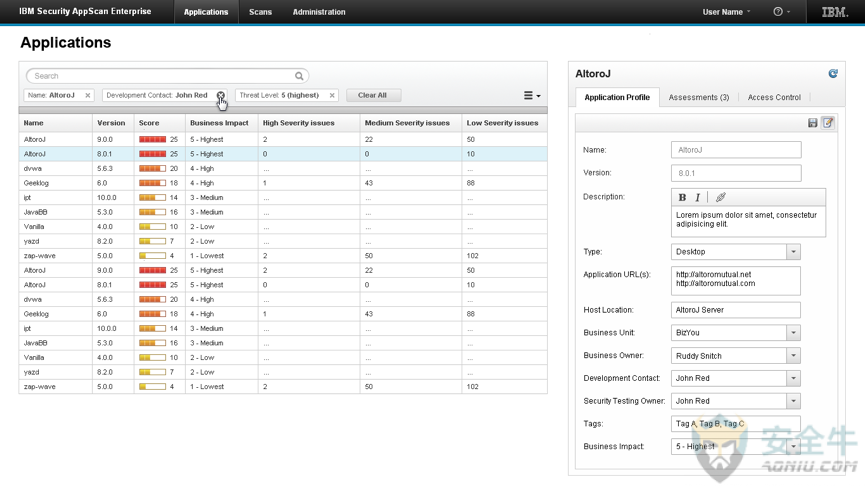

当然,IBM有自己的漏扫产品,AppScan,其作为一个检测类工具,只能通过黑盒和白盒测试对应用的逻辑漏洞进行扫描,而不再有之后的动作,漏洞的修复需要与BigFix联动完成,或者结合XGS对相应行为进行阻断。

AppScan平台

与AppScan侧重的逻辑漏洞不同,IBM安全在移动端的反欺诈产品Trusteer Mobile,则更多的倾向于是否存在被恶意利用的安全漏洞,即针对应用的恶意行为做检测。特别是在金融领域,包括钓鱼邮件,恶意url、恶意软件和恶意网站等,同时Trusteer的恶意样本库也会接入X-Force平台。因为很多漏洞利用的目标在于对特权账户的窃取,所以在发现应用漏洞的高危行为后,Trusteer也会通过QRadar与特权账号管理模块(PIM)进行联动。

除了进行漏洞修复的BigFix和在网络层实现动态阻断的XGS,再谈谈QRadar和IBM的数据库安全产品Guardium的双向集成。

4. 数据库访问控制和账号权限变更——与Guardium的双向集成以及和身份管理和认证平台(IAM)的联动

在之前《Guardium数据库安全技术详解》这篇文章中也有提到QRadar和Guardium的双向集成。Guardium作为数据库安全这一细分领域的产品,往往在使用上常涉及特权账号的管理。国内有很多客户选择使用堡垒机来实现对账号及其权限的控制,以及用户行为的审计,这个功能IBM也有相应的身份与访问控制产品(PIM)来实现。

QRadar与Guardium的双向集成

QRadar和Guardium的双向集成,主要目的在于避免由于错误配置和脆弱性数据库资产所带来的安全风险。通过Guardium的数据库活动日志的实时回传,QRadar可以将数据库活动信息进行上下文环境的关联分析,识别并阻止攻击。同时,QRadar也可以命令,将XGS等安全设备分析出的可以IP信息送给Guardium,并命令其阻断来自此IP地址对数据库的访问权限。如果这个IP是某个企业内部人员所使用,那么对应的账户也可以通过QRadar和PIM的联动对其账号权限进行调整,并实行更为严格的安全策略。

例如,某人通过特权账号登录数据库(登录后其桌面会自动被PIM录屏),执行查询语句并获取相关的数据后,并对数据库操作记录进行了清除。Guardium会将其判断为恶意或攻击行为,其之后对数据库的所有操作均会被Guardium阻断,同时QRadar要求PIM在其登录时加上了双因子认证的强制要求,同时命令XGS对所有此账户常用的终端在登录进企业内网时进行阻断,并给出相关预警。

在上面这个例子中,QRadar的用户行为分析(UBA)模块是支撑Guardium判定很重要的一个点,UBA本身需要很多规则来对用户的行为进行判定,判定后QRadar通过对Guardium、XGS以及PIM近乎同时的指令下达,从账户,网络接入以及数据库访问权限三方面对高危行为进行约束和控制,以实现对企业数据安全的保护。

除此以外,Qradar不但可以与特权帐号管理平台(PIM)集成,还可以与IBM传统的身份和认证平台(IAM)实现集成,为企业提供更加深入地针对帐号和权限的安全风险分析。例如,发现绕过统一认证平台对后台系统的访问、帐号和权限的变更、核心帐号的违规共享,以及员工离职变岗后访问原有岗位敏感数据等情况。

除了上面所提到的这些,今年3月IBM才完成收购的Resilient System与QRadar的联动,则很好的补全了“事件响应”这一环,使得以QRadar的核心的IBM安全免疫系统真正具备了一个SOC工具所需具备的“防御+检测+响应”这三个能力。

5. 事件响应工单流程的自动化——和Resilient System的联动

Resilient的事件响应,更多的是考虑一个安全运营中心的整个工作流程,是工单流程的自动化,而不再是像XGS、Guardium一样某个特定领域的安全产品。

在QRadar中集成Resilient System

安全事件的工单流程是什么样子的?这里可以举个简单的例子。

管理员通过QRadar看到了某个攻击,包括攻击本身的公网ip,攻击者的目标以及发起攻击所利用的安全漏洞。出现了安全事件之后,需要进行的响应包括阻断、漏洞修复等操作,而这些都需要一个工单流程来做。这时Resilient会告诉安全管理员这是一个编号为XXX的安全事件,这个事件的安全风险处于哪个级别,它的责任人是(假设为)王工,需要他对这起事件进行分析和处理。如果这是一个站点的安全问题,王工之后要通知站点管理员小刘。小刘发现是一个安全漏洞,通知服务器的运维人员小李在服务器上打个补丁。小李最后让小张调用BigFix去进行这个安全漏洞的修复工作。

这是一个标准的工单流程,它说明一个安全事件的处理流程,需要不同的人参与进来。

当然,安全管理员还要判断这个安全事件的影响范围,如果影响到企业的客户,要通知相关部门对其进行赔偿和道歉,对于合作伙伴则要告知,对监管部门则要上报。虽然每个国家每个行业对这套流程的标准都不尽相同,但是Resilient也可以处理。同时,这个过程中还有可能涉及到企业外部的供应商,那么对供应商可以拿到的数据是否有合规上的要求,比如某些业务数据要进行加密或脱敏处理,以及一些用户隐私的保护,这些都是Resilient所考虑的。

企业安全管理员通过QRadar发现的安全问题,可以通过Resilient以几乎自动工单的方式,和相关安全设备进行对接,并通过QRadar对整个工单流程的实施进展进行实时监控。

QRadar在SOC中的定位

QRadar及其和IBM安全产品线的联动,而形成的这一集安全防御、安全检测和安全响应的安全体系,是否就是一个完整的安全运营中心?IBM认为不是,理由在于QRadar没有“大脑”,它目前还无法做到将一切事项自动化,同时这个安全体系仍旧需要安全分析师来进行决策。也就是说,在发生安全事件之后,还是需要人来决定如何处理、响应,而QRadar只能说是SOC里比较好用的工具之一。

类似于医院,即使有血常规、B超、脑部CT等检查报告,它们也只是辅助医师对患者的病情进行更准确的判断,但最终的诊断和处方,还是由医生本人来确定和开具。最近IBM倡导的“认知安全”也是如此,虽然它在不断的学习如何从安全的角度来看待自然语言文本,但其现阶段的目标也还只是减少企业安全分析师在技能上的缺陷,以及大幅度缩减其用于安全分析的时间成本,但它还远不能代替安全分析师来做决断。

IBM Watson辅助医生做出诊断

不过,可以看到,QRadar在2012年进入IBM安全产品线以来,其自身早已不再是传统的SIEM那么简单,而是作为IBM安全免疫体系中真正的核心,“统率”着整个IBM安全产品线。

安全牛评

IBM最大的优势,就是在于对未来趋势发展的准确把握和判断,以及IBM对各细分安全领域处于领导者地位的安全厂商进行收购后,对其产品极强的整合能力。通过收购,不仅是从产品类别或功能上对整个IBM安全产品线进行补充,同时还与其它安全产品形成有机的联动。这无疑成就了IBM安全免疫体系特有的协同效果。