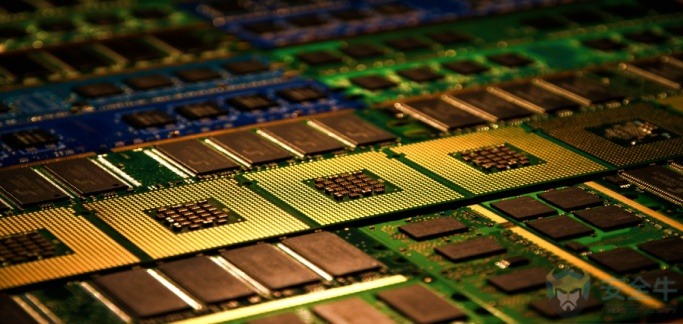

几天前才报道过,AMD、ARM和英特尔微芯片中存在可致“熔断(Meltdown)”和“幽灵(Spectre)”攻击的漏洞。因为这些微芯片广泛应用在几乎全部台式电脑/笔记本电脑、智能手机和平板电脑中,该漏洞的曝光大大冲击了微软、谷歌、Mozilla和亚马逊之类的大型科技公司。安全专家们夜以继日地赶工抛出安全更新,修补该漏洞。但英特尔的问题似乎还远未完结,因为又有一个漏洞被芬兰网络安全公司F-Secure发现了,这次是存在于英特尔硬件中。

1月12日的官方声明中,F-Secure宣称,该新发现的硬件漏洞可使黑客远程访问公司企业的笔记本电脑。不过,该公司明确表示,此次发现的漏洞与“熔断”和“幽灵”漏洞没有任何关系。

这次的问题出在广泛应用于企业笔记本电脑的英特尔主动管理技术(AMT)上。AMT漏洞可令黑客在数秒内(不超过30秒)获取到设备的完全控制权。而且,鉴于全球数百万台笔记本电脑都受到影响,该问题的波及范围可谓非常广泛。

发现该漏洞的F-Secure安全顾问哈里·辛拓能称,该问题令人难以置信的简单,但具备相当巨大的破坏潜力,因为无论公司有没有实现最佳安全操作,该漏洞都能为攻击者奉上受影响笔记本电脑的完整控制权。

据F-Secure透露,攻击者需要能物理接触到笔记本电脑才可以利用该漏洞。侵入系统后AMT会被重新配置,留下一个后门。攻击者最终可利用该漏洞接入受害设备所处的无线网络,远程访问该设备。修改AMT程序令笔记本电脑回连攻击者的服务器也是可以的,这么做可以使攻击者省去接入受害设备所处网络的步骤。

选择英特尔的管理引擎BIOS扩展(MEBx),攻击者可用默认口令admin登录系统,因为用户一般不会修改该默认口令。只要改掉默认口令,启用远程访问,再将AMT的用户选项设置为无(None),手快的网络罪犯就已有效入侵了该机器。此后,攻击者就可以远程访问该系统了。

最令人忧虑的一点是:目前没什么技术可以防止对企业笔记本电脑的漏洞利用,无论是全盘加密、VPN、反恶意软件,还是防火墙。另一方面,成功的攻击可导致机密性、完整性和可用性的全面丧失,攻击者可读取并修改目标笔记本上存储的所有应用和数据,安装各种恶意软件。

公司企业防止自身系统遭到AMT漏洞利用的唯一一招,就是设置一个更强的AMT口令,或者完全禁用AMT。该漏洞十分关键,公司企业需尽快制定补救措施,因为攻击者可在1分钟之内就成功利用该漏洞。漏洞利用的快速性,正是该漏洞比“熔断”和“幽灵”更具破坏性、更成问题的原因所在。英特尔尚未就此新漏洞做出任何响应。

相关阅读

攻击者试图远程利用CPU内核漏洞:英特尔、AMD和ARM均受影响