1月3日,安全研究人员披露了两个安全漏洞——“Meltdown”(熔断)和“Spectre”(幽灵)的细节信息。据悉,这是两种针对CPU的新型攻击方式。这两个漏洞存在于英特尔、AMD和ARM架构的芯片之中,可以被攻击者用于绕过内存隔离机制、访问敏感数据,包括密码、照片、文档以及电子邮件信息等。

安全研究人员认为,用不了多久这两个漏洞就会被恶意行为者用于攻击(如果他们尚未利用这些漏洞实施攻击的话)。

据悉,受影响的芯片已经运用于数十亿种产品之中,其中包括个人电脑以及智能手机等。此外,研究人员还指出,攻击者也能够利用这些漏洞针对云环境发起攻击。

针对这些攻击的最佳保护措施是使用内核页面隔离(KPTI),此外,受影响的供应商也已经开始发布安全补丁和解决方案来应对该安全问题。

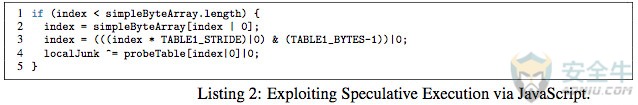

研究人员表示,虽然主要的攻击媒介是通过本地访问(例如目标机器上安装的一个恶意软件),但是通过JavaScript的远程攻击也是能够实现的,尤其是对“Spectre”漏洞的利用。

研究人员已经为Google Chrome开发了一个概念验证(PoC)代码,该PoC代码使用JavaScript来利用“Spectre”漏洞,并从其运行程序中读取私有内存信息。

对此,Mozilla也已经进行了内部测试,并确定这些技术可以被用来“从Web内容中读取不同来源之间的私人信息”。虽然目前针对该问题仍在调查之中,但是该组织决定在Firefox 57版本中实施一些部分保护。

Google指出,攻击可能会同时通过JavaScript和WebAssembly进行。该公司通知客户称,目前版本的Chrome中包含一个名为“站点隔离”的功能,用户可以通过手动启用该功能来防止攻击。而预计于1月23日发布的Chrome 64版本将在V8 JavaScript引擎中加入缓解措施。其他的强化措施预计将在未来发布的新版本中实现,但是该科技巨头也警告称,加入缓解措施后的新版本可能会对计算机性能造成负面影响。

此外,微软方面也已经证实,攻击者可以通过在浏览器中运行的JavaScript代码来启动攻击。对此,该公司已经发布了针对Edge和Internet Explorer网页浏览器的更新程序,以缓解这些漏洞造成的影响。

由于JavaScript 的PoC代码可用,所以安全专家认为,恶意行为者开始远程利用这些漏洞只是时间问题。虽然有专家认为,国家支持的攻击者最有可能会利用这些漏洞发起攻击,但是也有专家指出,大规模地利用这些漏洞也是有可能的,尤其是通过网站提供的广告实现传播。

这就是专家建议用户在浏览器中禁用JavaScript,并安装广告拦截器的原因所在。

Varonis的安全工程师Mike Buckbee指出,虽然通过浏览器的漏洞利用可能不会使攻击者获取访问文件的权限,但是他们仍然可能会在内存中找到有价值的数据,包括SSH密钥、安全令牌以及密码等。

尽管受影响的供应商表示,没有证据表明“Spectre”和“Meltdown”漏洞在披露之前已经被恶意行为者利用,但是发现这些漏洞的研究人员却警告说,这些攻击是非常不易察觉的,所以究竟漏洞是否已被恶意滥用仍未可知。

研究人员杰克·威廉姆斯(Jake Williams)表示,“对于大多数民族国家在Spectre 和Meltdown漏洞披露之前就已经掌握了这些漏洞信息的假设是合理的。所以,如果他们还没有使用这些武器发起攻击,那么相信用不了多久就会出现运用这些漏洞的在野攻击案例。”

FireEye亚太区首席技术官Bryce Boland对此说法也表示赞同。他说,“国家支持的黑客通常会使用这类漏洞来开发新的攻击工具,对于此次发现的漏洞这种情况是最有可能的。”

Cybereason公司首席安全官Sam Curry也认为,技术精湛的恶意行为者很有可能会在不久的将来利用这些漏洞发起攻击,前提是他们之前还没有这样做的话。

这还不是世界末日,但一定会催化更为紧张的局势。如果说已经有民族国家开始利用这些漏洞,或是任何攻击/研究进一步催化了这种威胁,使其在2018年成为更加明确和现实的风险,对此不要感到惊讶!

相关阅读

英特尔CPU曝重大设计缺陷:Linux、Windows需修改内核