微软透露,名为PLATINUM(铂金)的黑客组织,利用英特尔vPro处理器和芯片集中可用的主动管理技术(AMT),简单地完全绕过了Windows防火墙。

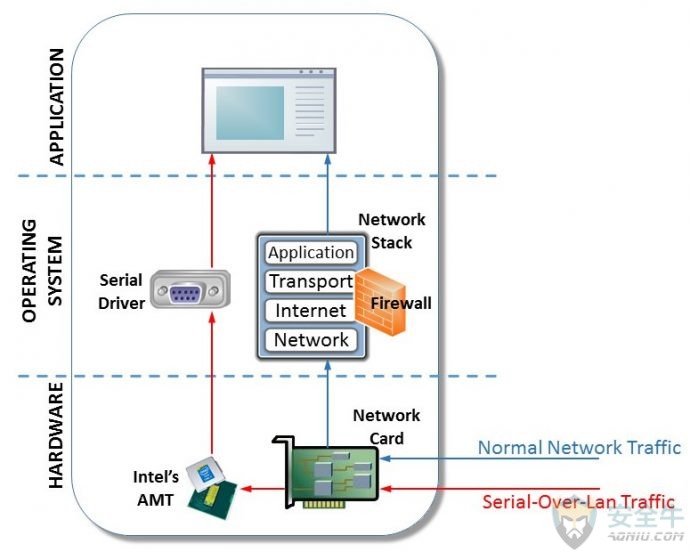

基本上, 该黑客组织的文件传输工具主要利用的,就是AMT中的Serial-over-LAN(SOL)串口I/O重定向信道。由于该信道独立于操作系统,主机设备上运行的防火墙和网络监视应用,根本看不到它的任何通信。

需要说明的是,以芯片集提供的TCP信道暴露出虚拟串行设备的SOL,默认是禁用的,需要管理员权限才能在目标工作站上实际启用。鉴于该信道的使用与用户凭证捆绑(用户名和口令),微软推测,PLATINUM可能已经从受害网络中获取到了凭证。

AMT需要这种底层访问的原因,很大程度上与其实际功能有关。该技术允许远程安装操作系统,允许设备反复重启,提供所谓的“基于IP的KVM解决方案(KVM指键盘、视频和鼠标)以完成上述任务。

关于PLATINUM的实际使用,微软称:

我们证实,该工具并未暴露出管理技术本身的漏洞,但目标网络中被滥用的 AMT SOL ,已成为黑客隐藏通信、规避安全应用的突破口。

至于该黑客组织实现的技术细节方面,微软称:

PLATINUM文件传输工具中的新SOL协议,使用AMT技术SDK的重定向库API(imrsdk.dll)。数据交易通过调用类似send()和recv()网络函数的IMR_SOLSendText()/IMR_SOLReceiveText()接口进行。所用SOL协议与TCP协议类似,除了添加了一个可变长度的数据头部用以进行出错检测。另外,更新过的客户端会在身份验证前,发送内容为“007”的非加密数据包。

微软甚至提供了一段演示视频来展现其用法:

不过,好消息也是存在的。 Windows 10 版本1607和 Configuration Manager 1610 及以后版本的计算机,运行有 Windows Defender ATP (高级持续性威胁)服务,因而可以高枕无忧。该服务不仅可以检测类似PLATINUM的针对性攻击活动,还能区别 AMT SOL 的合法使用与试图将之用作隐秘通信信道的针对性攻击。

微软称,这是其所知此类滥用芯片集功能的首款恶意软件样本,并强调PLATINUM工具本身并没有暴露AMT漏洞,而仅仅是在网络被攻破后被用于规避安全监测工具。