“Operation BugDrop”恶意软件秘密感染计算机,开启附带麦克风以收集音频文件,再导出成Dropbox文件供取回并分析。

乍看似乎对美国或西欧组织影响不大的“Operation BugDrop”,但事实上,CyberX发现的这个新网络侦察恶意软件,可能比最初认为的重量级得多。

该恶意软件被CyberX的研究人员称为“Operation BugDrop”,会静静潜伏在某组织的计算机里,将内置或外接到计算机的麦克风听到的所有东西都记录下来。

每天,BugDrop恶意软件都将这些音频文件发送给一个Dropbox文件,上传给黑客做进一步分析。一旦BugDrop感染了某组织,每台电脑都会被它高效转化为窃听器,比间谍人员亲自混进去安装窃听器都管用。

如此有效的原因在于,整台计算机本身就是窃听器。搜查办公室清除窃听器的尝试将会以失败告终——因为窃听器就是光明正大放在眼皮子底下的众电脑,而不是藏在办公室某角落的小东西。

该软件还采取了其他办法以规避检测。因为要渗漏音频记录数据,它会通过伪装成合法流量来规避检测。该软件安装的DLL也会被加密,逃避反病毒软件的检测。

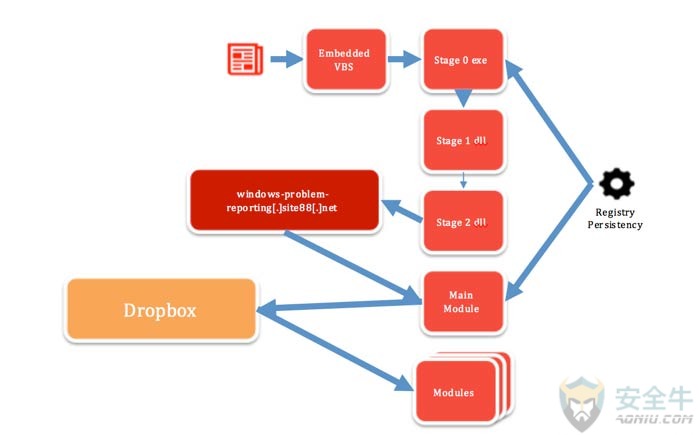

该恶意软件通过网络钓鱼攻击投送,利用伪装的微软Office消息确保用户开启宏,方便恶意软件安装。接下来,该恶意软件会安装一个经混淆处理后避过AV查杀的主下载器。然后,它会往计算机注册表中添加一个键,确保该软件在计算机重启后时能随系统启动。

该恶意软件自身是用DLL注入技术安装的,也就是将恶意软件当做合法软件加载过程的一部分载入,该技术又让它逃过了反恶意软件检测。用公共云服务Dropbox接受监视数据的做法,也让BugDrop规避了检测。因为很多组织都将Dropbox流量视为正常活动,不加封阻。

虽然BugDrop恶意软件主要用于捕获音频对话,它也能搜索并盗取很多类型的文档,并从浏览器中偷取口令和其他信息。每个恶意软件感染的具体动作,都能根据目标用户的情况进行定制——从网络钓鱼邮件特别有针对性就可以知道。

恶意软件加载的时候,会先检查可能暴露其存在的一些软件,比如某些类型的反恶意软件软件,以及行为监测软件,比如WireShark。被渗漏的数据在发送到Dropbox之前就已加密。

CyberX共同创始人兼CTO尼尔·吉勒称,Operation BugDrop 每天从每台受感染计算机上抽取2.5到3GB数据。目前,该行动看起来像是俄罗斯黑客在特别针对乌克兰授意的,但到底谁是终极黑手还不能确定。不过,所有的指标都显示,该恶意软件是俄罗斯制造。

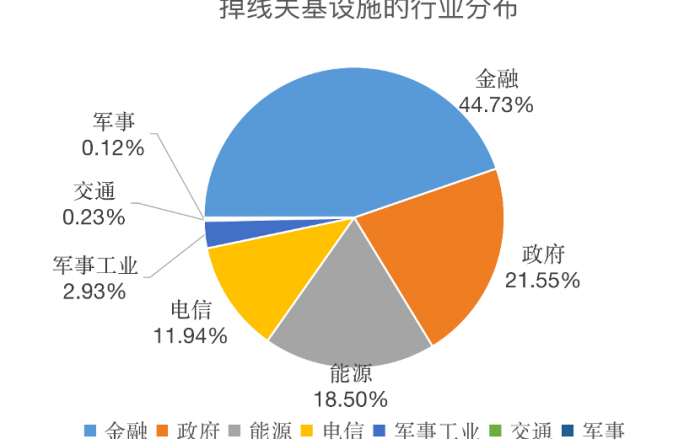

吉勒称,它针对性很高,就是瞄着关键基础设施和媒体而去的。像BugDrop这样的行动,通常会以最长持续6个月的监视开头。这是黑客确定攻击目标和具体攻击方法以最高效实施攻击的方式。

2015年12月攻击乌克兰电网致其大面积断电前,俄罗斯人对乌克兰电网的监视就持续了半年。让吉勒认定背后黑手是俄罗斯政府的原因之一,是处理从乌克兰盗得的大量数据所需的资源。创建该恶意软件所需的高端水平,也显示出了其手握大量资源的属性。

虽然看起来 Operation BugDrop 的主要目标是乌克兰,但在沙特阿拉伯和其他地方也发现了一些活动。该恶意软件和侦察软件亦能用于攻击任何国家,包括美国。确定某网络是否被感染的最佳方法,是监视其出站流量,看是否有渗漏迹象。该案例中就表现为,每天有很多GB数据流向Dropbox。

虽然渗漏目标可以改成其他公共云服务,但要实现渗漏任务,该恶意软件始终要往外传数据。网络监视对该恶意软件的发现十分关键。一旦发现,清除办法包括:定位注册表键,运行能找出它的反恶意软件包。

但值得指出的是,仅仅因为该攻击目前针对乌克兰,就推测不会对自家进行攻击的想法是毫无道理的。攻击的发生,所需的,仅仅是动机而已。只要该攻击幕后主使决定开展另一轮攻击,目标指向美国或欧盟等其他国家会非常容易。