该漏洞在补丁推出前就已公开,研究人员尚在争论其影响。

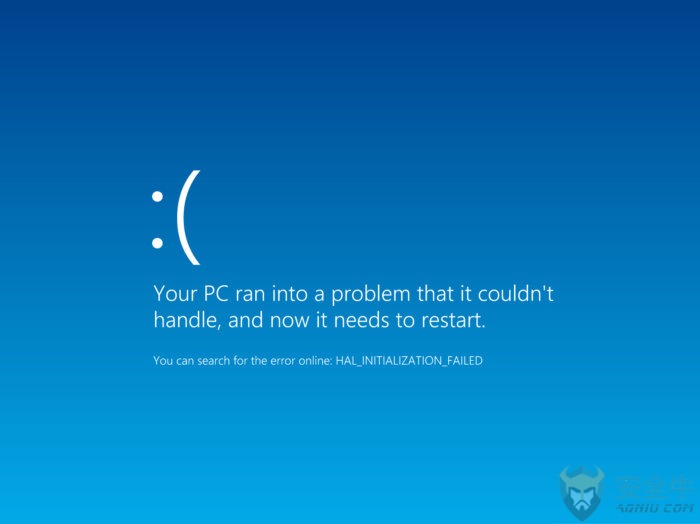

Windows系统中实现的SMB(服务器信息块)网络文件共享协议存在严重漏洞,可致攻击者远程触发系统崩溃。

2月2日,名为劳伦特·伽非的独立安全研究员公开了该未打补丁的漏洞,称微软在过去3个月中一直拖延该漏洞补丁的发布。

伽非的推特账号是PythonResponde,在GitHub上发布了该漏洞的概念验证利用程序,触发了来自卡耐基梅隆大学计算机紧急响应小组协调中心(CERT/CC)的公告。

公告中称:“微软Windows在SMB流量处理中存在内存泄露漏洞,可致远程未授权攻击者在脆弱系统上造成拒绝服务或潜在的任意代码执行。”

微软的SMB协议实现,被Windows计算机用来网络共享文件和打印机,以及处理对这些共享资源的身份验证。

该漏洞影响微软SMB版本3,也就是其最新版的协议。CERT/CC已证实该漏洞利用可被用于侵害补丁完整的 Windows 10 和 Windows 8.1。

攻击者可通过诱骗Windows系统连接恶意SMB服务器,发送特别构造的响应,来利用该漏洞。CERT/CC警告,有很多技术可致此类SMB连接,其中一些甚至无需用户互动。

好消息是,至今尚无利用此漏洞造成的成功任意代码执行报道。然而,如果这确实是如CERT/CC描述的内存泄漏问题,代码执行是有可能的。

漏洞情报公司 Risk Based Security 首席研究官卡斯滕·艾拉姆在邮件中说:“我们目前观测到的系统崩溃,并未显示出有直接的代码执行,但随着我们进一步分析,情况可能有变。目前我们还仅处于分析的初期阶段。”

卡斯滕的公司还证实了补丁完整的 Windows 10 系统上的崩溃,但尚需确认这是否仅仅是空指针解引用崩溃,还是可致更严重后果的深层次问题引起。安全起见,该公司遵循了CERT/CC的指引,将之视为潜在的代码执行漏洞。CERT/CC将该漏洞影响评分为10,也就是通用漏洞评分系统(CVSS)的最高分。

伽非在推特上称,微软计划在下一个“补丁星期二”发布该漏洞的补丁,也就是2月14号,本月的第二个周二。然而,如果该漏洞确实危急,并已被黑客利用,也不排除微软打破常规补丁周期的可能性。

对此,微软并未给出评论请求的立即答复。

CERT/CC和艾拉姆都建议:网络管理员封锁从本地网络到互联网的出站SMB连接——TCP 139和445端口,以及UDP 137和138端口。这么做不能完全消除该威胁,但能隔离本地网络。

相关阅读