看恶意软件Nitol如何使用新技术逃避沙盒检测

安全人员最近观察到,Nitol僵尸网络在利用基于宏的恶意文档发动分布式攻击时,使用了新的逃避技术。

恶意软件作者想尽各种办法以躲开沙盒检测的事情并不新鲜,但此次Nitol僵尸网络使用的技术,非常新奇和聪明。它们使用了宏编码的混淆技术和多阶段攻击方法论,以确保终端设备被入侵。

据研究人员分析,Nitol的这种基于宏的恶意文档发动的分布式攻击,加上了口令保护,可以完全绕过沙盒。因为,键入口令的过程比较复杂且需要用户的介入,而自动分析技术很难模仿这种操作。

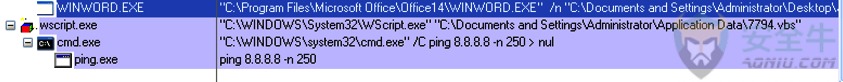

此外,Nitol还使用了延迟执行来逃避检测,它的厉害之处在于,没有使用其他恶意软件惯用的睡眠或是暂停执行的方法,而是使用了“ping”工具来延迟执行:Nitol会启动“ping 8.8.8.8 -n 250”命令,并等待ping进程以完成执行。这个过程大约需要5分钟,足以绕过低阈值时间配置的沙盒。

ping是一个再普通不过的命令,大多用于证实网络连接的有效性。然而,使用ping来延迟恶意软件的执行的确是一个新奇的技术。

关键词:

申明:本文系厂商投稿收录,所涉观点不代表安全牛立场!

上一篇