明者见于未形——经纬信安见未形风险评估系统

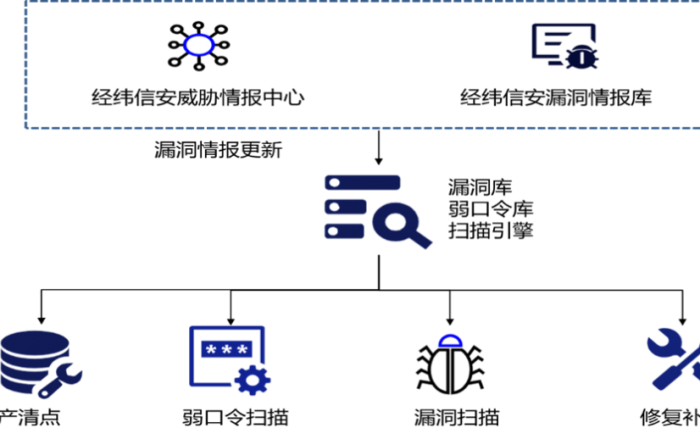

随着计算机和网络技术的发展,当今的企业办公早已经离不开计算机和网络服务的支撑,网络建设已经基本完成,网络的全覆盖已经基本实现,网络上运行的各种应用系统越来越重要,如何利用漏洞扫描技术保障网络和应用系统的安全运行成为网络技术发展的重要方向。

标签:经纬信安, 见未形, 风险评估简析信息安全风险评估的方法与特点

本文将从目前应用较成熟的安全风险评估方法出发,梳理探讨其他的可行的风险评估方法,并从资源能力、不确定性、复杂性、能否提供定量结果等方面进行对比,为企业选择和优化安全风险评估方法提供进一步改进的思路。

标签:信息安全, 风险评估网络风险管理的三个关键词:协作、数据、评估

企业风险管理(ERM)的目标即企业可用最经济合理的方法来综合处理风险。过程可简述为对企业可能面临的各种风险进行评估,对其进行分类、量化,了解对风险的容忍度,并适时采取及时有效的方法进行防范和控制。

标签:企业风险管理(ERM), 风险评估推陈出新:重新思考风险评估过程

过去2年,网络安全风险评估的规则也发生了巨变。数字渗透的增加、风险界面的扩大、网络威胁影响的加重,让风险管理变得更加复杂而重要。风险管理是当今企业运营重要组成部分的概念却尚未深入人心。

标签:企业安全, 安全意识, 数据监管, 风险评估第三方云应用带来的数据风险

通过外包和自动化第三方风险评估,你的效率会得到大幅提升,开销和复杂性则相应降低。这可使你轻松评估并减小风险暴露面,帮助确定哪些第三方可用,而哪些应摒弃。

标签:云应用, 数据安全, 第三方风险, 风险评估防范恶意邮件攻击的五项最佳实践

由于电子邮件代表一个开放的、可信的通道,恶意软件可以搭载任何文档来感染整个网络。企业经常需要采取适当的安全策略和有效的措施来防止公司的攻击。

标签:邮件安全, 风险评估基于风险评估来做安全对企业意味着什么?

发展出健壮的基于风险的安全方法,需要专注于支持企业为了能预防、检测并相应攻击而进行信息安全威胁优先级划分、理解用于攻击的技术、评估控制的能力。

标签:信息安全论坛, 响应事件, 风险评估, 黑客主义第七届信息安全漏洞分析与风险评估大会今日召开

中国信息安全测评中心领导在致辞中表示,要处理好安全与发展的关系,提高对漏洞和隐患危害性的认识,并提出尽快启动“国家级信息安全漏洞消减计划”、“建立法制化、规范性的风险评估制度”,“以创新提高漏洞和风险管控能力”的三点倡议。

标签:漏洞, 风险评估