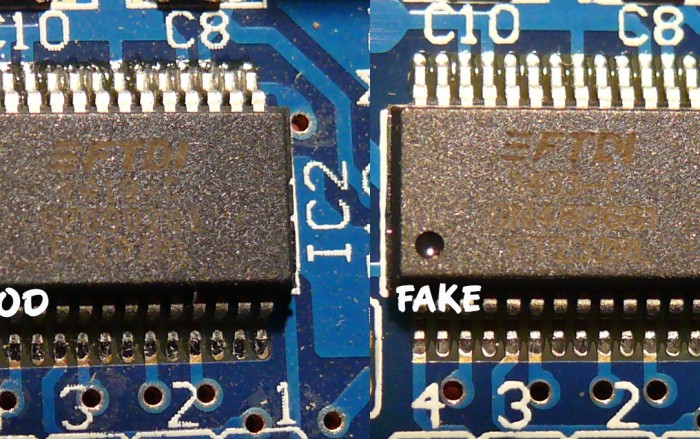

从中国购买旧芯片卖入美国军方 分销商面临重罪指控

近日,美国加利福尼亚州分销商PRB Logics老板Rogelio Vasquez承认,从中国购买废弃或二手芯片,然后将其伪造成品牌半导体芯片,并销售给美国军方,其中一些芯片已经应用到了美国军事系统之中。

标签:二手芯片, 军工安全, 国家安全, 美国特朗普:网络安全就是国家安全

12月18日发布的战略文件中,特朗普政府数十次提及网络安全,并丝毫不避讳地点名了几个最有可能对美国采用网络武器的国家。最为对这些黑客攻击的响应,美国将遏制、防范,并在必要的时候打击使用网络空间能力攻击美国的黑客。

标签:俄罗斯, 国家安全, 网络安全, 选举网络安全是,且依然会是最重大的国家安全风险

丹·吉尔不认为自己是个先知,但他或许是IT安全界最接近这个称号的人。而他的观点是,网络世界的当前趋势虽然未必不可逆,却一直在向着反乌托邦的方向前进。

标签:国家安全, 安全风险, 网络安全谷歌首次发布国家安全密函

这些密函大体一致,均为参考法律和谷歌的义务后,提供的姓名、地址、服务期限和账户的信息沟通、交易记录。它们同时表明FBI并未搜查任何邮件的标题或内容。

标签:FBI, 国家安全, 谷歌突破核心技术 保障国家安全——国家网络安全宣传周“核心技术自主创新论坛”在武汉召开

此次“核心技术自主创新论坛” 立足自主创新,推动核心技术突破;坚持可信可控,共建安全产业生态;以应用促发展,保障供应链条安全,为我国网络安全核心技术自主创新提出了新的思路和建议。

标签:国家安全, 国家网络安全宣传周, 核心技术海军上将罗杰斯:敌对势力利用网络威胁国土安全

我们相信,潜在的敌对势力可能以在我们的关键基础设施中留下网络指纹的方式传达一个警告信息——如果紧张局势升级到军事冲突,我们的国土安全将受到威胁。

标签:国家安全, 罗杰斯美国和英国真的联手对伊朗实施了网络打击?

火焰使用与震网病毒相同的代码,因此研究人员相信是出自同一团队(美国和以色列)之手。华盛顿邮件在2012年的报道,引用未知身份的美国政府官员的话,美国和以色列就是火焰背后的主谋。

标签:中央国家安全委员会, 国家安全未知身份黑客成功窃听叙利亚反抗军作战计划

完成入侵过程之后,黑客开始在反抗军的设备上仔细的搜索其感兴趣的文件。约有7.7G的资料被窃取,包括Skype的64个数据库,31,107次对话,12,356位联系人和240,381条消息。

标签:叙利亚, 国家安全, 社会工程美国国家安全局利用僵尸网络监控全世界

如果一个用户的电脑感染了某个可用于网络犯罪的恶意软件,国家安全局就有可能介入,并在此基础上部署他们自己的恶意软件,通过这些恶意软件操纵其他电脑攻击感兴趣目标。这样这些攻击就无法追溯到国家安全局。

标签:国家安全, 网络间谍