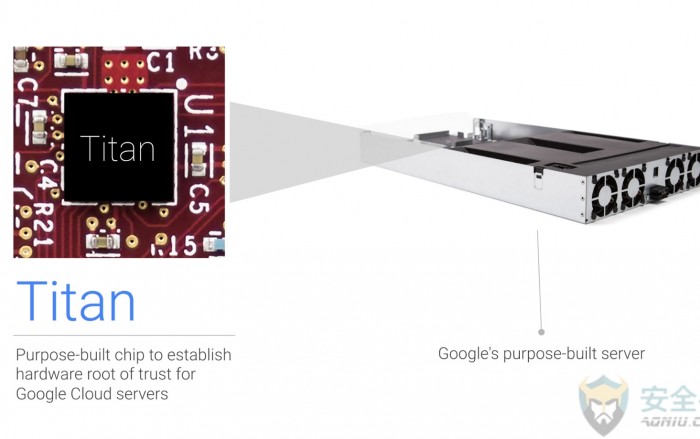

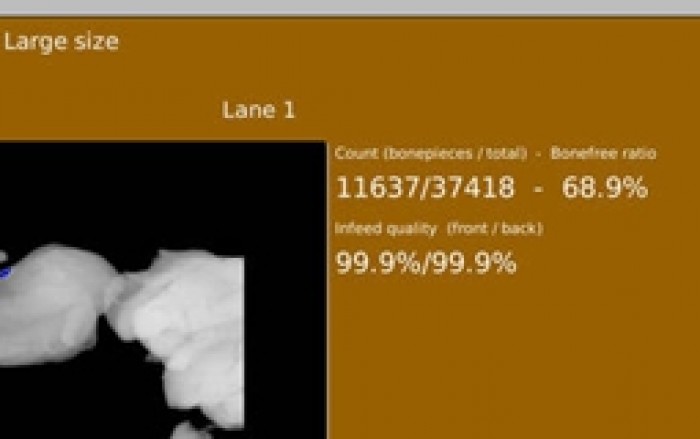

鲲鹏展翅,力算未来 | 闪捷数据加密与华为TaiShan服务器完成互认证

近日,闪捷信息数据加密产品与华为TaiShan服务器正式完成互认证测试。测试结果显示……

标签:加密, 华为, 数据加密, 数据安全用量子计算保护数据:你是选择观望还是成为“先尝螃蟹的人”?

是时候为大家澄清一个谬论了:量子计算仍然只是一种理论!事实很明显并非如此。如果你不相信,可以继续阅读此文。事实上,在理论物理学家Richard Feynman提出量子计算概念的50多年后,量子理论正一步步走进现实,量子计算商业化已并不遥远。

标签:加密, 商业化, 量子计算防逆向技术简史:从代码混淆到虚拟机保护技术

从某种程度上来看,Android应用防逆向技术演化史基本等于移动应用安全进化史。安全的攻与防是动态螺旋式发展过程,开发者需要不断提高自己安全意识和安全技能,才能更好应对各种层出不穷安全问题。

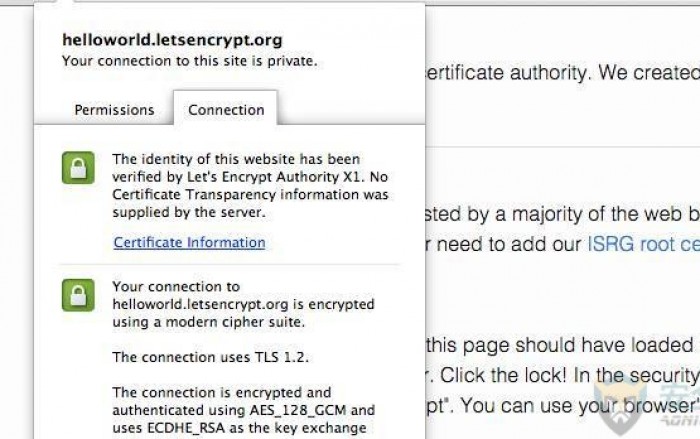

标签:VMP, 加密, 移动安全, 虚机保护让我们加密吧!Let’s Encrypt 欲推免费HTTPS证书

通配证书应能使 Let's Encrypt 的服务对管理多个子域名的大公司更具吸引力。而免费的事实也将有所帮助——有些公司以每年数百美元的价格售卖通配证书。

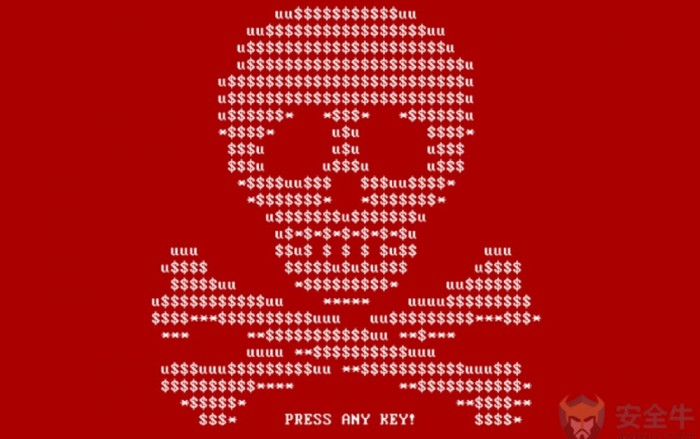

标签:DV SSL, Let‘s encrypt, 加密, 证书Petya始作俑者称 想帮忙对抗NotPetya

即便支付了赎金,攻击者也解密不了受害者的硬盘。这不仅是因为留给受害者与攻击者交流用的电子邮件地址被禁用了,还与NotPetya的加密机制有关。常规勒索软件作者肯定非常沮丧,因为NotPetya伤害了他们“付款就能拿回文件”的信誉。

标签:NotPetya, 主文件表, 加密, 赎金为什么所有开发人员都需要具备网络安全技术?

除了钉在专门网络安全团队里的那些专业工程师外,让公司里所有开发人员的密码学和安全技术都得到提高,也同样重要。

标签:加密, 安全人才, 安全开发, 安全风险手机安全不求人:六步保护你的手机

手机面临很多网络威胁,由于其便携性,也容易遭受物理攻击。但也不是就完全束手无策。以下列出的,就是能帮您最小化手机数字威胁暴露面的实用招数。

标签:加密, 强口令, 手机安全