网络边界:护城河防不住空袭

虽然边界安全依然需要,层次化的防御也是应对新攻击方法的必须。漏洞是多维度的,意味着你的防御系统也必须是多维度的。对某一领域的过度投资,会导致其他方面的投入不足。

标签:内部威胁, 权限控制, 边界防护关于内部人员威胁追捕 你需要知道这些

无论恶意为之还是无心犯错,内部人员威胁都是现实存在且不断增长的。公司企业应了解内部人员威胁,掌握识别高风险用户,以及检测并对抗内部人员威胁的方法。然而,想要取得对抗内部人员威胁的成功,识别特定于公司的用例是关键。

标签:内部威胁供应链、内鬼、内部员工、账户被盗 HBO被黑客蹂躏的岁月

大多数时候,此类事件中学到的教训就是,最基础的安全原则和安全卫生往往没被遵从。从防御的立场出发,要能够全程保护好你的数据,无论你数据流向哪里;以及理解该数据最终是怎么脱离你的控制的。

标签:HBO, 供应链, 内部威胁, 数据泄露识别并预防内部人员威胁需要做好这三样工作

员工流动性,承包商的全球分布,对云服务和BYOD日益严重的依赖,开创了内部人员威胁相关安全风险新时代。预防内部人员威胁,你可以做这3件事。

标签:内部威胁, 数据泄露心理分析:检测内部威胁 预测恶意行为

用户逐渐降低的隐私期待或许预示着,或早或晚,出于早期发现潜在恶意内部人目的的心理语言学分析,将为人所接受。但同时,该分析的使用应十分谨慎,且要征得用户清晰明确的知情同意。

标签:内部威胁, 心理分析, 行为分析, 隐私保护应对内鬼违规泄露信息成风 360发布业务安全解决方案

基于多年在内容安全管理和用户行为分析领域的技术和经验积累, 360企业安全集团推出了国内首个业务安全解决方案,通过防违规、补缺陷、堵死角、挖内鬼,一体化管理政企的业务系统,消除各种安全威胁,确保政企的业务安全。

标签:业务安全, 内部威胁2014年七大内部威胁导致的数据泄露事件

2014年对于许多知名企业而言,是遭受到了难以置信破坏性的一年。不怀好意的内部人员利用受感染的POS机和高度复杂的恶意软件掘取公司知识产权和客户个人信息,如信用卡信息和社会安全号码等。

标签:内部威胁, 数据泄露2014内部IT安全威胁的十大关键话题

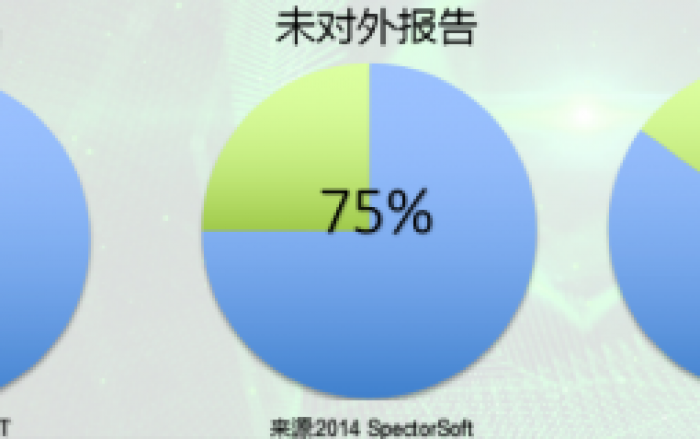

内部威胁对于新一代新一代分布式IT(包括云计算和大数据项目)来说增加了数据泄露的机会。另外,监管和合规问题同样要求企业更好地抵御内部攻击。

标签:IT安全管理, 内部威胁, 安全管理