72小时是地质灾害发生后公认的黄金救援时间。而从上周五下午“魔窟”(WannaCry)勒索攻击爆发到周一中午,在这近72小时的应急响应时间里,360都有哪些发现?

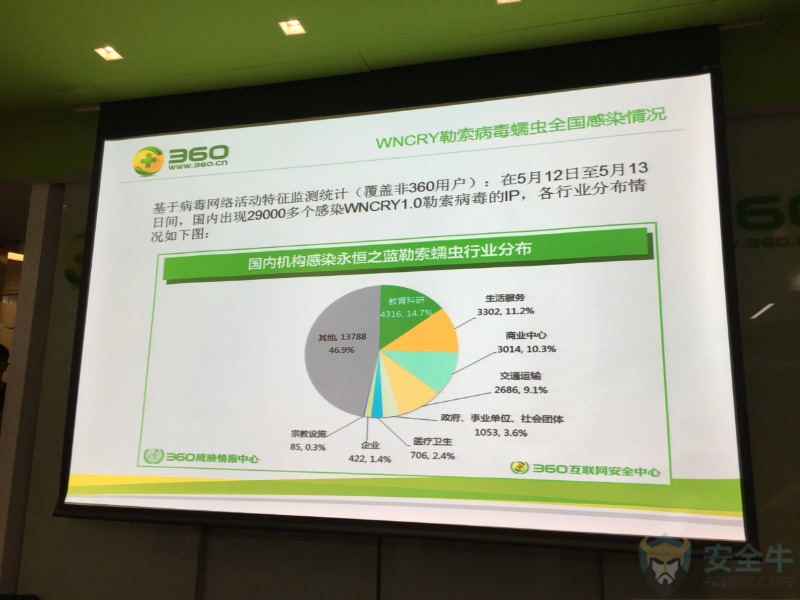

1. 勒索目标集中在教育、生活、商业和交通四大行业

通过360威胁情报中心对病毒网络活动特征——全国2.9万个在5月12日至13日间感染WannaCry1.0勒索病毒IP的监测(覆盖非360用户),其中生活服务、教育科研、商业中心和交通运输等行业受到的影响相对较大。

在攻击趋势方面,从12日15时到当晚的23时,攻击整体呈现出最凶猛爆发式增长态势;而到了本周一,也就是攻击后的第一个工作日,在经过各安全厂商和企业IT部门48小时的紧急响应后,整体的攻击趋势和峰值已经明显呈现出了缓和的态势。

据360安全卫士的负责人孙晓骏介绍,从360安全卫士的5亿用户数据中可以看到,只有0.04%的用户(约20万人)因没有安装微软在今年3月推送的MS17-010补丁而面临遭受攻击的风险,而这20万人最后真正遭受勒索威胁的案例几乎为零。

我们在周末这两天共接到了2万多个关于此次勒索事件的咨询电话,仅360核心安全就有包括应急工具开发、工程师、客服等200人参与了此次安全事件的紧急预防响应工作。

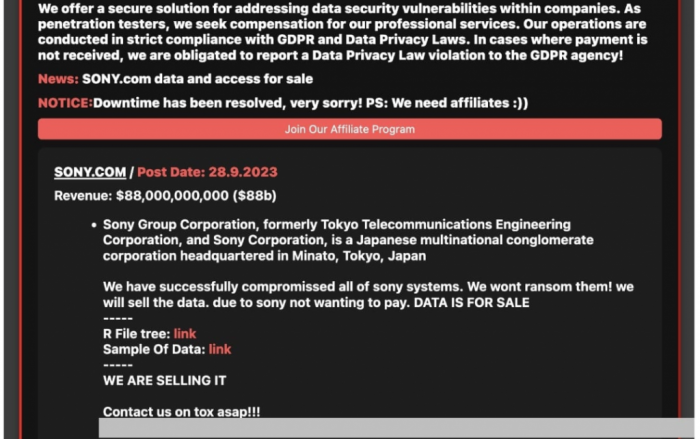

2. 快速变种、成熟的勒索商业模式

据360核心安全技术团队负责人郑文彬(MJ)介绍,此次WannaCry除了利用微软的SMB协议漏洞以及勒索攻击的商业模式外,此次病毒的变种也很迅速。5月12日到13日大范围传播的便是加入了蠕虫功能的第一次变种,而在14日变种的2.0版本则确认已取消了可以关闭蠕虫防止其不可控传播的“自杀开关”。(注:这个开关有可能是为了控制感染规模,也可能是为了对抗沙箱,并目前尚无法确定病毒作者的主观意图。)

我们可以看到,从互联网到企业内网的大范围快速传播,蠕虫是很重要的一个因素。同时,勒索软件&比特币已经成为较成熟的商业模式外。此次攻击除了支持语种众多,设有涨价(3天)和撕票(7天)倒计时外,还附有贴心的比特币购买和支付教程外。

据了解,此次勒索攻击采用一机一密的模式,通过比特币的匿名支付在得到病毒作者验证后变可得到用于解密的文件。截止到5月15日晨,距离第一批感染者赎金涨价($300->$600)还有数小时,仅有136人支付赎金,总额约为3.6万美金,大部分人还在持观望态度。

在这次事件的响应过程中,依赖360攻防研究团队在对勒索病毒家族的分析、数据恢复,以及多次为高危漏洞提供热补丁的经验积累,360在第一时间进行了针对WinXP等老旧操作系统的免疫工具、数据恢复工具和“永恒之蓝”的热补丁的推送。

“目前放出的数据恢复工具,是利用此次我们发现WannaCry的一个漏洞,在一定程度上,为用户尽可能恢复数据。”

3. 企业基础安全运营能力不足是一大隐患

相比个人用户来说,企业对此次勒索病毒更加紧张。

由于企业网络隔离或承载业务系统的复杂性,病毒的蠕虫特性,以及相较于个人企业事件响应的滞后性,这些原因都使得此次企业内网和业务受影响严重。

据了解,13日凌晨3点,360企业安全便成立事件应急小组;截止17日早上7时,进驻客户现场进行支持的技术和销售人员总数便已近千人。除此以外,360安全检测与响应中心还更新了八版针对此次攻击预警通告。

360企业安全总裁吴云坤认为,此次攻击在企业内网的大规模爆发,应给我们未来的企业安全建设工作以三个警示:

- 明确安全建设和安全运营的区别。安全产品上线的第一天就是安全产品失效的第一天,需要将系统性的运营、检测和更新常规化,来保障企业安全能力的持续性。

- 重视安全投入。相较于发达国家(9%),中国安全在IT投入占比仅为2%。很多企业都觉得安全离自己太远,只是保险,不重视训练安全响应的速度和效率,以及安全意识的培训。

- 选择能力型厂商。紧急安全事件发生后,企业安全供应商能否第一时间到达客户现场并帮助企业用户真正解决问题,是对供应商的延期考试。