在刚刚结束的2016年Gartner安全与风险管理峰会上,发布了2016年十大信息安全技术(http://www.gartner.com/newsroom/id/3347717)。这里提及的10大技术基本上都在以往的报告中详细阐述过。这10大技术分别是:

1. 云访问安全代理(CASB)

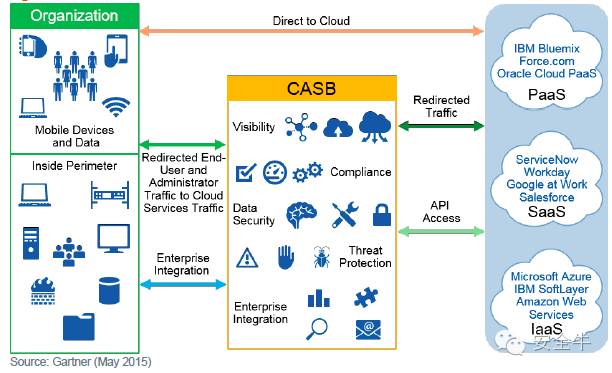

CASB 相当于一个应用代理安全网关,安全地连接起用户与多个云服务商。Gartner在2015年的CASB技术概要报告中指CASB重点针对SaaS模式下的云服务商提升其安全性与合规性,同时也在不断丰富针对IaaS和PaaS的应用场景。CASB提供四个维度的功能:可视性、合规性、数据安全、威胁保护。这是Gartner在云计算安全领域力推的技术,有多份专门报 告,也是Hype Cycle的常客,这里就不多说了。(注:CASB在国内鲜见,可能跟国内云计算发展水平有关,尤其是SaaS还处于雏形阶段)

2. 终端检测与响应(EDR)

这个技术在2014年就上榜了。Gartner也有专门的分析报告,并且将其列入五种检测高级威胁的手段之一。EDR工具通常记录大量终端与网络事件,并 将这些数据存储在终端本地或者集中数据库中。然后对这些数据进行IOC比对,行为分析和机器学习,用以持续对这些数据进行分析,识别信息泄露(包括内部威 胁),并快速对攻击进行响应。(注:EDR在国内也在渐渐起势,今年RSA大会上就有一个startup公司展示了这类产品)

3. 基于非签名方法的终端防御技术

包括内存保护技术和漏洞利用阻断技术,用于阻断恶意代码进入系统的常见通道;使用数学模型来构建基于机器学习的恶意代码阻断技术。(注:这是对现有终端管理技术、终端杀毒技术的升级换代)

4. 用户和实体行为分析(UEBA)技术

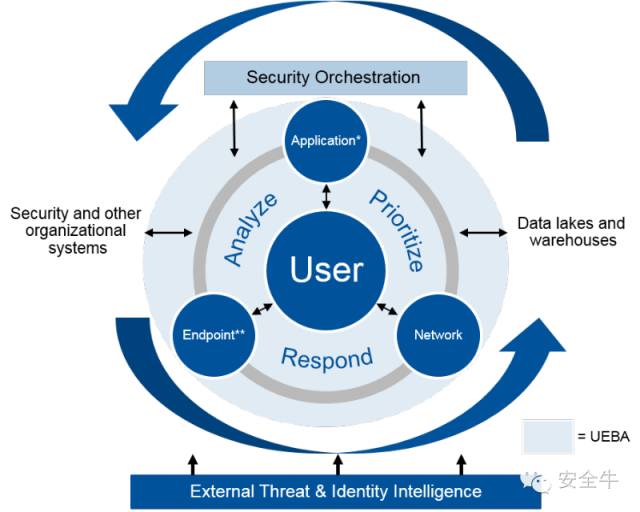

UEBA 是安全分析领域的热点,它以用户为中心来分析用户行为,同时也能分析其他实体(诸如端点、网络和应用等)的行为。此外,将这些实体分析关联起来还能使得分 析结果更加准确,威胁检测更加有效。(注:UEBA是当前安全分析的突破口,已经涌现了大量此类专业公司,也发生了大量此类并购,Gartner在 2015年有专门的市场指南报告。如下图所示)

在那份报告中,Gartner表示目前UEBA的全球市场规模约5000万美元,但增速明显、并购频繁。报告给出了4种UEBA的应用场景,包括大尺度安全 管理、数据渗漏、IAM、和内部威胁分析。

5. 微隔离和流可视性(Visibility)技术

广义上讲,微隔离就是一种更细粒度的网络隔离技术,主要是用于阻止攻击在进入企业网络内部后的横向平移(或者叫东西向移动)。流可视性技术使得安全运维与 管理人员可以看到内部网络信息流动的情况,使得微隔离能够更好地设置策略并协助纠偏。此外,有些厂商还为不同工作负载之间的数据传输提供流量加密功能选项。(注:实际上,微隔离主要用于云计算环境下的安全,尤其是针对云中东西向流量的安全保护。还有,这里的流是Flow,而不是流量(Traffic), 有不少人对流和流量并没有分清楚)

6. DevOps的安全测试技术

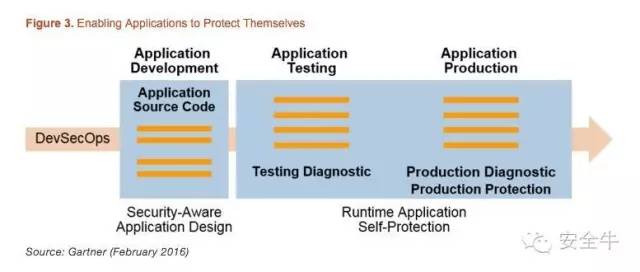

安全必须成为DevOps中的必备部分,也就是所谓的DevSecOps。Gartner也有专门的报告讲到这个。它采用模型、蓝图、模板、工具链等等驱 动的安全方法来对开发和运维过程进行自保护,譬如开发时应用测试、运行时应用测试、开发时/上线前安全漏洞扫描。它是一种自动化的、透明化的、合规性的、 基于策略的对应用底层安全架构的配置。(注:我也跟阿里的BlackScreen请教过这个方面问题,阿里的cnbird也在从事这方面的工作。 BlackScreen认为DevSecOps的核心就是基于脚本的(对应用全生命周期)的自动化持续监控与响应。)如下图:

这里面涉及到一个很重要的技术——RASP(运行时应用自保护),Gartner对此也有专门的阐释。此外,业界还有人将DevSecOps和SecDevOps分开来表述。

7. 情报驱动的安全运营中心及编排解决方案技术

情报驱动的SOC超越了传统的边界防御技术和基于事件的监测技术。ISOC必须以情报为中心,采用自适应和情境感知的技术,应对新的“检测与响应”时代的 挑战。而在迈向ISOC的过程中,自动化和编排技是ISOC流程落地的关键使能技术。(注:毫无疑问,ISOC是我关注的重点,Gartner专门推出过专项报告,我也分析过 http://yepeng.blog.51cto.com/3101105/1718678 。)

ISOC可以理解为情报驱动的智能SOC,它的核心特征是:

- 在战略和战术上运营威胁情报

- 通过高级分析将安全智能落地

- 极尽所能地实现自动化

- 捕猎和调查(侦查与猎取)

- 部署自适应安全架构

自动化编排技术更是不必多言,今年的RSA大会上的创新沙箱环节,Phantom抢尽风头,引发国内一阵涟漪。而最近的并购事件中,这个技术也备受资本追捧。

8. 远程浏览器技术 (注:这个技术比较有趣)

鉴于浏览器往往成为攻击的入口,因此有人将浏览器部署在远程的一个“浏览器服务器池”(通常是基于linux的)中。用户使用这 些远程的浏览器来进行网页访问。这样一来,这些浏览器所在的服务器跟用户所在环境中的终端和网络是隔离的。如此一来,客户所在网络的暴露面大大降低,而风 险被转移到浏览器服务器池那里去了。而在浏览器服务器池那边可以实施专门的安全保护与控制。更进一步,这个浏览器服务器池可以被包装为一种云服务 (SaaS),当然也可以运行在隔离的客户侧。(注:想象一下,客户看到的浏览器页面都是图像,有点类似虚拟桌面的感觉。这种技术必须解决用户与浏览器交互的一系列问题,譬如下载文件、上传信息、与本地间的复制粘贴,等等。)

9. 伪装技术

这种技术的本质就是有针对性地对攻击者进行网络、应用、终端和数据的伪装,欺骗攻击者,尤其是攻击者的工具中的各种特征识别,使得那些工具失效,扰乱攻击 者的视线,将其引入死胡同,延缓攻击者的时间。譬如可以设置一个伪目标/诱饵,诱骗攻击者对其实施攻击,从而触发攻击告警。Gartner预测到2018 年10%的企业将采用这类技术,主动地与黑客进行对抗。

(注:信息伪装、网络伪装、主机伪装等等技术已经出现很久了,这种技术是典型的从军事领域延伸过来 的,威胁情报也是。这类技术属于主动防御技术的范畴,也是积极防御、积极对抗思想一个体现。这种思想的终极目标是不求阻止任何攻击,而是尽可能地延缓攻 击,拖延攻击者的时间,以便为找到对策争取时间。网络攻防很多时候就是一场夺取时间的战斗,谁得到的时间越多,谁就越有可能掌握对抗的主动权,而掌握主动就意味着更有可能获取对抗的胜利。我在去年4月份接受采访时《大数据分析——信息安全下一站》一文中“防御思想变革”部分有专门阐释。)

10. 普适信任服务(Pervasive Trust Services)技术

在OT和IoT(即工控和物联网)领域的安全方面,新的安全模型必须出现,用于成规模(譬如达到数10亿规模设备)的信任配置与管理。这种大规模的信任服 务包括了安全预配置、数据完整性与私密性、设备身份与认证服务等。一些最先进的方法还是用分布式信任架构和类似区块链的架构来管理大规模分布式的信任与数 据完整性。

最后,我们在回顾一下这10大技术,有什么发现?没有看到大数据、威胁情报这些国内当下炙手可热的技术?没错,这些都是2014年的十大技术,而威胁情报不再单独提出(融入了ISOC中)。国内在炒作的时候,国外已经开始落地了!

下图是2014年的十大信息安全技术:

还有什么发现?CASB和EDR连续上榜?是厂商们不给力?还是客户不买账?抑或Gartner看走眼了?或者这两个东东就是牛?反正Gartner决定力挺!

好了,不要唏嘘,赶紧开干吧!说到不如做到!

作者简介:

叶蓬,拥有15年的安全管理平台领域从业经验,一直从事安管平台/SIEM/SOC的咨询、设计、产品管理和推广。