毫无疑问,有效的漏洞修复是信息安全整体策略中很重要的一环。个人计算机、服务器、笔记本电脑和通信基础设施中的漏洞,往往为入侵者所利用。举个例子:恶意软件Chthonic就是通过利用微软Office软件漏洞(CVE-2014-176)盗取银行账户信息。

入 侵事件自然与恶意软件脱不了干系,但给漏洞打上补丁却能成功阻止其感染主机。漏洞修复说起来简单。部署工具找寻漏洞相对而言也很简单,但要在一个具体组织 里实现成功有效的漏洞风险防范策略却不那么简单。每个组织都有各自独特的文化氛围,一套策略走遍天下是不可能的。采用与组织文化不相适应的漏洞修复策略纯 属闲着没事看看自己到底有多没效率。

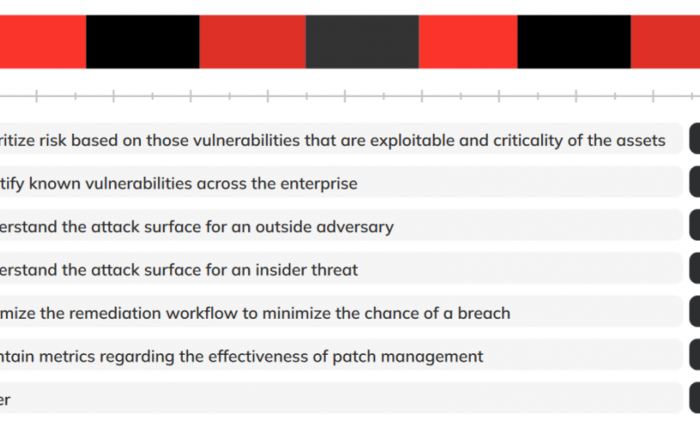

下面列出六个可以降低漏洞风险的策略。如果你在单位司职信息安全或漏洞管理,可以考虑一下哪套最有效率。世上无完美,当前最有效率的策略才是我们应该关注的重点。

1. 救火队

策略:事件响应。把漏洞当成事件独立响应,压力之下快速修复。

适应症:你见过拖延症重度患者吗?不到最后一刻绝不好好干那种。有些组织与此类似:常规流程很难执行,面对危机才见真章。这种环境下真要做点什么,最好就是给出个严格的截止日期。

赞成派:

· 修复最高优先级的漏洞总比什么都不做要强。

反对党:

· 漏洞风险余孽横行。根据定义,这一策略只针对著名漏洞,给攻击者留下了大量非著名漏洞的攻击机会。

· 没抓住根本原因。事件响应策略不太可能影响到组织中漏洞激增的根本因素。

· 可能引发员工倦怠综合征。此类组织可能受困于此日久,毕竟人长期应对危机终会日渐倦怠。

2. 搭积木

策略:聚焦设备。无论漏洞具体情况如何,找出风险最高的设备,优先修复之。如此循环往复。

适应症:你的系统所有者只关心设备或设备类型吗?你能分辩出所属网络中大部分资源的拥有者吗?如果你所在组织围绕设备设立规范和流程,那这套策略就可能十分有效了。

赞成派:

· 迭代改善。因为应对的是高风险的设备,你将持续降低设备漏洞风险的平均值,以使最高风险设备保持承受相对较低的漏洞风险。

· 正反馈循环。系统所有者懒得为单个漏洞疲于奔命,他们会自然而然地寻求批量处理的方法来降低漏洞风险,比如说对设备和应用进行更有效率的更新换代。

反对党:

· 资源低效使用。只应对单个设备会忽略掉系统性改善的机会。例如,10个不同的系统拥有者在50个不同系统上给Java打补丁而没认识到有更好的整体处理Java的方法。

3. 瓦肯逻辑(编者注:严谨的逻辑派,不掺杂个人情感,见《星际迷航》,)

策略:聚焦漏洞。给漏洞分级,优先修复最高级漏洞。如此循环往复。

适应症:你已经部署了有效的工作流系统了吗?可以简易地分配任务并跟踪问效到任务结束?如果你的组织像上好润滑油的机器一样运作,那就可以开始着手处理机器的漏洞了。

赞成派:

· 降低漏洞风险相当有效。一旦能对漏洞分级并修复,终将降低风险。

· 迭代改善。先把最高风险的漏洞修复了,随着时间流逝,会逐步降低漏洞风险的。

反对党:

· 受限于分级。漏洞不是一次性可以修复完的,所以不得不分级先。选错重点,漏洞风险将阴魂不散只待利用。

· 可能捡芝麻丢西瓜。也许你真的很擅长找出并修复单个高风险漏洞,但也有可能错失进行系统性改进以降低漏洞风险的机会。

4. 蜂巢

策略:集中分析,分散行动。信息安全部门负责对漏洞扫描结果进行分析,并向整个组织提供极具指导性的修复建议。

适应症:你所在组织依赖清晰的‘上级命令’才能有效运作吗?信息安全部门在分布式的组织中是集中式的团队吗?如果你的组织有一条清晰的命令链,那就集中注意力在打造最有效的分析上吧!

赞成派:

· 系统性降低漏洞风险。一个执行良好的集中式策略可以顺利走完多个步骤而不用频繁地向每个参与者解释整套计划。

· 风险一致性。如果整个组织运作起来,决策就是整个组织级的。执行良好的话,可以成为响应灵敏的信息安全惯例。

反对党:

· 最小公分母效应。集中式分析不太会调整为个别执行。整个组织前进的脚步受制于其中最慢的部分。

· 分析烂,则结果差。高层的一个分析失误会影响全局,分析不好的情况下也就留下了系统性问题出现的空间。

5. 理事会

策略:分布式分析和执行,集中式跟踪问效。明确跟踪整体进度的度量指标,留给组织内各个部门一定的自由度以合适的方式在合适的时间降低漏洞风险。

适应症:你所在组织的各个部门可以自由决定工作方式么?你是在一个注重指标的组织内工作么?如果你所在组织喜欢独立自主,喜欢追求结果的工作方式,那就把重点放在指标上努力达成目标吧。

赞成派:

· 业务主导。选择对业务真正有用的指标,可促使漏洞风险降低行为有的放矢。

· 各部门分散执行,可以指标为基础产生竞争,促进发展。

反对党:

· 烂指标,坏结果。万一定了一堆无关紧要的指标,那各部门就会疲于奔命而不是降低风险。

· 有竞争,就有垫底。很多组织里,这不是个问题,但它会引发内部冲突。

6. 过程优化器

策略:减小攻击界面。别管那些漏洞了,关注点放在整体攻击界面的减小上。可以采取一些激进的措施,如最小权限发放、取消不必要服务和系统等。然后以漏洞风险指标衡量一下这些做法的效果。

适应症:你的组织不能有效摒弃某些系统吗?员工总能在系统上安装任何软件吗?如果你组织内部的数字杂波就是它自身最大的威胁,那来个内部大扫除就能剔除主要漏洞风险了。

赞成派:

· 漏洞风险的急剧降低。因为漏洞常出现在应用程序里,清除那些不需要的应用可以大幅减少漏洞。

· 防范未知漏洞。如果你已经卸载了某应用程序,那此应用程序的新漏洞也就不能影响你了。

· 管理良好的环境带来附带效益。重点放在配置和减小攻击界面上通常能建立一个更合理有效的环境,也就能缩减成本、提高效率、增强稳定性。

反对党:

· 效用存续期有限。一旦你已经卸载了大部分不必要的应用,也夯实了主要配置,在剩下的必要系统中寻找漏洞也就变得更难了。

· 高优先级风险空白。如果你聚焦在减小攻击界面上,就有可能忽视掉关键系统中的严重漏洞。

如你所见,降低漏洞风险有多种选择。世上并没有万能药,组织性质不同,适应症也不同。采用正确的工具可以帮助降低漏洞风险,但知晓自家组织的运作方式才是工具是作为昂贵的产品还是有效的程序的分水岭。