没过滤的威胁情报应用到防御上,只会产生大量误报。

有句名言说过:“那些不记得过去的人注定要重蹈覆辙。”想必正看此文的各位还记得网络安全早期时候,网络团队都依赖防火墙来处理新兴安全需求,而且重点基本是在阻止和封堵上。很快,需要整理的数据山呼海啸而来,从堆积如山的日志中找出真正的威胁让人疲于应付。不过,安全团队依然在努力跟进。

随着威胁持续进化,安全层越加越多,比如入侵检测、入侵预防,还有反病毒。伴随新增的终端解决方案,存储残片激增,数据和噪音水平暴涨——误报困扰着整个行业。接下来的几年市场继续成熟,安全成为一门独立的学科。公司企业成立了安全专家团队,新技术涌现,提供公司环境上下文,自动化某些流程,制定行动优先级。

特别是最近,集成与整合的趋势显现,目标是降低复杂性,方便自动化。但由于这些工作大多以厂商为中心,想将真正行业顶尖的终端解决方案融入到公司安全基础设施中往往不太容易,有时候甚至相互冲突导致顾此失彼。

同样的历史在威胁情报身上重演——太多数据太多误报。随着公司企业将威胁情报深化为自身安全态势的基石,内部安全运营中心(SOC)、事件响应和威胁情报团队开始成为公司必备。这些专家不断找寻各种方法,应用威胁情报理解和处理公司面临的最紧迫威胁。

困难在于,他们有太多的数据反馈,有些来自商业源,有些是开源,有些是行业内数据,还有些是公司现有安全厂商反馈的——每种数据反馈都有各自的格式。除此之外,公司防御层中的每个终端产品,都有自己独特的情报。缺乏自动筛选数据汪洋的工具和洞见,数据只能成为噪音。疲于奔命地试图将未经筛选的威胁情报应用到公司防御上,必然会产生大量误报。

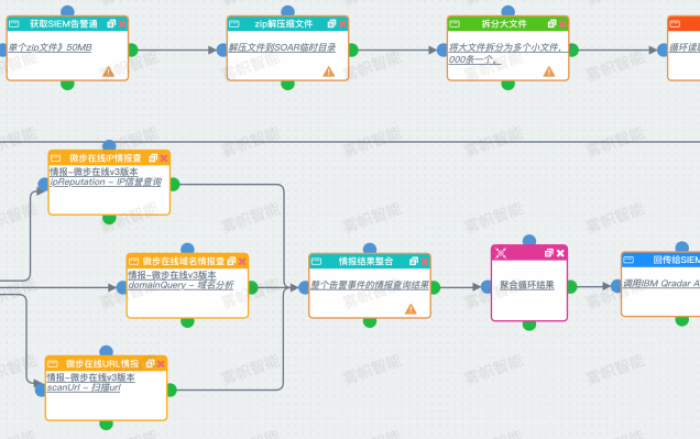

想要控制蕴藏在异构威胁数据中的能量,就得将大量数据整合进中央存储仓库,将之转录成统一的格式以供分析和应用。然后,还得用额外的内部和外部威胁与事件数据加以丰富。通过将公司内部事件和相关指标,与IOC数据、对手及其攻击方法相关联,你可以得到额外的关键上下文和相关性,可以确定特定于公司的威胁优先级。

审视网络安全发展历程可以看到,集成、上下文和优先化,是让我们得以从现有安全投资和安全运作中获取更多益处的东西。集成做对了,可以在现有安全工具和服务的基础上有效应用威胁情报。SIEM、日志、票据系统、事件响应平台、编配与自动化工具等现有工具和服务都可以充分利用起来。能够无视厂商差异的开放且可扩展的集成,可以完全解锁你设想中的威胁情报,快速处理对公司最重要的威胁。

从网络安全历史中学到的经验教训,诸如散沙一盘的问题,上下文、自动化和优先化的重要性,集成中的注意事项等,可以应用到威胁情报的进化中来。通过并行和敏捷应用,我们可以在共享情报、集成防御和协调响应上走得更快。只有到那时,我们才可以说是真正认识到操作威胁情报的好处——提升安全态势并减小弱点暴露窗口期。

相关阅读