“索伦之眼” “摩诃草” “人面狮” “美人鱼” “洋葱狗” “海莲花”这些看似优美的名字背后实则暗藏汹涌的威胁。

2016年8月,赛门铁克披露了一个针对俄罗斯、中国等国家发动高级攻击的APT组织Sauron(“索伦之眼”),又称Strider。随后,卡巴斯基也发布报告,针对该组织披露了更多详细的分析资料。经比对分析,确认该组织与360威胁情报中心的360追日团队独立截获的境外APT组织APT-C-16为同一组织。

就在一周前,360追日团队还披露了针对中国的南亚APT组织“摩诃草”。自2015年以来,360威胁情报中心已先后截获并跟踪了众多APT组织,并披露其中6个:海莲花、洋葱狗、美人鱼、人面狮、摩诃草、索伦之眼。这些组织的主要攻击目标分布在科研教育、政府机构、军事、基础设施领域,以及包括水利、海洋等重点行业。

APT攻击常态化,该如何应对?

在事实面前,我们看到APT攻击已经常态化,而传统的防火墙、防病毒、入侵检测系统,甚至单独的沙箱在面对APT时都力不从心。对于机构和企业来说,如何制定策略来应对APT攻击?360天眼的安全专家将在这里分享一些思路。

第一、了解自己

首先,作为基础,机构和企业应遵循安全最佳实践与,并审视自己的安全策略与安全架构设计,对比目前的高级威胁手段,是否需要进行改进。比如使用漏洞管理系统,及时升级最新的安全补丁,持续测试IT基础设施暴露的漏洞。另外,机构和企业需要了解自己至关重要的资产,这些资产即包括关键服务器、终端、数据、应用系统,也包括如关键人员的邮箱、身份等。因为APT攻击往往将目标锁定到一些定向的人群,以及他们的IT与数据资产上。如果资产没有优先级,IT安全部门可能只关注那些容易保护的资产,而不是最需要保护的资产。

再者由于APT攻击者会有针对性的对受害目标综合采用技术手段与社会工程的方式,因此对于机构内人员的安全防范意识教育也必不可少。比如很简单的当企业与机构员工注意对可疑的邮件与附件进行仔细核查时,就能有效降低鱼叉邮件的成功率。

第二、基于威胁情报与数据能力的持续检测

抑制APT攻击需要更深的、持续的检测能力,而不仅是传统的防护手段与日志分析,还应该包括网络全流量的还原监控,如果有终端的数据监控,将有更好的效果。应用大数据分析,结合威胁情报进行威胁定位。检测不仅包括发现能力,还应该包括拓展分析与取证能力,为的是了解攻击目的和来源。为此,应该在网络中部署独立的系统,尽可能多的持续记录和监视各类网络活动。只有这样,当攻击者攻破网络,实施攻击,并清除留在服务器上的痕迹后,机构和企业依然有机会从独立的流量记录系统上,找到攻击的线索、通讯过程、哪些信息被盗窃等等信息。

因为APT攻击可能利用已知和未知漏洞,并且用多种不同的横向移动和传播方法,所以机构和企业需要改进和加强关联分析能力。对于一个大企业,如果能够通过威胁情报与大数据分析的大脑,将众多的已有安全网关、终端防护、服务器防护、内容安全、DLP等安全防护系统的信息能够综合起来,形成纵深防御,将会对高级威胁的发现与防护产生重要作用。

借助云端海量数据的关联分析,当我们掌握APT攻击的一个线索时,也有机会能够进行拓展分析,找到其背后的完整“拼图”。

第三、协同响应

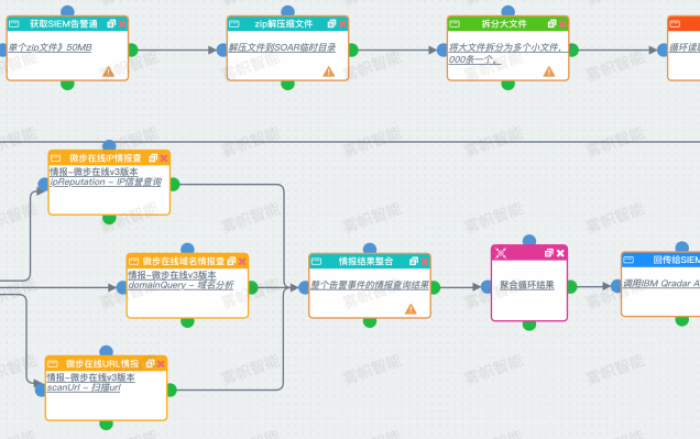

协同联动的响应动作能帮助企业有效抑制APT攻击,协同联动包括多个方面,比如对通过检测手段锁定的APT攻击目标主机或服务器进行下钻分析、在终端侧对可疑进程的终止与隔离、网络访问控制管理、关键信息资产隔离、员工和供应商的终端身份认证和行为审查、网络流量持续记录和分析等。而这个过程,可以通过高级威胁检测系统或下一代SOC,与EDR(终端检测响应系统)\NDR(网络检测响应系统)进行的设备联动完成。

此外,机构和企业的信息安全部门应该把内部其它相关部门都纳入进来,一起工作,包括负责物理安全的保卫部门、HR部门、业务风险控制部门、运营部门等等。尤其重要的是,协同联动应该基于威胁情报,包括外部和内部的威胁情报。

第四、事后处置

如果正在遭遇APT攻击事件,机构和企业应该有一套事先准备好的方法或流程来终止攻击或者对其活动进行持续监视和取证。机构和企业的管理者应该参与进来,确保向外部传递准确、恰当的消息,降低攻击事件对机构和企业声誉的损害。

事件发生之后的分析也很重要,能够积累经验,了解攻击是如何开始和发展的,然后加强多层次的控制,包括技术和流程方面,这些有助于防止攻击再次发生。