日前,星巴克某店wifi和知名激活工具KMS相继爆出被植入挖矿木马,将这个新兴的网络安全杀手推向热潮。面对逐渐肆虐的挖矿木马,360发布2017年度挖矿木马研究报告,对本年度挖矿木马的种类、发展趋势、危害进行全面分析,并提出了相关防范措施。

“寄生虫”吸血方式揭秘 “永恒之蓝”成挖矿木马助攻神器

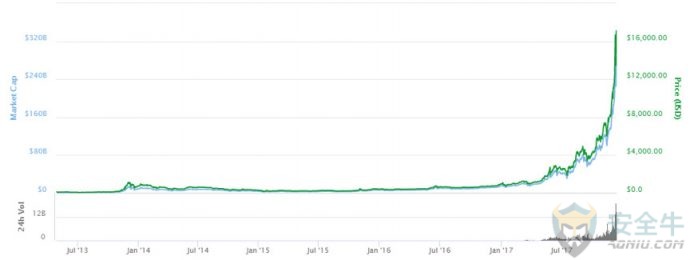

报告详细介绍了挖矿木马的前世今生:数字货币的发行直接导致了挖矿木马的出现。由于数字货币并非由特定的货币发行机构发行,而是由挖矿机程序依据特定算法通过大量运算所得,不法分子将挖矿机程序植入受害者的计算机中,利用受害者计算机的运算力进行挖矿,这种用户不知情的挖矿机程序就是挖矿木马。随着数字货币交易价格的走高,挖矿木马数量近年来急剧增加。

比特币2013年-2017年交易价格变化趋势

如果将明目张胆的勒索软件比喻成威胁网络安全的恶魔,那么潜伏在计算机隐蔽之处的挖矿木马,就好比会吸血的“寄生虫”,这种“寄生虫”的敛财方式主要有两种——僵尸网络和网页挖矿。

挖矿木马僵尸网络就是黑客通过入侵其他计算机植入挖矿木马,并通过木马继续入侵更多计算机,从而建立起庞大的傀儡计算机网络。2017年同样是挖矿木马僵尸网络大爆发的一年,出现了“Bondnet”,“Adylkuzz”,“隐匿者”等多个大规模挖矿木马僵尸网络。

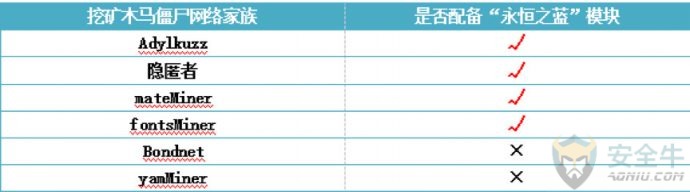

挖矿木马僵尸网络配置“永恒之蓝”模块情况

报告中指出,早在WannaCry爆发之前,就有挖矿木马利用“永恒之蓝”进行传播,例如“隐匿者”僵尸网络,就是凭借“永恒之蓝”站稳脚跟,在2017年4月底爆发式增长。“永恒之蓝”因为攻击无需载体、目标广的绝对优势,成为本年度挖矿木马僵尸网络的标配。

在2017年9月,因盗版资源集散地Pirate Bay(海盗湾)被发现在网页中植入挖矿脚本,网页挖矿开始走入大众视线。正常情况下的用户浏览器负责解析资源和脚本,并为用户呈现最终解析结果,然而植入挖矿脚本的浏览器,解析对象就变成了挖矿脚本,利用用户计算机资源进行挖矿从而获利。

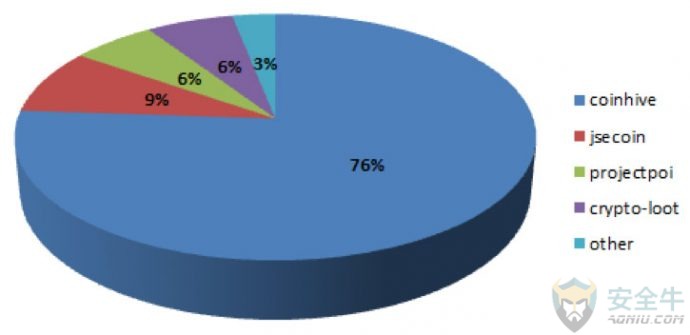

2017年11月-12月不同挖矿脚本占比

据报告介绍,网页挖矿会导致用户计算机资源被严重占用,出现计算机卡慢、甚至死机等情况,严重影响用户计算机的正常使用。目前发现的网页挖矿脚本有Coinhive、JSEcoin、reasedoper、LMODR.BIZ等众多种类,报告表明,由于Coinhive脚本的便捷性,使其成为大多数不法分子的选择。

如何应对挖矿木马敛财暗流

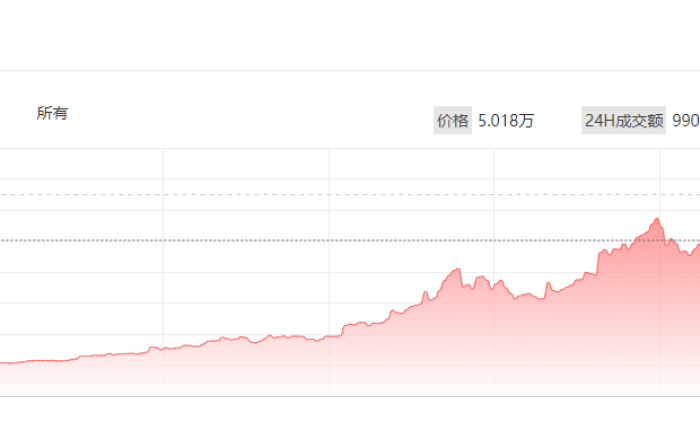

数字货币交易价格的走高,加上自身不易被察觉的特点,挖矿木马数量在近两年急剧增加,如同附骨之疽,成为威胁网络安全的另一大杀手。对此,报告针对挖矿木马的两种传播方式分别支招防范。

2013年-2017年国内披露的挖矿木马攻击事件

挖矿木马僵尸网络主要攻击对象为服务器,由于报告中提到,一般规模庞大的僵尸网络都有着极强的弱口令爆破能力,因此服务器应当避免使用弱口令。

同时,管理者应及时为操作系统和相关服务打补丁,避免僵尸网络利用漏洞攻击武器进行攻击,定期维护服务器,可以从CPU使用率、执行任务可疑项等方面检查持续驻留的挖矿木马。

网页挖矿脚本一般只针对PC端,因此用户防范挖矿时,应关注浏览网页时的CPU使用率,如果计算机CPU使用率飙升且大部分来自于浏览器,那么网页很可能被嵌入挖矿脚本。

此外,用户还需尽量避免访问被标记的高危网站,一般主流浏览器和杀毒软件都能够对存在挖矿行为的网页进行标记,用户不访问高危网站就能一定程度避免挖矿木马的攻击。

尽管网页挖矿比起僵尸网络更容易暴露,但是在利益的驱使下,仍有许多网站被植入挖矿脚本,其中色情网站因为高访问量成为重点植入对象。报告中指出,网页挖矿因为其隐蔽性较低,未来极有可能转移到网页和客户端游戏之中,以游戏的高消耗率掩盖挖矿运作,因此,移动平台应该警惕挖矿木马,及时作出相应防范。