波耐蒙研究所一份新报告证实并量化了大多数人已知的一个事实:终端防护越来越难了,耗时更多,技术更复杂,但未必更成功。

该报告的委托方是终端防护公司Barkly,报告显示,防御者正通过用额外的防护或响应功能,来替换或增强现有防御措施的方式,逐渐远离主要依赖特征码的恶意软件防护。1/3的受访者已替换掉了他们的现有杀毒软件(AV)产品,半数受访者保留了现有产品,但增补了其他防护措施。

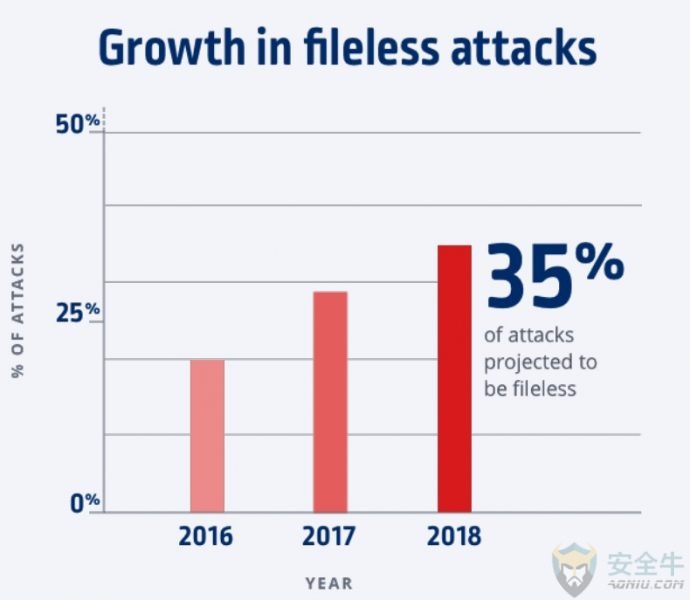

为对抗防护措施,攻击者以新的攻击方法作为回击——无文件攻击。波耐蒙研究所指出,2017年,29%的攻击是无文件攻击,比2016年的20%增加了近一半,而预计到2018年,这一比例将增长至35%。

无文件攻击不安装可被检测到的文件。这些攻击利用可直接在内存执行恶意代码或启动脚本的漏洞,感染终端的同时不留下任何易被发现的证据。一旦某终端被侵入,此类攻击还可滥用合法系统管理工具和进程,以实现驻留,提升权限,及在网络内横向移动。

报告显示,54%的公司经历过1次或多次破坏了数据或基础设施的成功攻击,这些成功攻击中,77%利用了漏洞或无文件攻击。虽然攻击方法有了改变,攻击者的最终目的还是没变的。比如说,勒索软件,就依然是一个主要问题。半数受访公司在2017年经历过勒索软件攻击,其中40%遭遇过多次。勒索软件的平均赎金数额是3675美元。

这些数字表现出,坏人对新安全方法的适应速度,比好人对新攻击方法的适应速度要快。Barkly首席技术官杰克·达纳西认为,这一情况并非无可避免。“对我们来说,问题是行为上的。”因为坏人总是在混淆自身作恶行为上保持精进,而且他们也能获取到好人在用的那些技术。“他们总是在寻求绕过整个防御的方法。”

无文件攻击是坏人对传统机器学习的响应。仔细审视新旧两种终端防御产品技术,其中有一共同的因素——基于文件。它们都要求有个文件可以检测。这就是催生出无文件攻击的原因。

我们从一开始就知道必须专注在从行为上阻止攻击,而不是从他们所用的恶意软件文件上下手。我们必须找到一种方法,来在恶意软件做出任何破坏活动之前,识别出真正低级、真正早期的行为指标,那些代表着恶意软件正在初始化,正准备作恶的指标。

未达成此一目的,Barkly开发了一套系统,及检查良性行为,也检查恶性行为,且能够分辨这两者。这与传统标准方法不同,因为标准方法是查找已经发生的改变或已有文件的特征,以获悉系统中有什么不好的事情正在发生,而这就太迟了。

Barkly的最终结果,是一款SaaS产品,可以每天更新自身区分良性恶性行为的能力——采用Barkly自有的“响应式机器学习”(监督和非监督机器学习的组合)。

这就像是一个恶意行为工厂和一个良性行为工厂,由机器学习来加以区分。

波耐蒙的报告显示,用户对大多数现有终端产品的评价不高。每家公司平均有7种不同软件代理运行在其终端上,耗时耗力还噪音颇多。或许是因为产品数量的增加,73%的公司称,越来越难以管理终端安全了;2/3的公司则已无充足资源来恰当管理这些安全产品。

大多数现有解决方案的最大问题,是提供不了足够的防护。达纳西对此毫不意外。

除非你能在攻击突破并伤害客户之前,就阻止掉基于文件和无文件两种攻击,否则你就不能宣称自己可以做好终端防护。无文件攻击的成功率,比基于文件的攻击高10倍。

调查表明,一次成功攻击所造成的总损失,如今已超500万美元。“数据泄露的损失”是一个争议性话题,因为要考虑的变数太多。波耐蒙研究所已谨慎对待其结论闻名,但达纳西也同意这是一个很难讲的话题。他表示:“这也是为什么我坚持‘每员工平均损失’也要被包含进来的原因。”调查中,这一数字在301美元。该数字可令小型企业更便于现实地考虑对自身的可能影响。

波耐蒙的调查结论是,公司企业可从能阻止无文件攻击之类新威胁的终端安全解决方案中获益,因为此类新威胁构成了当今终端数据泄露的主体。为恢复公司企业对终端安全有效性的信心,新解决方案需在不增添非必要终端管理复杂性的同时,解决这一终端防护中的关键差距。

完整报告:

相关阅读

终端安全需要“高效能”

从无文件恶意软件来理解威胁多样化

拨开迷雾 将机器学习转化为真正的安全收益