“Explore Everything,Exploit Everything!”(探索一切,攻破一切)

今年的KCon黑客大会,在上周末如期而至。作为已经连续举办4届(今年是第5届),且日渐成熟的安全技术交流盛会,一直以“用技术说话&有趣”为精神的KCon,今年又有哪些干货和亮点?

最大的彩蛋——Black Hat 创始人 Jeff Moss

先说说今年的的亮点。

今年最大的彩蛋,莫过于在开场致辞时和知道创宇创始人兼CEO赵伟先后亮相的Black Hat黑帽大会创始人Jeff Moss及其团队的到场。

Jeff Moss

Jeff在致辞中表示,安全的问题是全世界要一起面对的,是全球性的问题。无论是在KCon上发现的问题,还是新的解决思路,都不只是影响中国的黑客,而是影响整个世界,这个更大的安全社区。真正的黑客、安全研究人员或学者,他们的做法和那些网络罪犯是相反的,他们会想要告诉人们有可能会发生什么。无论是政府还是企业,都会遇到网络安全问题,也同样没有足够的力量依靠一己之力去解决,这就需要整个安全社区,这些人一起努力,而这个社区也需要中国黑客们的积极参与。中国的年轻黑客可以从参加其他国家和地区的安全会议开始,去共同寻找网络威胁,去分享研究成果。

除此以外,Jeff在之后的采访中还谈到了两个观点。

一个是“人”与“技术”的平衡。

Jeff表示,之前在全球各国的不同地区做黑帽大会的时候,很多时候聚焦在技术本身,但是当你遇到安全问题,你所能寻求帮助的,一定是那些你在这些安全会议上结交的朋友,那些你信赖的有能力帮助到你的人。因为邮件的欺骗性,你不能完全信任;一些很敏感的事情,你要保持沉默,不能和任何人谈论技术细节;但是,在黑帽大会上,你可以找到你信赖的人,一个可以分享可以依靠的人。他认为,安全会议的魅力,一半在技术本身,一半在结交到的人。技术和人有一个很巧妙的平衡点。

二是关于国家层面的网络对抗,相比于中美,美伊,或者作为新兴力量崛起的朝鲜,美国人更担心的却是俄罗斯。

Jeff是这样解释的:

美国和俄罗斯的贸易往来很密切,有太多的商业因素掺杂在两国的关系里。而最近发生的针对民主党全国委员会(DNC)的攻击事件,已经表明俄罗斯会将黑客的能力用于政治目的。而这是很危险的,因为黑客自己并不会这样去做。

震网事件之后,人们意识到,相较于投炸弹和杀人,进行网络攻击可能是一个新的方式和选择。但是,我们从DNC事件中所看到的是,俄罗斯在试图影响美国。不是攻击能源等关键基础设施,而是通过泄露政府人员的邮件内容,并利用内容本身的关联性,去扰乱你。这可能就是我为什么认为,这种真实信息和虚假信息对抗,将成为一种新型的网络战争的未来。

反观中美,我认为中美的关系目前为止还是可控的,是互相尊重且不太会跑偏的,即使中国的强大,已经是一个全球性的问题。

除了Jeff Moss外外,赵伟和同Jeff一行一起来到中国的DEFCON Groups全球协调人Jayson E.Street也一起接受了媒体的采访。

左起:Jayson E.Street、赵伟

赵伟在现场向媒体介绍道,比起如大教堂般辉煌华丽的BlackHat和有更加浓厚的商业化意味的RSA(对于RSA和BlackHat的区别,Jayson表示,RSA更多的是一些公司聚集在一起,来讨论网络安全,而balckhat则更多的是“人们”聚在一起来讨论安全。),KCon更多的则是在朝着DEFCON这个“集市”的方向努力,只用技术说话,同时更接地气,更有趣,甚至更“乱七八糟”一些。这次因为一些老朋友的关系,同时也是因为全球的安全社区需要中国的积极加入,邀请到了Jeff和Jayson过来参加KCon。

“现在,中国有很多大型的互联网公司,比如阿里、腾讯等,都走出去,在海外开拓自己的市场,而我们中国人如果也能通过一些方式,把中国的安全能力输出出去,那么对全球整体的网络环境的安全也是一种贡献。”

Jayson也向媒体表示,中国有很多人做了很多事情,有很不错的研究成果和产品,中国的演讲者通过在DEFCON和BlackHat上的分享,实际上也在给世界上所有的安全研究人员分享他们的研究成果,这对所有人都是有好处的。

除此以外,对于在致辞时谈到的女大学生因电信诈骗而去世的徐玉玉事件,赵伟希望业内人士不要无动于衷,并且对于之前知道创宇一直在积极参与的腾讯“守护者计划”,赵伟表示,能够通过腾讯这样覆盖上亿中国用户的平台,把知道创宇的数据、技术和研究成果拿出来,并真正用到这几亿人身上,对于知道创宇来讲是一个非常享受的过程,之后也会继续积极地支持和参与。

最后用赵伟的话简单谈谈KCon精神,赵伟认为KCon的精神有两点,一是只谈干货,用技术说话;二是通过摇滚(音乐+黑客精神),让黑客和摇滚精神能够有机地融合和共存。

KCon是黑客的盛会,同时也是黑客江湖的“华山论剑”。行走江湖,有一件趁手、好用的兵器非常重要,其价值是不可用银两来衡量的。

行走黑客江湖,也一样。

行走江湖的参考手册——兵器谱

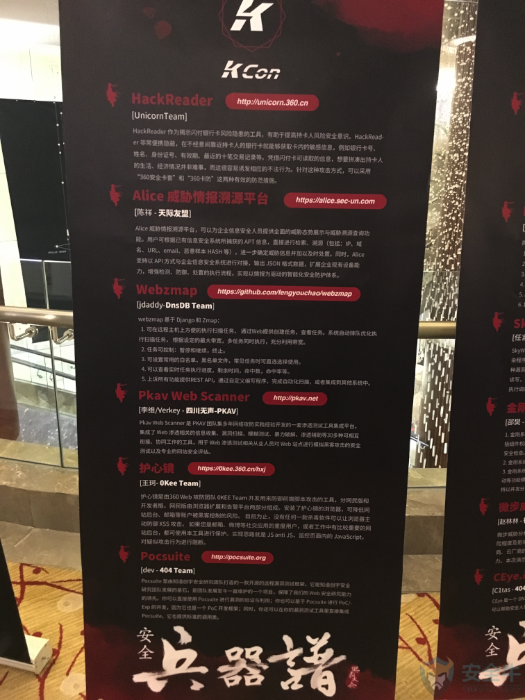

受BlackHat的Arsenal(兵器库)项目启发,今年的KCon也有了自己的第一个“兵器谱”。

此次入选兵器谱的12件“兵器”(1)

此次入选兵器谱的12件“兵器”(2)

据此次兵器谱项目的负责人,同时也是知道创宇404安全研究员和Seebug社区的运营负责人的张祖优向记者介绍,这几年国内有不少安全小组,但是大部分都是做攻防研究的,而对于安全自动化工具的开发却鲜有人问津,以至于现在安全圈内一些使用人数比较多的自动化工具,一直都是国外安全团队研发的。而此次做这个兵器谱项目的初衷也在于此。

“这次KCon的的兵器谱很单纯,几乎没有掺杂商业利益纠葛进来,所以,我们做这个事情的时候并没有太多考虑这些兵器是出自哪些企业门下的。而这次筛选这些兵器的核心标准就是工具本身的实用性,说简单点,就是好不好用,实不实用;除此以外,就是这些工具本身是否是相对开放的,比如说一些开源的,或者说乐于免费开放出来的,而不是明码标价、公开售卖的产品。”

兵器谱展区

张祖优还和记者提及了他在今年参加BlackHat Asia时发现的一些有趣现象。在国内的安全会议上,可能是因为一些商业上的原因,所以更多的只是停留在自家产品功能性和技术特点介绍上;而在黑帽大会,情况却不尽相同。如果参会者过去咨询,参展的厂商或团队会非常热情地讲解整个工具的原理,更有“甚者”会将源代码拿出来一起讨论。

如果说,去除束缚,追求自由是一种黑客精神的话,我想,对纯粹技术的向往,并乐于积极地进行分享,这又何尝不是黑客精神从另一角度的阐释?

当然,即使是在工具的交流和分享这个侧面,趣味性也应该是不可或缺的元素之一,而仅就这点来讲,此次兵器谱展区的安排却又略显不足。据记者观察,参会人员虽然对工具很有兴趣,但是了解方式更多的还是较为拘谨的观察和咨询,而没有呈现出那种“集市”一样的交流和思想的碰撞。而这个方向,也正是“集市与大教堂”,即KCon一直努力的方向。

“今年(兵器谱)是KCon的第一年尝试,我们希望可以做的更自由一些,引导人员主动地去介绍,展区的朋友也可以参与进来,去亲自玩儿,去感受这些兵器的利刃;明年我们会在趣味性和互动性这两方面有所加强,就好像武侠小说中的华山论剑一样,这样才会更有意义。”

知道创宇CSO周景平(黑哥)给入选此次兵器谱的12件“兵器”的代表颁发“兵器谱”证书

用技术说话——技术议题干货精选

回归技术干货,小编精选了云安全、安全运维、移动安全、无线安全、车联网安全、工控安全和僵尸网络识别与监控等7个细分安全领域,8个议题,取其精华,分享给大家。

1. 云安全议题——《Hacking Cloud Products》 李可奕

在李可奕看来,云服务的基础架构主要涉及弹性计算与网络、存储、数据库、监控与管理、安全、其它(视频、游戏、移动等服务)六方面,每家云服务提供商都有自己的特色云服务,资源开放,按需付费的同时,安全的“结界”也更加难以把控。

此次李可奕主要谈的是云安全结界内的业务逻辑系统、调度系统、生产系统和管控系统的安全问题。这些安全问题包括由于系统内部多层服务模块的过度松耦合所导致的安全职责不明问题(传递业务/资源信息不对称);通过getMBeansFromURL函数、java反序列化漏洞、XML实体注入、命令注入和未授权调用等对开源消息中间件(Kafka、ActiveMQ、RabbitMQ和OpenJMS等)的攻击;运维管控系统的管理控制、部署发布、状态监控、统一配置管理等系统的API未授权调用、ACL绕过和开源管控系统漏洞等造成的安全隐患;内部服务的未授权访问。

“开源产品不等于安全,它有一些已知的安全问题,比如一些CVE漏洞,还有配置、权限设置不严格导致的沙箱绕过,以及一些网络边界和部署的安全问题,例如云服务工资系统接口暴露在公网等。”

具体的攻击思路:

从进程、网络流量和端口中寻找agent的信息,定位其坐标后,对其实施安全性测试,并对agent坐标同网段下的系统进行测试。

对于内网IP的收集,可以通过负载均衡的健康检查器、云安全扫描、云监控的请求日志和浏览器检测类产品的请求日志实现,并通过回源功能(CDN、云WAF)、域名解析+组合服务、网络代理与回调(API网关、云通信和移动端网络接入服务)、消息推送等方式来实现内部组件的访问。

hack思路总结:

- 阅读公开架构文档,操作手册等,里哦啊接产品功能和架构模块;

- 研究网络环境与组件间调用关系实例;

- 寻找组件中可能使用到的开源组件列表;

- 综合功能和支持的协议进行风险点分析;

- 大量测试,找到漏洞。

2. 安全运维议题——《塔防模型落地之运维大战情报》 姚威

在黑客叔叔姚威看来,企业安全的现状,是黑客对企业所进行的无差别攻击。企业网络和业务系统的复杂化,可以被攻击的点也越来越多,但现实却是防护的地方没人打,打的地方没人防。

“0day漏洞固然可怕,但是你还不配!”

同时,企业的漏洞修复落实还会被被企业安全部门负责人,安全人员,运维和研发人员这四类岗位的人“踢皮球”,安全部门收到的漏洞信息并没有被研发和运维人员及时修补,甚至出现“补洞的的人不懂安全,懂安全的人插不上,真正能做漏洞修复的却连服务器的账户和口令也没有”这一情况。可能,姚威在今年ISC的安全创客汇上,提出的“让企业运维和研发人员成为企业安全能力的一个输出”可以更加直白地解释他想做的事情。

“企业实际是不了解哪些攻击线路以及一些迂回的线路,是可以掌握核心数据的;IDS/IPS等安全设备的堆叠不是纵深防御(需要通过设备策略和权限的配置,规范攻击者行进路线,进而层层削弱攻击面),防御设备甚至会成为攻击者的跳板。”

姚威认为,企业做安全的驱动力,来自信息资产、漏洞和威胁的管理;其中在漏洞层面要有漏洞内部归属的管理,明确造成漏洞的原因,以及漏洞修复的复检环节;而安全威胁,企业则要做到可对安全事件定性且威胁可溯源,知道是谁要干掉自己。

“企业的安全部门需要对内部资产进行梳理,建立纵深防御体系和资产归属的对应,并对外界的威胁情报以及安全漏洞建立情报的消化体系,并与企业的运维和研发部门联动,最后落地到信息资产,解决资产出现的安全性问题。”

总结:

- 纵深防御是可行且必要的,但要与资产状况相结合;

- 纵深是限制攻击线路的手法,而不是安全设备的堆叠;

- 威胁情报要消化,并在运维和研发侧能够落地;

- 运维安全与安全运维是两码事,但都非常重要;

- 企业安全最好还是要量化和亮化。

3. 安卓安全议题——《Attack Android App’s Third Library 》 dragonltx&quhe

第三方库范畴涵盖图片库、音频库、浏览器、地图以及协议相关的库(如libupnp)。其中:

- zxing:二维码解析库,所有具有扫码功能的app都有可能使用,受攻击影响范围大;

- libjhead:操作图像文件的exif信息库,社交类软件较易被攻击;

- sqlcipher:第三方透明加密数据库组件,编译时没有移除load extension,可以配合sql注入进行漏洞利用;(黑客可将文件通过遍历漏洞放到存在此漏洞的app稀有目录下,并通过发消息触发sql注入语句,并最终拿到远程代码执行权限)

- chromium(530301/531891):国内许多安卓浏览器均基于此内核进行二次开发而成,安卓5.0系统的webview/自带浏览器也使用该引擎

- stagefright:安卓多媒体解析库,可通过彩信和视频浏览进行攻击;

- libupnp:局域网内边界播放UPnP架构库,开放的UDP 1900端口可被远程攻击;

- ffmpeg:采集、视频格式转换、视频抓图和视频加水印;

- sdk安全:so可被劫持及其自身设计的安全缺陷。

Fuzz工具及其特点:

- Peach:基于文件格式,对样本大小无限制,进行文件和协议的fuzz;

(教程:http://bbs.pediy.com/showthread.php?t=176420 看雪学院) - Honggfuzz:无需基于文件格式,基于代码路径反馈,小样本,可以进行盲fuzz;

- AFL:无需基于文件格式,基于代码路径反馈,小样本。

组合使用:

MFFA+Peach,基于peach pit生成样本,利用MFFA传输样本到手机并调起目标监控崩溃。

规避第三方库安全风险的建议:

开发前查询使用的SDK是否存在历史漏洞,使用第三方库开发后进行漏洞扫描(扫描器需支持对第三方库的漏扫)。

4.iOS安全——《BadURLScheme in iOS》 黑哥

URL Schemes本身可通过软件注册的自定义来实现软件之间的相互调用,其在Mac和iOS下的定义都位于Info.plist文件中,且具有“iOS下全局有效,只需安装不用运行app即可生效”、“iOS下其连接会被UITextView或者UIWebView的Detction Links属性识别为链接”这两个在iOS下的特点。

BadURLScheme本质上是一个跨应用脚本执行(UCAS),即在iOS系统上,安装了注册JavaScript为URL Scheme的app(一般为浏览器类app)均可导致使用UIWebView并设置了Detction Links属性的app遭到攻击,达到恶意调用app的效果。

当然,XSS在iOS下还有些其它利用情景,其js代码的执行域取决于UIWebView的URL参数。比如利用promp函数的提示框和iOS系统下系统真身的提示框极为向此,用户容易混淆而进行钓鱼;应用A通过BadURLScheme触发XSS,调用某一函数,实现给应用B发送链接;在iOS5之前可读取通讯录、短信、照片等文件。

“我认为这个是iOS系统的设计缺陷,虽然苹果公司进行了确认,并在iOS10的beta版本中进行了修复,但是却没有回复。移动端app安全的独立性很重要,但是很多情况下安全都要基于系统层面去做,而各家应用也只能通过自己的手段去尽力做好(安全)。”

5. 无线安全议题——《谛听:无线Fuzzing之旅》 KEVIN2600

Kevin在去年的KCon上讲了绕过电子锁的议题,给出了一些实用的破解方法,而今年的无线fuzzing也是如此。

在对无线电波的攻击思路上,方式很多,比如信号干扰、重放攻击、数据伪造(注:360独角兽团队之前有劫持并伪造GPS信号实现无人机的欺骗)以及模糊测试等方式,而这些方法中,“向目标发送畸形数据并获取崩溃信息”的模糊测试(fuzzing)在Kevin看来可以最为快捷地寻找漏洞。

攻击具体包括:

- SSID注入攻击:因为无线路由器OS所具有的“site survey”功能,扫描周边无线设备的未对扫描到的数据进行过滤,以致入侵者可利用airbase-ng或mdk3等工具,创建带有恶意代码的SSID对无线设备进行Fuzzing攻击。设备包括WIFI Pineapple 2.6,路由器操作系统选优DD-WRT的“23 SP1-RC4”、“23 SP2”或“24”,可能会遇到SSID不够长(仅支持32字节),但可以通过多个SSID组合的方式来组成完整的恶意代码。

- WiFuzz攻击:通过Python的Scapy库生成已经篡改的WIFI 802.11数据包,并对wifi与设备交互的任意阶段进行fuzzing攻击(http://code.google.com/p/wifuzz/ )

- L2CAP攻击(蓝牙2.0和4.0架构都适用):因为其有效载荷为0-65535字节,达到其上限即可,好处在于L2CAP无需配对认证,仅需目标可被识别,且如果通过FCC ID确实蓝牙芯片类型相同(即使是不同厂商的不同产品也可以)实现通杀。

配对攻击:大部分蓝牙设备的默认配对密码为0000或1234,且用户无法改变;例如CarWhisper,实现对蓝牙耳机进行远程监听。 - 智能灯泡(蓝牙4.0):使用BTLE的LightBlue(跨平台LE数据交互分析软件),不断改变目标设备的状态,以嗅探app与智能灯泡间的交互数据(常用的嗅探器还有Ubertooth和Nordic NRF51822),并进行逆向,其中针对蓝牙4.0的dongle&Gattool可实现对数据的篡改和重放。

- 智能锁:通过Ubertooth(开源&价格适中&混杂模式嗅探)嗅探app与智能锁之间的数据交互,并通过Python脚本进行fuzzing并一个字节一个字节地篡改交互数据,当智能锁接收篡改数据并因无法正常解析而进入error state状态时,就可以实现自动开锁。

- 利用YateBTS实现BTS基站的搭建以及中间人攻击:利用“YateBTS软件+BladeRFx40硬件平台+GSM天线+2部手机+SIM卡”实现手机网络测试平台的搭建,将MCC和MNC设为Test-Network(00101),以避免和正常运营商网络冲突,同时使用信号屏蔽箱进行试实验(因为搭建基站的行为在任何国家都是明文禁止的)。YateBT可以实现音频和短信的正常使用,提过gprs互联网访问服务,且因为其默认不加密,所以可以通过wireshock进行抓包或对不加密的网络协议直接抓到数据,从而实现中间人攻击。

- SMS短信(GSM假基站模式):因为SMS短信分为Text文本模式和PDU协议数据单元模式(WAP、MMS),而手机的GSM基带有没有对SMS短信进行包检查,所以PDU的畸形数据会导致诺基亚 3310/6210系列手机IDE系统崩溃重启,而安卓(RIL)手机也可通过“adb logcat –b radio”实现实时监控。

易用性与安全性的平衡,是一个永恒的难题,任何交互都可能成为潜在的攻击点。

6. 车联网安全《智能汽车内网入侵检测研究》 李均

随着自动驾驶技术正在离我们越来越近,人们也开始关注车联网的安全,主要原因是通过安全漏洞进入汽车内网后,入侵者可以对汽车诸如加/减速、转向等物理功能进行控制,进而直接危害到车内人员的生命安全。

据李均介绍,除了对车载传感器的入侵(对采集数据的过程进行欺骗和干扰)和GPS欺诈(对自动驾驶、导航进行影响)外,最严重的就是通过入侵CAN总线(网络协议)进而对发动机、刹车系统、变速器等个组件的ECU(Electronic Control Unit)电子控制单元进行控制,远程实现对车辆本身的整体操控。

因为汽车控制系统本身对实时性的要求的以及CAN总线协议的限制(CAN数据帧不含源地址和目的地址,难以对数据发送源进行追踪),攻击者可以通过参数的注入和伪造,达到欺骗ECU的目的。

“我们的汽车内网入侵检测系统,是通过实时数据流的采集->对速度、档位、转速等实时参数进行提取->利用深度学习,对各参数非线性关系进行建模,并进行交叉预测->设定阈值,比较均方差偏差->实现对CAN总线异常的检测,即可能发生入侵行为。”

7. 工控安全议题——《感知、诱捕、情报、协作:网络空间工控系统威胁情报》 Kimon

Kimon一开场就提到了一个很有趣的概念,叫做“高级威胁情报”。在他看来,威胁情报分三种,一种是基于数据情报的“基础威胁情报”,包括流量、文件、BGP、whois、Passive DNS等信息;另一种是可机读的“战术威胁情报”,经过数据的关联分析,目的在于情报的落地与各方的协作联动;再之后是“战略威胁情报”,它的特点在于是供人们来阅读的报告,其价值点在于上层决策的辅助,包括意图分析、感知预测。而且,战略情报因为直接关系决策,所以不容有失,否则企业就要承受很大的代价。比如在去年对索尼影业被攻击事件给出错误判断的威胁情报公司Norse最后面临倒闭。而工控系统的威胁情报,因为关系到国家关键基础设施,作为网络空间安全的底线,更是会直接影响到国家层面的战略走向。

在对工控设备的搜索与识别方面,目前比较常见的有一下五类:

- 物联网搜索引擎(Shodan、Censys、ZoomEye、ICSfind、IVRE和scan.io);

- 开源扫描器框架(nmap、zmap和masscan);

- 基于指纹识别平台的工控设备信息收集(SCADA StrangeLove);

- 利用标准且公开/私有的工控协议对工控系统及设备进行识别(MMS、Modbus、IEC104、DNP3、OPCUA等协议);

- 利用服务(端口)和特征对工控系统及设备进行识别。

在对工控设备威胁收集方面,除了威胁事件库的建立外,Kimon认为更重要的是对威胁背后的潜在行动进行甄别,比如是否存在一个已经暴露在公网的工控服务,入侵者是否已经开始尝试下发指令,植入后门或PLC木马等。

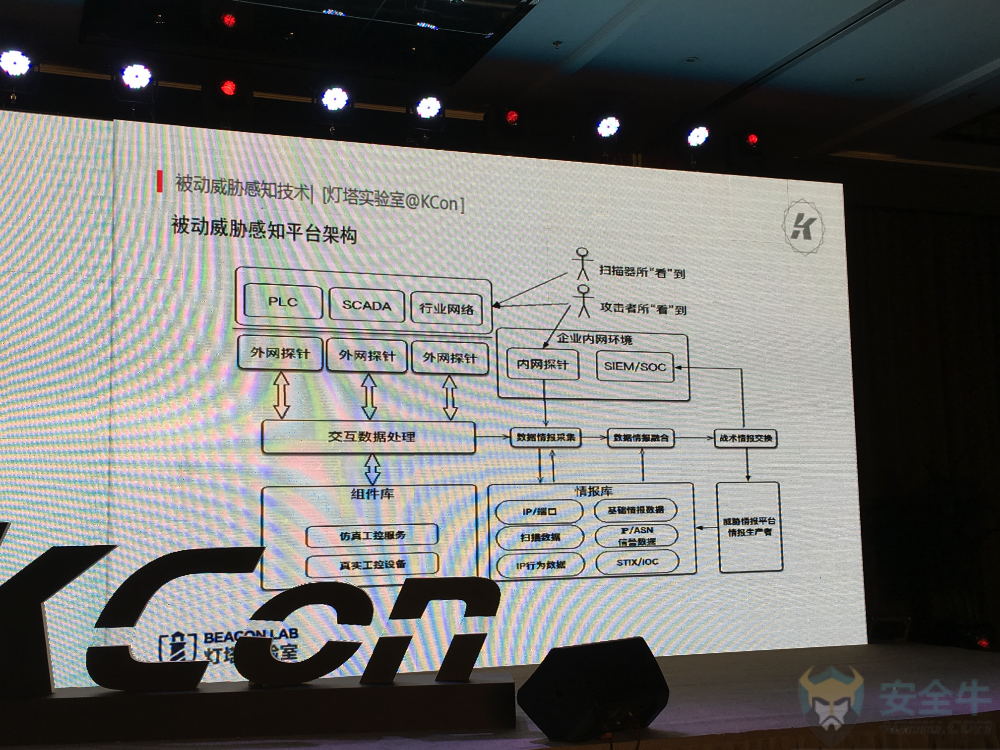

灯塔实验室提出的被动威胁感知平台架构

“我们想要通过被动威胁感知架构,识别、聚类那些对我们工控设备进行扫描和尝试攻击的人。我们计划通过探针实现对正在进行设备扫描和企业内网渗透的黑客实现监控,并通过数据镜像、交互反馈等方式,采集数据情报,并结合第三方的威胁情报,进行数据的关联分析和协同,并最终将分析结果反馈到SIEM平台上。”

8. 僵尸网络议题——《与僵尸网络攻防对抗的激情岁月》 b1t

b1t之前对僵尸网络的研究,是源于他之前在阿里云工作时对“恶意主机”工单的处理,他当时的思路就是利用自己开发的FindMalware,将PE、ELF代码段的哈希值作为静态特征,通过进程socket通信对恶意软件CNC的提取,实现对主机流量和进程的检测,进而实现对恶意IP和进程的封杀。

之后他提及了现在在猎户实验室作为威胁情报团队负责人在做的“讲师网络威胁情报项目”的规划,目的是对僵尸网络的监控和管制,现阶段主要还是识别和监控。

僵尸网络威胁情报项目分成情报收集平台、情报分析平台和情报分发平台三部分,而蜜罐系统则是情报搜集平台的主要部分。b1t利用MHN进行分布式部署的蜜罐类型主要为数据库蜜罐、web蜜罐和服务蜜罐这三类,其主要目的是主流Poc和恶意下载源的搜集,以及恶意软件样本的提取。而CNC攻击指令监控系统则是情报分析平台的主体,其通过来自情报收集平台的恶意样本、僵尸网络控制机C&C的IP、端口和协议等信息,对C&C服务器进行提取、探活(模拟僵尸网络通信协议尝试连接,测试端口是否仍在开放)、分类、通信协议逆向和监控等处理。之后会通过Splunk对上文所提到的相关的数据进行简单的数据分析。

当然,除了技术干货,管够的啤酒还有摇滚黑客,也是KCon一道风景线。

写在最后

正如Jeff所说,安全是全球性的,是所有使用互联网的人都要共同面临的问题,没有一个国家可以一家独大,更不可能是一个企业。安全更多的是需要多层面的交流和分享,需要思想的碰撞。

愿KCcon在成为中国第一个“黑客集市”的路上走得更远。