Akamai公司是全球内容分发网络服务巨头,其安全情报响应小组在最新发布的威胁咨询报告中对最近几个月中出现的三种新型DDoS攻击发出警告。

有数十种UDP协议可以被用于反射并放大DDoS攻击,包括DNS、NTP、SSDP、BitTorrent、RIPv1、mDNS、CharGEN、QOTD、NetBIOS和Portmap。尽管其中有些服务已经被滥用了很久,另一些在黑客群体中却远没有那么流行。

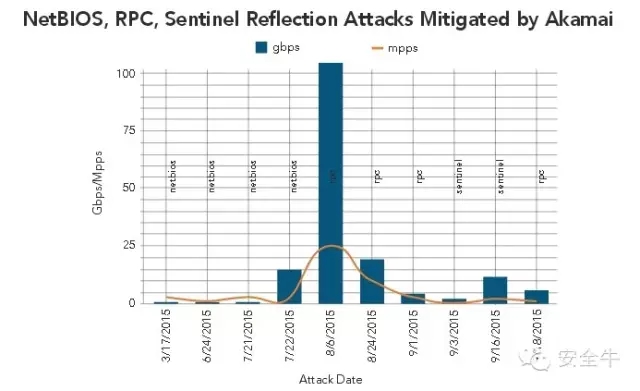

Akamai公司称,攻击者最近开始滥用RPC portmap服务、NetBIOS名称服务器和Sentinel授权服务器。NetBIOS是一种应用使用的服务,可以分开连接到局域网的计算机,Akamai公司发现黑客在2015年3月到7月之间开始已开始滥用这项服务。在观察到的案例中,攻击者能够实现2.56到3.85的放大倍数。在Akamai公司发现的四起攻击中,流量峰值最大的达到了15.7Gbps。

该公司发现的另一种新型反射攻击利用了RPC Portmap,也即Portmapper。它是一种开放网络计算远程过程调用服务,可以将RPC服务号映射到网络端口号。

这几种攻击方式比起使用NetBIOS强大得多,流量峰值最高可达100Gbps。尽管Akamai观察到的最高放大倍数大约是10,安全专家还是注意到在一起事件中的放大倍数已经达到了50倍。

Akamai表示,他们在八月才刚发现第一起RPC Portmap反射攻击,到了九月,几乎每一天都能观察到这种攻击了。电信公司Level 3也对这种新型攻击发出了警告。

另一种攻击滥用了Sentinel授权服务器,这种服务器通常被用于在多用户环境下做授权管理。Akamai观察到的首起这种攻击发生在2015年6月,攻击中利用了瑞典斯德哥尔摩大学使用的Sentinel服务器上的漏洞。到了九月,Akamai解决了几起针对游戏公司和金融公司的Sentinel反射DDoS攻击,这几起攻击的流量峰值达到了11.7Gbps。DDoS防护公司Nexusguard上个月也警告了此类攻击。

尽管滥用Sentinel服务器的放大乘数可以高达40倍,但世界上能够被黑客滥用的Sentinel服务器数量并不多。Akamai在发布的报告中称,只发现了745个独立的攻击流量源。

Akamai统计2015年各时间点3种新型DDoS反射攻击及其峰值

Akamai的商业安全部门“DDoS反射攻击很常见,但这三种攻击向量滥用了前所未见的服务,这表明,攻击者正无情地开掘互联网上的新资源,为己所用。看上去没有哪种UDP服务是对DDoS攻击者的滥用免疫的,因此服务器管理员应当关闭不必要的服务,以避免它们被用于发起恶意反射攻击。互联网上能够进行反射攻击的UDP服务数量是惊人的。”

内容分发网络(Content Delivery Network,CDN)

安全情报响应小组(Security Intelligence Response Team)

开放网络计算远程过程调用(Open Network Computing Remote Procedure Call,ONC RPC)