多年来,汽车制造商和黑客都知道,无线车钥匙的信号是可以假冒的,利用这种狡猾的办法,打开车门甚至把车开走都不成问题。但即便各种演示和现实案例层出不穷,该技术至今对很多车型有效。如今,中国研究团队不仅又演示了一遍此种攻击,还将攻击成本减少到令人惊讶的程度,操作起来也十分简单。

奇虎360的一组研究人员近日推出了所谓的中继黑客方法,用一对11美元(两个共22美元)的自制无线电装置,就能堂而皇之开走别人的车。这比之前的车钥匙欺骗硬件都要便宜得多。

刚刚在阿姆斯特丹举行的 Hack in the Box 黑客安全大会上,360的研究人员称,他们的方法不仅大幅降低了入侵成本,还使无线电攻击的范围倍增,甚至能在300多米开外就实施攻击。

该攻击的思路基本上就是让车辆和钥匙都以为相互距离很近:

一名黑客拿着其中一个装置守在受害者车钥匙近旁,负责偷车的黑客拿着另一个装置靠近目标车辆。靠近车辆的设备假冒来自车钥匙的信号,诱使车辆免钥匙进入系统发出无线电信号,寻求车钥匙返回的匹配信号。黑客的设备不会试图破解该无线电代码,而是复制之,通过无线电在黑客设备间传输,再发回给车钥匙。然后立即将车钥匙的返回信号沿该传送链传回,让车辆产生钥匙就在驾驶员手里的假象。

独角兽团队的研究员李军表示, “该攻击利用两台设备扩展了遥控钥匙的有效范围。车主在办公室上班,或者在超市购物,停在停车场的车辆就会被配合默契的两人开走。这很简单。”

读懂信号

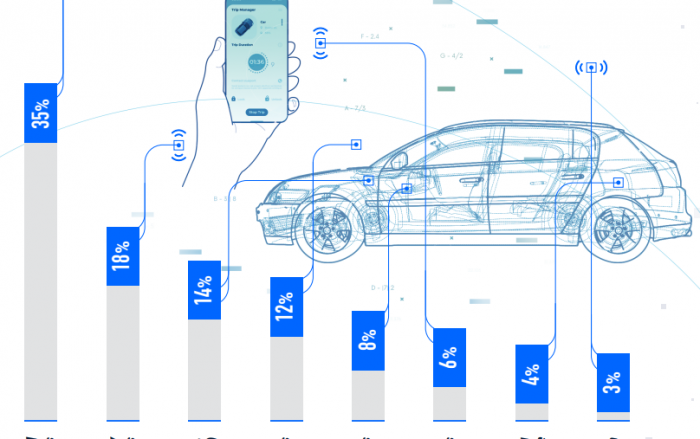

对免钥匙进入系统的中继攻击,至少可追溯到2011年。当时瑞士研究人员是用数千美元的软件定义无线电设备演示的。去年,德国汽车俱乐部(ADAC)的研究人员展示了他们可以仅用225美元的设备就达到相同效果。他们还发现该方法仍然对24种车型有效。鉴于该问题波及范围之广,以及软件或硬件汽车安全补丁的罕见,他们列表上那些出自奥迪、宝马、福特、大众等业界巨头的车辆,很可能依然对此攻击毫无防备。

而且,独角兽团队还将无线电中继盗车技术更推进一步,不仅复制原始无线电信号并整体发送,还打造了包含解调芯片的定制设备,将信号解析称01序列。该逆向工程的成功意味着,他们可以将被分解的信号以低得多的频率一位一位地发送,将ADAC测试中的100米有效范围扩展至300米,同时还保持低功耗。关键是,该硬件真的便宜很多。他们在2台设备的芯片、发射器、天线和电池上总共只花了不到800块人民币,这算下来每台设备仅11美元。

开发出免钥匙进入黑客技术的著名独立安全研究员萨米·卡姆卡称:“独角兽团队逆向工程信号的做法很令人惊艳。原版攻击采取的是录制回放方法。而这个团队理解了语言:有点像是写下单词,再对另一端说出来。”个中差别可能会将更多的研究目光引向该协议中的漏洞。

便宜又简单

在360研究团队的测试中,两种车型可以被远程开门驶走:中国汽车制造商比亚迪的秦系列气电混合动力轿车,雪佛兰科帕奇SUV。但研究人员强调,该问题远不止他们测试的两种车型存在。秦系列轿车、科帕奇SUV和其他数十种车型都采用的是荷兰芯片制造商NXP打造的免钥匙进入系统。而且,NXP很可能不是唯一一家让车辆对该攻击束手无策的芯片厂商。

NXP发言人称:“业界已经注意到中继攻击复杂性和成本近年来有所下降。汽车制造商和车辆进入系统集成商正在引入对抗此类攻击的解决方案。”但该公司将特定车型现有漏洞的问题归结到了汽车制造商身上。目前无论是比亚迪还是雪佛兰,都还没有对评论请求做出任何回应。

360的研究人员称,从汽车制造商和NXP这样的零部件公司角度,通过收紧钥匙和车辆间通信请求-响应的时间限制,中继攻击就可以被有效防止了。从太远的地方中继信号,这些限制就阻止欺诈传输被接受。

而在车主方面也有办法:把车钥匙放到屏蔽无线电传输的法拉第袋子里,或者放到封闭的金属盒子里。把钥匙包上锡纸也能达到同样效果,只是未免有点惶恐。但若独角兽团队的研究真的显露出某种迹象,对汽车免钥匙进入系统的攻击只会越来越简单而常见。

相关阅读

为什么说车联网安全将成为热门产业

2016智能网联汽车信息安全年度报告抢“鲜”看