网络恶意攻击频频光顾金融业 可编程防御架构或为最佳防御策略

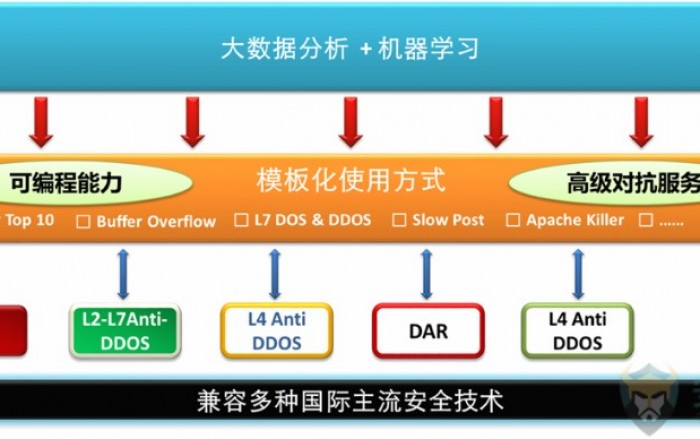

当面对基于特定场景的攻击和精准对抗时,企业的安全架构则需要提供足够细粒度的防御机制,用软件定义当下所需要的安全防御架构,通过编程下发对抗命令,应对特定代码一级的攻击。

标签:DDoS, 可编程防御架构, 神州云科IBM云身份即服务(IDaaS)扩展至混合云环境

作为IDaaS发布的一部分,IBM旨在全面推广身份,包括企业内部、云和移动部署。MaaS360是IBM的移动及终端管理技术,如今受到了该云IDaaS功能的补强,可为移动用户提供身份服务。

标签:IBM, IDaaS, Lighthouse, 云身份管理亚信安全为Azure国内用户提供公有云虚拟机安全解决方案

DSaaS专为 Azure用户进行了安全功能的优化和集成,将基于主机的控制功能集成在一个产品中,提供轻量级客户端,并支持与 Chef、Puppet、Power Shell 等云计算管理工具配合使用,可在云环境中轻松实现无缝扩展。

标签:Azure, DSaaS, 公有云, 深度安全防护欺骗防御技术新功能:用邮件数据欺骗攻击者

该解决方案的过人之处在于,只有攻击者能看到诱骗信息,而真实的终端用户看不到。因而,终端用户不会被骗,也不会产生误报,看到欺骗信息的唯一人员只能是攻击者。

标签:Illusive Networks, 欺骗防御, 邮件欺诈自动加密企业关键业务数据 赛门铁克推出全新信息保护解决方案

Symantec Information Centric Security解决方案采用全新的数据安全保护措施,将可视性、数据保护和身份验证相结合,无论存储何处,都能够为企业敏感数据提供随时随地的保护,即使存储在云应用程序和员工自带移动设备(BYOD)等非企业管控环境中。

标签:CASB, 数据安全, 数据防泄漏, 赛门铁克Radware推出全新Alteon ADC产品,SSL性能在业内遥遥领先

企业必须承载比以往更高容量的加密流量。同时,ECC等新的密码方式也正在消耗更多的计算资源。对企业来说,区分安全流量和非安全流量就变得很困难,成本也很高。

标签:Radware, SSL, 应用交付Palo Alto Networks推出云应用框架

该框架引入了SaaS(软件即服务)使用模式,允许客户能够通过Palo Alto Networks、第三方开发者、托管安全服务提供商及其团队所提供的安全应用来快速评估并部署全新功能,进而解决众多安全挑战和应用问题。

标签:Palo Alto networks, 应用框架从Anthem病例泄露事件看医疗行业移动安全体系建设

在移动终端已被广泛应用的今天,除了常规的个人信息之外医院可能被泄露的信息更多,比如:PHI患者信息、能够访问其他信息系统的凭据信息,以及医院的内部资料等。

标签:anthem, 医疗信息泄露, 安全体系, 移动安全动态安全技术如何助力在线支付公司杜绝薅羊毛

“羊毛党”之所以如此肆虐,是因为他们通过模拟用户合法操作发动自动化攻击,传统的监测手段、模型难以有效识别和判断。而“动态防护”技术,可快速过滤出具有攻击或欺诈意图的恶意来源终端,将大部分针对门户的自动化攻击全部阻挡。

标签:业务安全, 动态安全, 瑞数信息, 薅羊毛用轻代理的方式做数据库安全

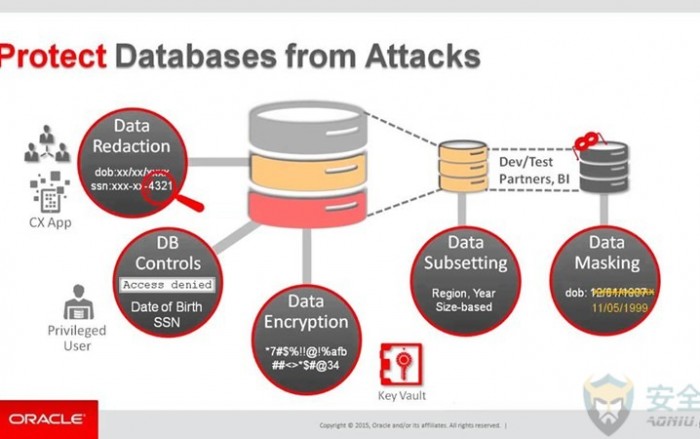

迈克菲目前的数据库安全套装为三个模块,第一个为轻代理DAM,也是整套产品中的核心技术。第二个是VM,漏洞管理。第三个是VP,虚拟补丁。这三个模块几乎解决了从事前到事中再到事后的整个数据访问流程中的安全问题。

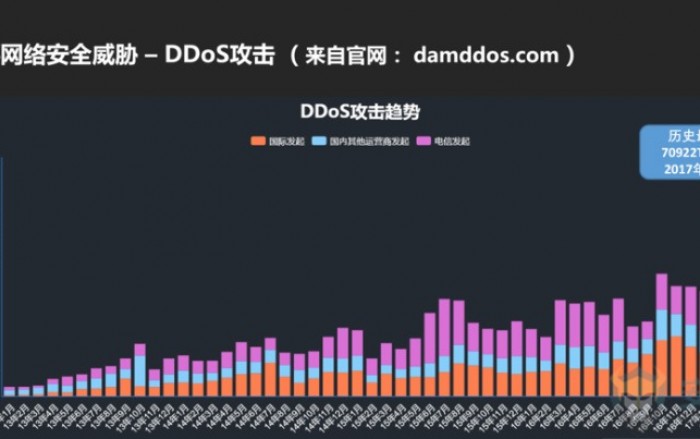

标签:数据库安全, 轻代理, 迈克菲两大顶级抗D数据中心受创 网络攻击开启“巨流”模式

随着攻击技术的不断衍变,黑客也意识到集群防护的弱点,他们已经放弃了对单纯域名的攻击,而衍变出针对单点IP攻击的轮询攻击。

标签:抗D, 途隆云, 集群防御一篇短文告诉你阿里云用户如何通过等保测评

阿里云的优势在于,拥有丰富的云上系统测评经验,全线的安全防护产品,和一站式的整体解决方案,为云上租户减少了测评工作中大量的沟通组织工作。同时,全面满足合规要求的云安全产品也为用户省去了挑选和部署的复杂工作,节省了在安全上的投入成本。

标签:等保测评, 阿里云谷歌用机器学习为Gmail增添安全功能

谷歌新安全功能的相关推送上并未提及公民实验室的报告,但很多防护都针对的是用于盗取数据和凭证的常见网络钓鱼技术。

标签:G Guite, 反钓鱼, 谷歌, 邮件安全这家名为Credits的初创公司推出区块链即服务

区块链技术在这个规模上的意义在于,它必须贴合今天极度复杂的基础设施和服务,但又要足够灵活,能嵌进正在开发中的新服务。

标签:Credits, 区块链即服务, 马恩岛