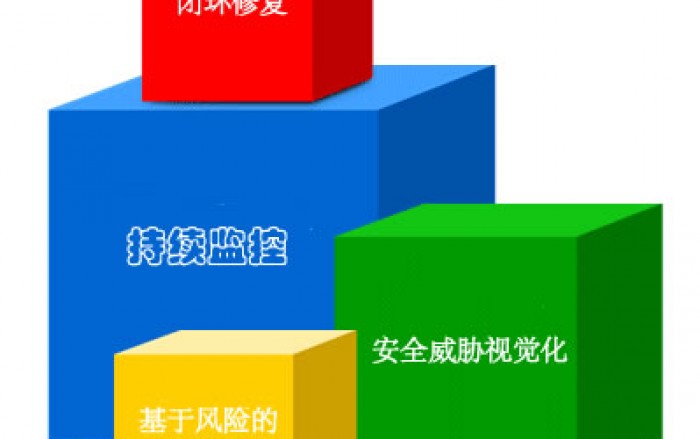

【CS论坛】维护网络安全的四块基石

大数据风险管理软件可以帮助组织聚集不同的数据源,从而降低成本。通过统一的解决方案,简化流程,创造情景感知模型以及时发现漏洞与威胁。

标签:信息安全管理, 安全防护策略, 网络风险控制【安全课堂】10步改善企业的分层防御策略

将网络的所有部分——所有硬件、软件和用户组,打散嵌入到每日、每周、每两周或每月一次的任务计划表中。这样一来,所有部分至少每90天就能被扫描一遍,给最新的漏洞打上补丁。

标签:分层防御, 安全管理【CS论坛】中小企业存大量安全需求--合理规划控制风险

中小企业不仅需要防范传统的恶意黑客,还要时刻警惕竞争对手对员工数据、知识产权和公司机密这样的信息资产下手。此外,中小企业还应尽力避免成为网络犯罪者入侵大公司的跳板。

标签:中小企业, 信息安全管理, 风险控制招到优秀安全人才的5点建议

沟通能帮我们了解潜在的岗位胜任者以及他们的交流能力。今天这个社会,我们需要与商业合作伙伴进行很多的互动,如果沟通能力和适应能力不佳,即使安全技术再牛,其发展也必然受限。

标签:EP, 安全人才招聘如何掌控你的信息安全之路?

如果你深入考虑问题的核心你会发现,信息安全技能固然重要,但更重要的是你自己。该如何考虑你的信息安全职业生涯,而不是那些层出不穷的信息安全技术。

标签:信息安全人才, 职业发展规划美国网络空间安全框架回顾

NIST网络安全框架为网络安全创建一套标准化方法迈出了良好的一步。然而,几乎在它发布之初就已经明了,这一框架需要后续很多实质上的更新才能真正帮助改善国家网络 弹性。

标签:Arbor网络, NIST采用类军事化方法保卫网络安全

军事化网络安全是一副360度无死角的安全视图,包括了威胁、攻击方法、漏洞、防御策略,以及人员教育和培训。其宗旨是“监测、评估、获取数据、分析数据,并尽快将分析结果反馈到系统和流程中,如同军事作战过程。

标签:军事化, 安全管理, 数据泄露“互联网+”时代的开发安全管理

将漏洞管理融入企业的开发流程,通过自动化的检测工具,专业的技术团队,丰富的漏洞处理知识库,来迅速发现和修补漏洞,只需要很少的安全漏洞技术团队,来支撑数千人甚至上万人的开发团队。

标签:互联网, 安全管理未来两年9大信息安全威胁

“我们担心在接下来的两年里会开始看到由快速技术进步导致的社会动乱激增。个人的价值越来越由其所具有的技能来决定,如果你的技能点不合时宜,未来的社会中你将过得艰难。”

标签:信息安全威胁, 信息安全论坛【安全课堂】如何识别内鬼?

经济收益或商业欺诈是去年11698起内部权限滥用案例的主要驱动力。而网络监控软件公司SpectorSoft则声称,内鬼作案仅2013年一年就造成美国公司400亿美元的损失。

标签:内部人员泄密, 内鬼【CS论坛】合规不利于安全?

合规通常还被当作是对安全投入的回馈,企业在安全上花了钱,自然想得到一个认证标志,毕竟董事会需要知道他们的钱没有打水漂。可实际上,这些投入仅仅是满足 了合规标准,并不意味着安全得到了真正的改善。

标签:信息安全管理, 合规如何分辨你是否易遭“疯怪”攻击?

如果你用安全的浏览器访问不安全的网站,或是相反,都不会受到疯怪的影响。只有当浏览器和受访问的网站均含有疯怪漏洞时,你才会遭到攻击。

标签:freak, 中间人攻击, 疯怪小心国外辣妹间谍偷走你的数据!

大约半数的美女间谍活动属于随机作案,另外一半则是针对性的盯梢。间谍美女们会频繁光顾目标公司附近的餐厅或酒吧,建立人脉,一旦她们发现目标公司的高价值猎物,就会采取进一步行动。

标签:数据泄露, 间谍情报