以一体化零信任方案构建新信任体系

派拉软件研发推出一体化的零信任产品体系,从以身份为中心的动态访问控制,逐步延伸到联动终端管理、SDP、API网关、用户行为分析等端到端安全能力全面覆盖的零信任安全解决方案,为企业数字化转型稳定发展构建新信任体系。

标签:派拉, 零信任, 零信任安全让权限管理回归到企业业务本身

近日,安全牛邀请到了数字身份管理领域专家、美的集团美云智数身份云总经理滕伟先生,围绕“业权一体化”权限管理模型,对企业长期以来所面临的权限管理难题、现阶段解决方案以及未来发展趋势和方向进行了剖析。

标签:权限管理, 美云智数网络安全的“极端天气”:DarkSide

近日,Anchain.AI创始人兼首席执行官方春生博士、Law&Forensics LLC联合创始人丹尼尔·加里,联合撰文解密了DarkSide鲜为人知的“赎金漂洗流程”,并授权安全牛独家中文报道.

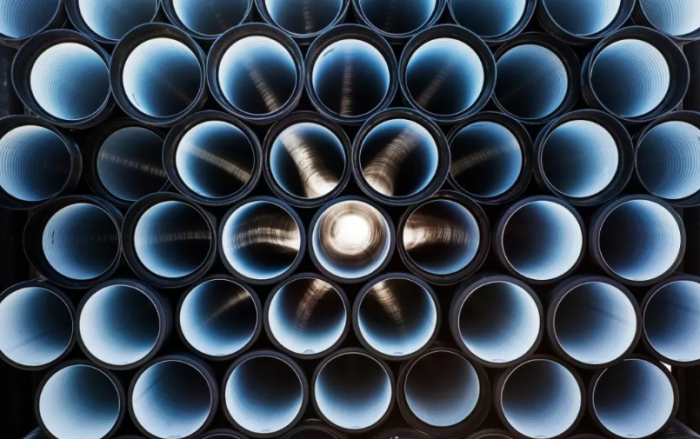

标签:DarkSide, 勒索软件美国管道袭击总结——勒索病毒的“自救指南”

美国管道袭击事件,再次引发对网络安全的探讨,互联网服务的普及,给工作和生活带来便利的同时也不可避免的增加了个人资料和个人隐私泄密的风险。不断频发的勒索软件攻击,是时候给基础架构安全补课了!

标签:勒索病毒, 安全牛, 美国管道袭击解码API安全-挑战、威胁和最佳实践

当前API的安全状态与组织的需要存在很大差距,组织经常受困于难以理解的攻击面,缺乏正确的策略来构建防御,本文的目的即是讨论当今API生态系统面临的不同挑战和威胁,并提供保护API的最佳实践。

标签:API安全, 威胁态势齐向东:数字经济开采“数据富矿”要安全第一、守住红线

奇安信董事长齐向东在主论坛演讲中表示,提到“采矿”人们一般能联想到两点:一是巨大的经济价值;二是惨烈的安全事故,“数据富矿”同样要将安全放在第一位,数字经济开采“数据富矿”尤其要守住安全红线。

标签:数字中国建设峰会, 齐向东产业观察 | Zscaler意向收购初创SASE安全厂商 Airgap Network

日前,Zscaler公司表示正在全力推进收购初创SASE厂商Airgap Networks的计划,……

标签:SASE十大最危险的黑客组织

早期的黑客主要是热衷于学习关于计算机和网络的一切知识。而如今的黑客正在开发越来越复杂的网络间谍工具,获取的经济价值也高达数百万美元,从世界500强公司转向医疗行业。

标签:网络间谍, 黑客组织大众、奥迪泄漏超过350万用户数据

近日,由于在线销售数据库公开暴露,超过350万大众和奥迪用户的数据遭泄漏。据ZDnet报道,大多数受影响的人是奥迪汽车的当前或潜在买家,其中包括16.3万加拿大和美国用户。

标签:数据泄露, 汽车数据支付赎金后,80%的企业遭受第二次勒索软件攻击

Cybereason周三发布的一项调查显示,选择支付勒索软件赎金的企业中,80%会再次遭遇勒索软件攻击,其中46%的攻击来自相同的攻击者。

标签:cybereason, 勒索软件网络安全公司Cognyte泄漏50亿条数据

近日,网络安全公司Cognyte泄漏了50亿条数据。网络安全公司遭遇网络攻击,泄漏安全工具源代码,颇具讽刺意味的是,Cognyte所泄漏的数据恰恰是用来提醒客户注意第三方数据泄漏的,而且数据规模惊人。

标签:Cognyte, 数据泄漏黑客组织“匿名者”瞄准马斯克

近日,老牌黑客组织“匿名者”罕见地对个人发出警告:在匿名者发布的针对特斯拉首席执行官埃隆·马斯克 的“炮轰”视频中,匿名者抨击了自称火星皇帝的马斯克,指责其操纵并引发加密货币市场动荡,导致大量工薪阶层的财富被无情收割。

标签:漏洞分析|RunC TOCTOU逃逸CVE-2021-30465分析

国外安全研究员champtar在日常使用中发现Kubernetes tmpfs挂载存在逃逸现象,研究后发现runC存在条件竞争漏洞,可以导致挂载逃逸。

标签:漏洞分析, 腾讯安全微软 “接管”了Trickbot僵尸网络

据知名安全博客KrebsonSecurity报道,微软公司近日发动一次有组织的法律偷袭,以破坏恶意软件即服务僵尸网络Trickbot,后者已经成为全球威胁,感染了数百万台计算机,并用于传播勒索软件。

标签:僵尸网络, 勒索软件日拱一卒:全球首位漏洞赏金百万富翁的生财之道

近日,来自阿根廷的年仅19岁的圣地亚哥·洛佩兹(Santiago Lopez),成为首位官方报道获得漏洞奖金超过百万美元的漏洞猎手。

标签:漏洞赏金, 网络黑客新增WebDB和ChatGPT组件,支持对ChatGPT资产进行纳管,JumpServer堡垒机v3.5.0发布

2023年7月24日,JumpServer开源堡垒机正式发布v3.5.0版本。在这一版本中,新生……

标签:堡垒机